O que é a infecção Malware.Heuristic.1003?

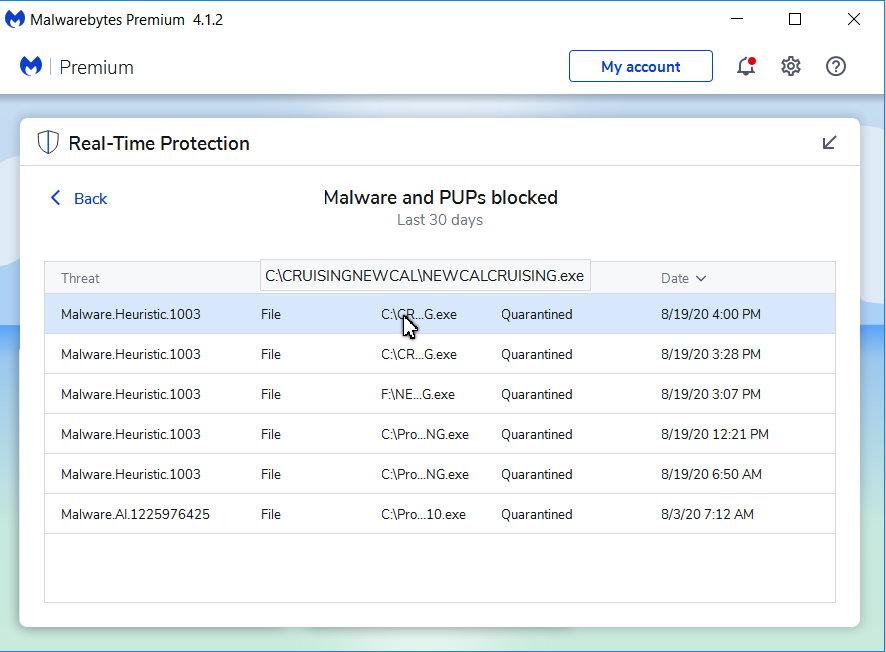

Malware.Heuristic.1003 é uma detecção presente no motor de Malwarebytes Anti-malware. Ele identifica um item malicioso detectado por um sistema heurístico. Este sistema torna as soluções anti-malware muito mais potentes, mas é propenso a falsas detecções. Para esclarecer se é perigoso ou não, você deve usar outro software anti-malware. Considere ler o artigo para ver os detalhes.

Na maioria das vezes, a infecção Malware.Heuristic.1003 aconselhará suas vítimas a iniciar a transferência de fundos para neutralizar as modificações que a infecção do Trojan introduziu no dispositivo da vítima.

Se o Malware.Heuristic.1003 é uma ameaça real

Nos casos em que isso se refere a uma ameaça real, o possível dano pode ser crítico. As amostras marcadas como Malware.Heuristic.1003 realizam uma série de ações maliciosas, que claramente mostram que se trata de um spyware.

Lista de ações maliciosas

Comportamento semelhante

Domínios relacionados

| api.ipify.org | Ransom.Phobos!8.10B6C (TFE:5:8mtWss1rAWC) |

Malware.Heuristic.1003

Um dos canais mais comuns em que o Malware.Heuristic.1003 Ransomware é injetado é o seguinte:

- Através de e-mails de phishing;

- Através de software pirateado, baixado de sites de terceiros;

Assim que o Trojan for injetado com sucesso, ele criptografará os dados no PC da vítima ou impedirá que o dispositivo funcione corretamente – enquanto também exibirá uma nota de resgate que afirma a necessidade de os usuários efetuarem o pagamento para descriptografar os arquivos ou restaurar o sistema de arquivos para a condição original. Na maioria dos casos, a nota de resgate aparecerá quando o cliente reiniciar o computador depois que o sistema já tiver sido danificado.

Formas de propagação do Malware.Heuristic.1003

Atualmente, o malware opta por formas de propagação bastante similares independentemente do país. As opções mais populares são spam de e-mail e programas piratas. O primeiro se baseia no viés positivo dos usuários em relação às mensagens de e-mail – eles simplesmente não esperam que nada malicioso apareça. Programas piratas, por outro lado, são ilegais desde o início. Os criminosos que os hackeiam inserem malware no pacote, para que seja instalado junto com o crack.

Detalhes técnicos

Informações sobre o arquivo

Alternative detection names

Como remover o vírus Malware.Heuristic.1003?

Aplicativos indesejados geralmente vêm com outros vírus e spyware. Essas ameaças podem roubar suas credenciais de conta ou criptografar seus documentos para pedir resgate.

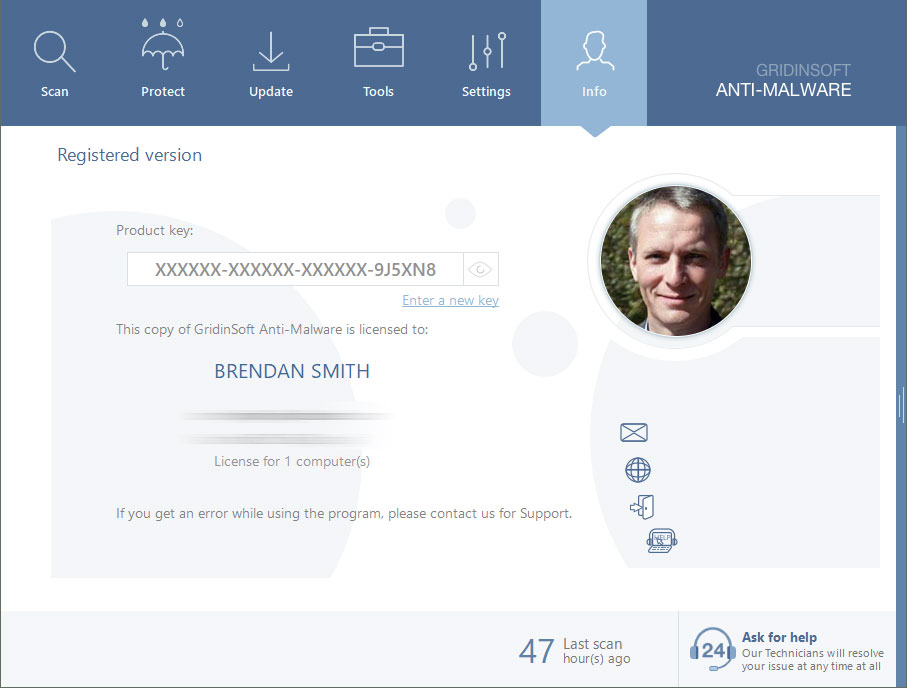

Razões pelas quais eu recomendaria o GridinSoft1

O Gridinsoft Anti-Malware é uma excelente maneira de identificar e remover ameaças. Este programa irá escanear o seu PC, encontrar e neutralizar todos os processos suspeitos.2.

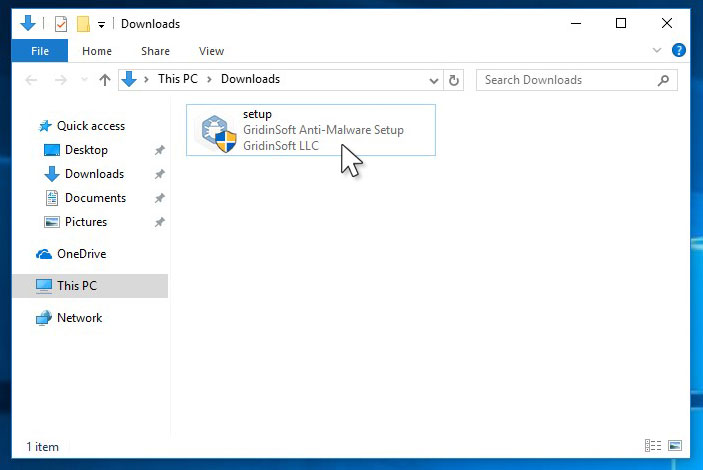

Baixe o GridinSoft Anti-Malware.

Você pode baixar o GridinSoft Anti-Malware clicando no botão abaixo:Run the setup file.

Quando o download do arquivo de instalação estiver concluído, clique duas vezes no arquivo setup-antimalware-fix.exe para instalar o GridinSoft Anti-Malware em seu sistema.

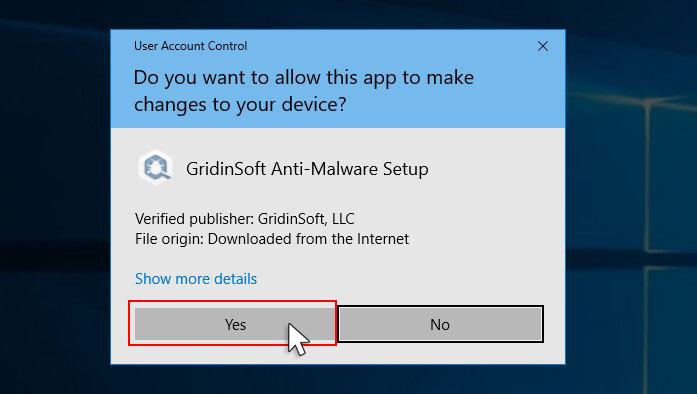

Um Controle de Conta de Usuário pergunta se você deseja permitir que o GridinSoft Anti-Malware faça alterações no seu dispositivo. Portanto, você deve clicar em “Sim” para continuar com a instalação.

Pressione o botão “Install” (Instalar).

Depois de instalado, o Anti-Malware será executado automaticamente.

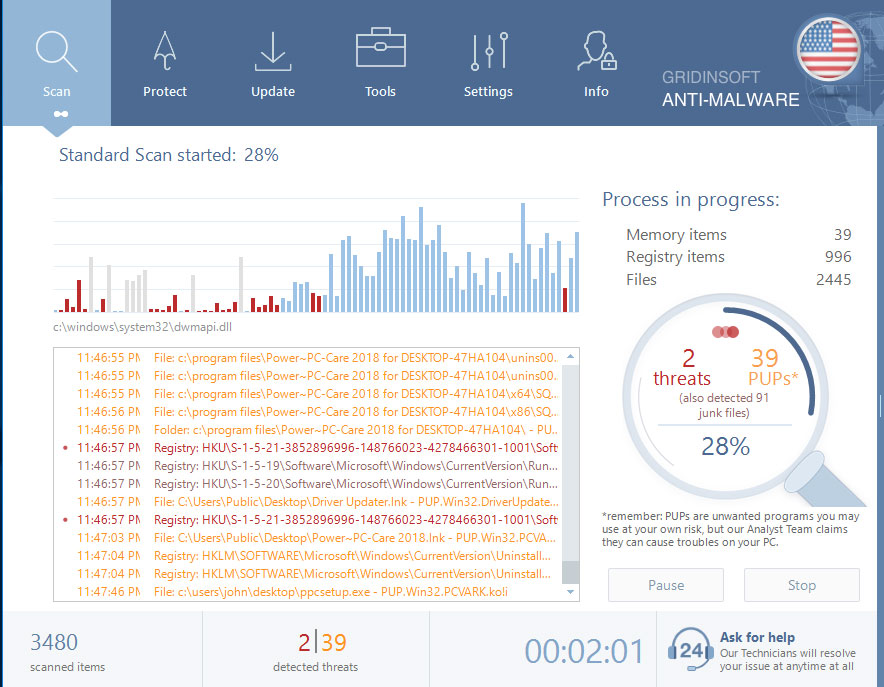

Aguarde a conclusão da verificação do Anti-Malware.

O GridinSoft Anti-Malware iniciará automaticamente uma varredura em seu sistema em busca de arquivos Malware.Heuristic.1003 e outros programas maliciosos. Esse processo pode levar de 20 a 30 minutos, portanto, sugiro que você verifique periodicamente o status do processo de verificação.

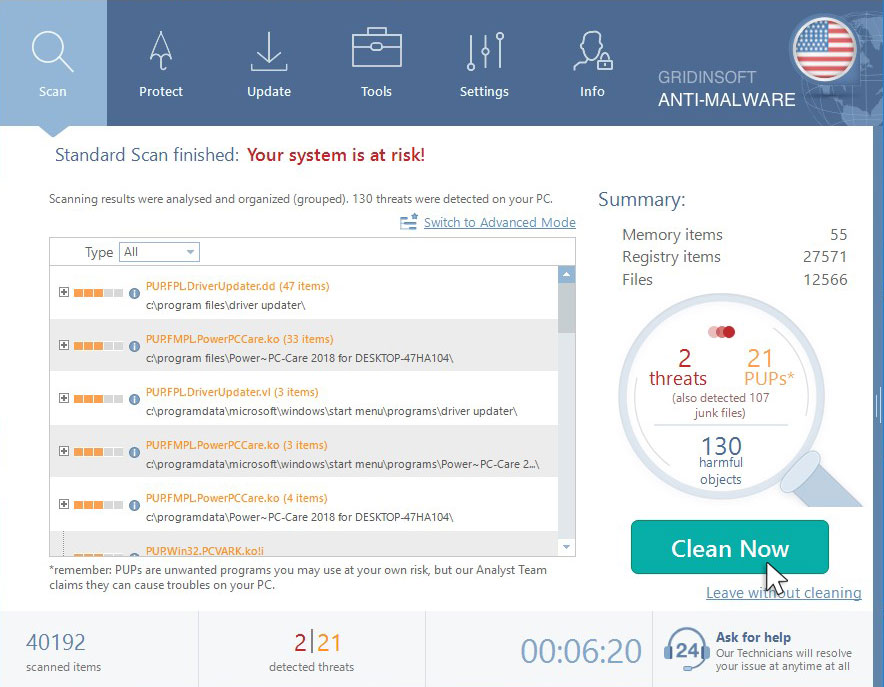

Click on “Clean Now”.

Quando a verificação for concluída, você verá a lista de infecções que o GridinSoft Anti-Malware detectou. Para removê-las, clique no botão “Clean Now” (Limpar agora) no canto direito.

Você está protegido?

O GridinSoft Anti-Malware fará uma varredura e limpará seu computador gratuitamente durante o período de teste. A versão gratuita oferece proteção em tempo real nos primeiros dois dias. Se você quiser ficar totalmente protegido o tempo todo, recomendo que compre a versão completa:

Caso o guia não o ajude a remover o Malware.Heuristic.1003, você sempre pode me perguntar nos comentários para obter ajuda.

User Review

( votes)References

- Revisão do GridinSoft Anti-Malware do site HowToFix: https://howtofix.guide/gridinsoft-anti-malware/

- Mais informações sobre os produtos GridinSoft: https://gridinsoft.com/comparison