Vírus modernos baseados em rede atuam em equipe – vírus trojan, ransomware e Mimikatz. O ransomware age como um gerador de dinheiro, e a razão para esse papel é fácil de entender. É impossível conduzir negócios quando todos os dados nos computadores da sua empresa, incluindo relatórios, faturas, conhecimentos de carga e muitos documentos essenciais, estão criptografados. Mas era difícil infectar todos os computadores na rede simultaneamente porque a maioria estava usando senhas. Para remover tal obstáculo, os desenvolvedores de ransomware decidiram usar ferramentas de invasão para coletar senhas. Mimikatz é uma das ferramentas de invasão mais populares que os criadores de malware usam para eliminar o escudo de segurança. Neste artigo, você verá a explicação das vulnerabilidades do Windows, bem como o uso do Mimikatz junto com vírus trojan e ransomware.

Sobre o sistema de gerenciamento de senhas do Windows

Você pode ouvir a opinião de que o Windows não mantém a senha no formato bruto (ou seja, sem qualquer criptografia, como texto simples). Essa ilusão é espalhada de forma igual entre os administradores de sistema e usuários experientes do Windows. E de certa forma, eles estão certos – provavelmente você nunca verá a senha “bruta” em nenhum registro, em nenhum arquivo. Mas o sistema de Autenticação Digest HTTP, que é usado no Windows 10, requer não apenas o hash da senha, como o original Autenticação Digest HTTP, mas também a senha exata.

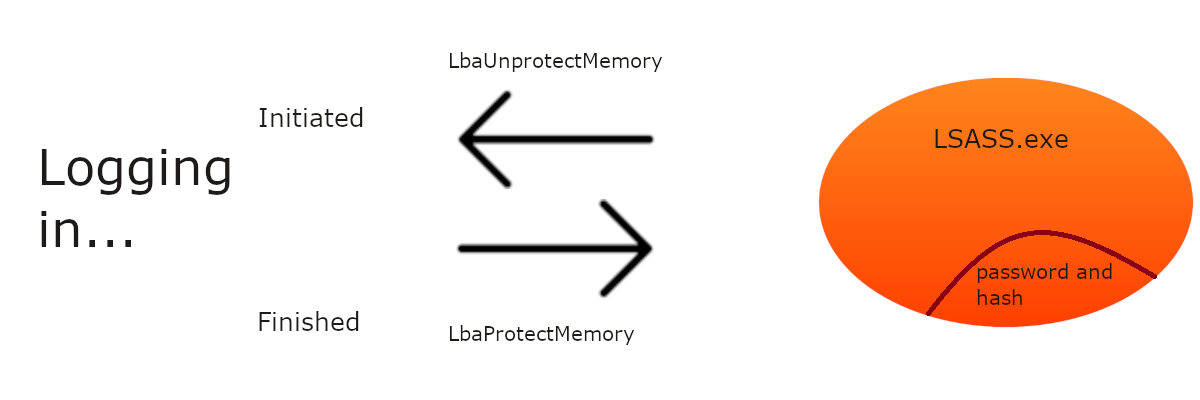

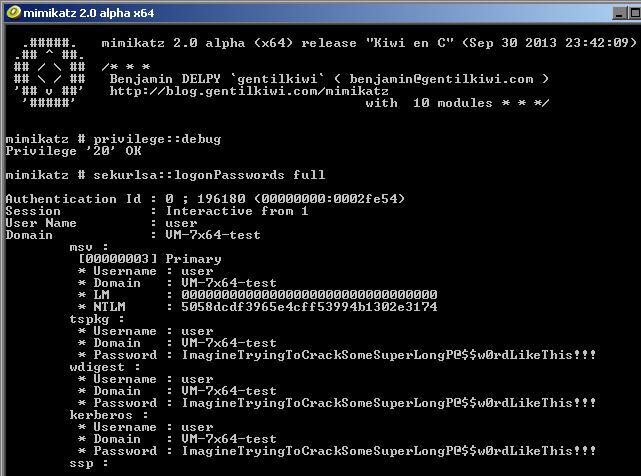

A senha e seu hash são mantidos criptografados na memória do processo LSASS.exe, que é iniciado junto com o sistema e pertence aos processos de baixo nível responsáveis pela execução das funções básicas do sistema. No momento em que você está fazendo login na sua conta do Windows, o hash e a senha são extraídos da memória do LSASS.exe, em seguida, descriptografados e comparados com a senha que você digitou. Quando tanto o hash quanto a senha coincidem, o sistema permite que você faça login. Quando a autenticação é concluída, as credenciais mencionadas são criptografadas novamente e permanecem na memória do processo LSASS até que sejam necessárias novamente.

Qual é o problema?

O processo de extração e descriptografia, assim como a criptografia após o processo de autenticação, é realizado através das funções Win32 LsaUnprotectMemory e LsaProtectMemory1. E, uma vez que essas funções são usadas no sistema operacional de forma igual a outras funções, elas podem ser utilizadas por outros programas, por exemplo, ferramentas de invasão. Utilizando o algoritmo específico que o Mimikatz usa, essas ferramentas podem chamar o LsaUnprotectMemory, obtendo a senha “bruta” e seu hash no console.

Esquema de autenticação do Windows

O problema do uso de tais ferramentas está nos mecanismos de interação da CPU e do sistema operacional. Após o registro de inicialização do Windows ser inicializado, o processador cria níveis de memória virtuais, chamados de “anéis”, que estão isolados uns dos outros. As instruções definidas no processador estão no Anel 0, os drivers dos dispositivos relacionados à placa-mãe estão no Anel 1, e os processos básicos do sistema operacional e os drivers de dispositivos periféricos estão no Anel 2. Todo o sistema operacional (a parte com a qual o usuário interage) está no Anel 3. 2. Programas que operam em anéis separados não conseguem interagir. Portanto, as ferramentas de invasão devem ser algo maior do que simples programas: para operar com sucesso. Elas precisam ser iniciadas no mesmo anel dos drivers de dispositivos periféricos e processos do sistema. E o Mimikatz é projetado para se adequar a esses critérios.

Se o vírus estiver implementado tão profundamente no sistema, ele pode assumir o controle do computador inteiro. Felizmente, o Mimikatz é criado apenas para extrair senhas do sistema, então ele não pode danificar seu Windows. Porém, suponhamos que os criminosos cibernéticos que desenvolveram e distribuíram o vírus trojan tenham decidido usar o Mimikatz para hackear as senhas. Qual é o problema para esses indivíduos de utilizar outra ferramenta de baixo nível para causar mau funcionamento no seu sistema?

Sobre a ação conjunta do Mimikatz e do ransomware

Infectar a rede corporativa não é fácil. Para fazê-lo, o vírus inicial (geralmente um trojan) que injetará o ransomware posteriormente deve ter acesso a todos os computadores dessa rede. E o Mimikatz é chamado para conceder esse acesso aos distribuidores de malware.

Para realizar uma invasão bem-sucedida em todos os computadores da rede, o Mimikatz deve ser injetado no computador que possui uma conta de usuário de administrador. Pode ser o PC do administrador do sistema, assim como o computador da secretária ou de um dos funcionários – tanto faz. O critério principal é ter uma conta de usuário de administrador. Com essa conta, o Mimikatz pode hackear as senhas de todos os computadores conectados à rede atacada. Após as senhas serem quebradas, o trojan, que anteriormente injetou a ferramenta de invasão, injeta o ransomware em todos os computadores dessa rede e, em seguida, inicia o processo de criptografia com uma porta dos fundos (backdoor) que foi injetada junto com a ferramenta de invasão.

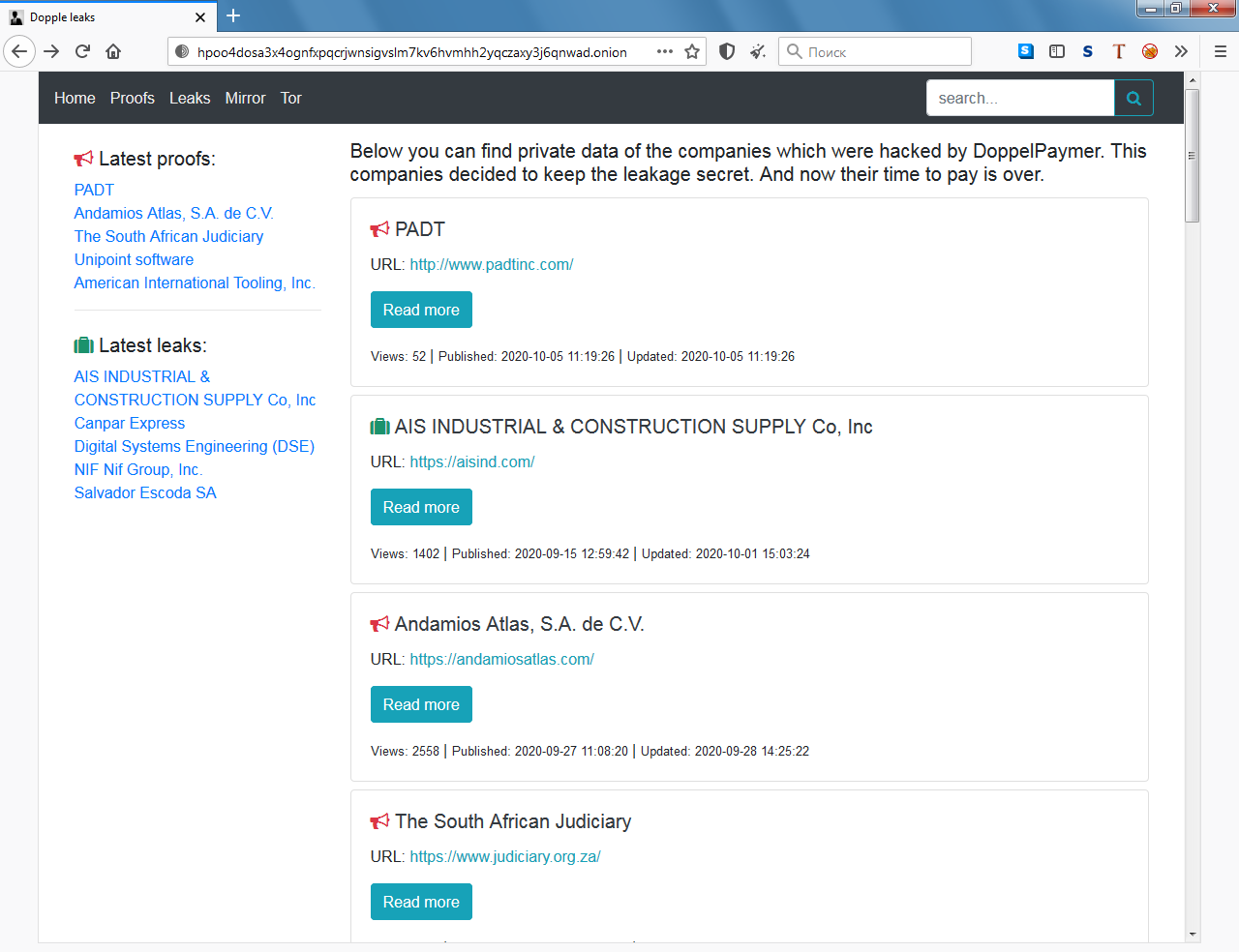

Todos os ataques globais modernos foram realizados dessa forma. O ataque mundial do WannaCry e suas variantes foram realizados exatamente devido à atividade conjunta do Mimikatz e do ransomware mencionado. Parecia que esses ataques eram massivos o suficiente para fazer todas as correções necessárias na segurança de rede de grandes organizações. Mas hoje, em 2020, hospitais americanos estão sofrendo ataques de ransomware executados da mesma forma. A maior parte dos ataques em toda a corporação ocorre após o ransomware DOPPELPAYMER, que colabora com o Mimikatz e o vírus trojan para infectar toda a rede e exigir um grande resgate, dependendo do tamanho da empresa. Além da criptografia de arquivos, os desenvolvedores do DOPPLEPAYMER também roubam os dados da empresa que atacam.

O site hospedado pelos desenvolvedores do DOPPELPAYMER para publicar as credenciais e os dados roubados

Como evitar um ataque de ransomware em sua rede?

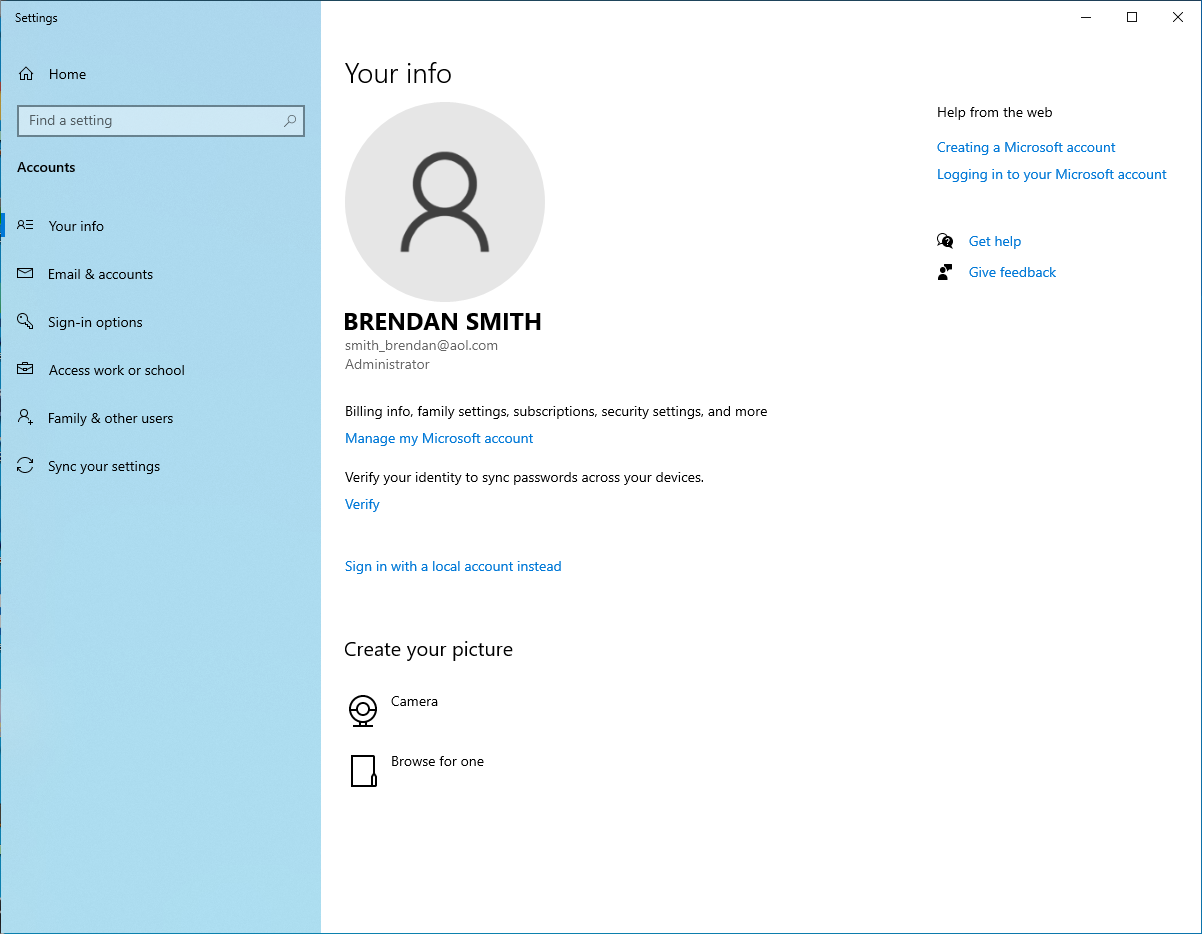

A maioria do “trabalho sujo” é feito pelo Mimikatz. Portanto, para reduzir a chance de um ataque bem-sucedido de ransomware, você precisa impedir a atividade bem-sucedida do Mimikatz. Existe uma única maneira de evitar o roubo de senhas – removê-las da memória do processo LSASS.exe mencionado. A Microsoft oferece uma solução perfeita para esse caso – conta Microsoft como método de autenticação no sistema.

Fazer login com a conta da Microsoft desabilita o armazenamento da senha na memória do LSASS – ela será mantida no servidor da Microsoft. O hash ainda estará disponível, mas obter a senha “bruta” é difícil tendo apenas o hash. Portanto, usando apenas um passo simples, que não consome tempo e não cria problemas, você pode proteger pelo menos o seu sistema desse assistente de ransomware.

Como já mencionado, todos os ataques de ransomware são provocados por vírus trojan. A injeção de trojan pode ser evitada com os passos que foram descritos em um grande número de artigos em nosso site:

- Não clique em links suspeitos em e-mails. Isso pode levar ao download de trojans, adware ou sites de phishing, onde as credenciais da sua conta do Facebook/Twitter/LinkedIn podem ser roubadas.

- Não abra os anexos em e-mails que foram enviados de endereços de e-mail suspeitos. Mesmo que pareça ser uma mensagem de uma empresa de transporte, é melhor dedicar cinco minutos para lembrar se você tem entregas pendentes. O melhor cenário é verificar os e-mails reais no site da empresa de transporte e comparar os endereços encontrados com os do e-mail.

- Avoid usar software crackeado ou utilitários para crackear algo. Usuários que crackeiam o software podem adicionar o vírus trojan ao pacote de instalação para ganhar dinheiro, assim como os desenvolvedores de ferramentas de cracking.

Essas regras simples o ajudarão a evitar a maioria dos ataques de ransomware.

User Review

( votes)References

- Detalhes técnicos das funções do processo LSASS.exe.

- Mais informações sobre isolamento de memória na Wikipedia

![]() Inglês

Inglês ![]() Alemão

Alemão ![]() Japonês

Japonês ![]() Espanhol

Espanhol ![]() Francês

Francês ![]() Turco

Turco ![]() Chinês (Tradicional)

Chinês (Tradicional) ![]() Coreano

Coreano ![]() Indonésio

Indonésio ![]() Hindi

Hindi ![]() Italiano

Italiano