RedLine Stealer é um programa malicioso que tem como objetivo roubar várias informações pessoais do sistema infectado. Pode ser disseminado como malware autônomo, bem como juntamente com outros aplicativos maliciosos. Este malware é um exemplo de um ladrão de bancos. No entanto, ele também pode acessar diferentes navegadores para coletar outras categorias de informações.

O que é malware stealer?

Ladrão é um tipo de malware que visa roubar alguns tipos específicos de dados da máquina infectada. Esta classe de malware é às vezes confundida com spyware, no entanto, este último coleta tudo o que pode do sistema. Enquanto isso, alguns ladrões podem procurar por arquivos específicos ou arquivos de um determinado formato – por exemplo, projetos de AutoCAD ou Maya. Isso os torna mais eficazes, no entanto, requerem mais habilidades e controle para ter sucesso.

Os ladrões tentam ser o mais furtivos possível, já que sua eficiência depende muito do tempo que permanecem no sistema sem serem detectados. Certos exemplos executam suas operações básicas e depois se autodestroem. Mas também há aqueles que continuam a operar a menos que sejam detectados ou haja um comando de autodestruição do servidor C&C.

Funcionalidade do RedLine Stealer

O RedLine Stealer geralmente age como um ladrão de bancos, pois seu principal objetivo são as credenciais bancárias salvas nos navegadores da web. Para cumprir essa função, o RedLine tem a capacidade de escavar fundo em qualquer navegador – tanto os baseados em Chromium, Gecko quanto outros. Mas além dos dados bancários, ele também pega cookies e senhas mantidas no navegador. Ainda assim, nem todos os navegadores populares mantêm estes dados em formato de texto simples, então é mais sobre atacar os usuários de aplicativos alternativos.

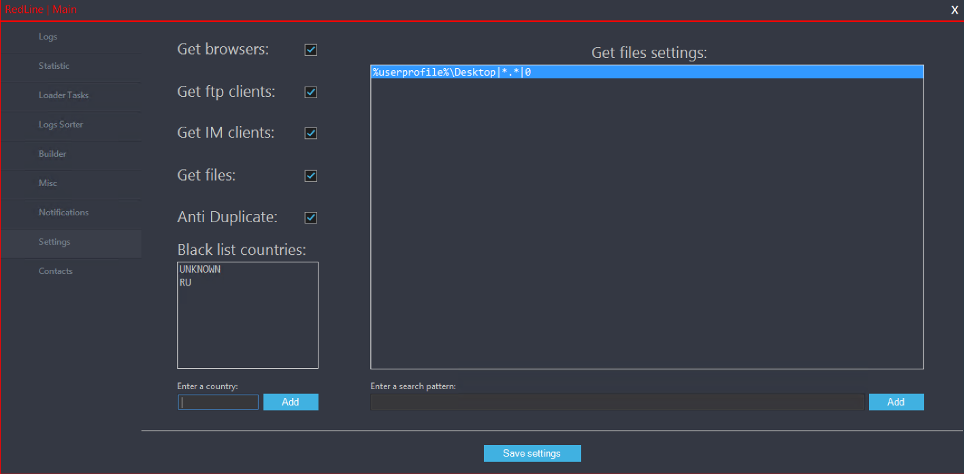

Painel administrativo do RedLine Stealer

O RedLine Stealer geralmente age como um ladrão de bancos, pois seu principal objetivo são as credenciais bancárias salvas nos navegadores da web. Para cumprir essa função, o RedLine tem a capacidade de escavar fundo em qualquer navegador – tanto os baseados em Chromium, Gecko quanto outros. Mas além dos dados bancários, ele também pega cookies e senhas mantidas no navegador. Ainda assim, nem todos os navegadores populares mantêm estes dados em formato de texto simples, então é mais sobre atacar os usuários de aplicativos alternativos.

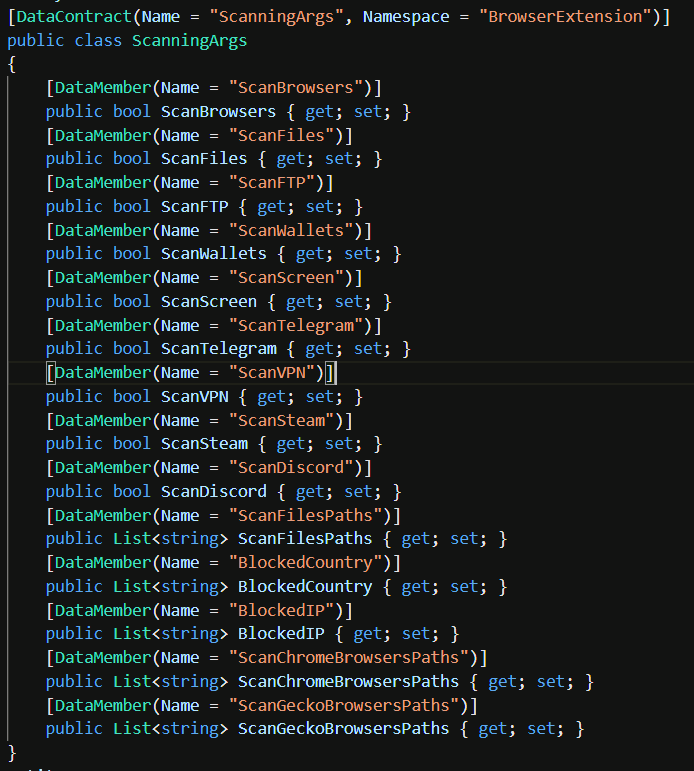

No entanto, navegadores da web não são a única fonte de informação para esse ladrão. Junto com eles, o malware RedLine verifica o dispositivo em busca de vários aplicativos, como Telegram, Discord e Steam. Ele também visa obter as credenciais para conexões FTP/SCP e VPN. Seu código, recuperado por engenharia reversa, também mostra sua capacidade de procurar por carteiras de criptomoedas e, em seguida, roubar suas informações.

Ao final do procedimento, o RedLine coleta informações detalhadas sobre o sistema – versão do sistema operacional, hardware instalado, lista de software, endereço IP e assim por diante. Em seguida, todo o pacote de informações coletadas é armazenado na pasta ScanResult. Esta última é criada no mesmo diretório que o arquivo executável do ladrão.

Análise técnica da RedLine

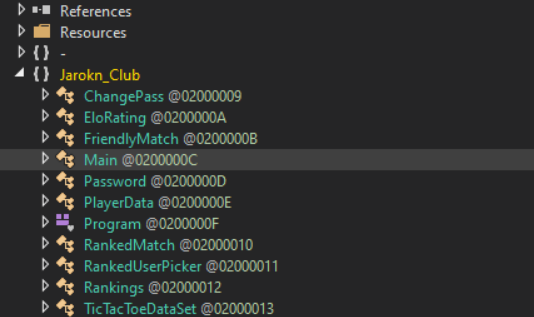

Após atingir a máquina-alvo, o malware RedLine lança um único processo – Trick.exe – e uma única instância de janela do console. Logo em seguida, estabelece uma conexão com o servidor de comando e controle no endereço newlife957[.]duckdns[.]org[:]7225. Vale ressaltar que o código inicial contém funções bastante legítimas – provavelmente retiradas de um programa real. O conteúdo malicioso é baixado dinamicamente por meio da funcionalidade no código inicial. Esse truque é usado para ganhar tempo para desabilitar as soluções anti-malware dentro do sistema após o acesso inicial.

Referências ao TicTacToe no código RedLine

Quando a carga maliciosa é instalada, a primeira coisa que o malware faz é verificar o endereço IP do PC. Para isso, ele usa o site api[.]ip[.]sb. Se não houver conflitos com suas listas negras internas – países e endereços IP que não estão autorizados a serem executados – o malware prossegue com as operações. O RedLine começa a examinar o ambiente passo a passo, seguindo a lista que recebe após a configuração.

Sequência de varredura de elementos a serem roubados no PC infectado

Em seguida, ele forma um arquivo de log que contém as informações extraídas do sistema atacado. Não é possível ver todos os detalhes, pois o malware criptografa os dados no estágio de extração de dados. No entanto, os tipos de dados são claramente visíveis, portanto, você pode esperar o que esse malware compartilha com os bandidos.

Tipos de dados coletados pelo RedLine Stealer

| Nome da função | Descrição |

|---|---|

| ScannedBrowser | Nome do navegador, perfil do usuário, credenciais de login e cookies |

| FtpConnections | Detalhes sobre as conexões FTP presentes no computador de destino |

| GameChatFiles | Arquivos de bate-papos no jogo relacionados a qualquer jogo encontrado |

| GameLauncherFiles | A lista de iniciadores de jogos instalados |

| InstalledBrowsers | Lista de navegadores instalados |

| MessageClientFiles | Arquivos de clientes de mensagens localizados no computador de destino |

| City | Cidade detectada |

| Country | País detectado |

| File Location | O caminho em que o arquivo .exe do malware é executado |

| Hardware | Informações sobre o hardware instalado |

| IPv4 | Endereço IP público IPv4 do computador da vítima |

| Language | Idioma do sistema operacional |

| ScannedFiles | Arquivos possivelmente valiosos encontrados no sistema |

| ScreenSize | Resolução da tela do sistema de destino |

| Nome da função | Descrição |

|---|---|

| ScannedWallets | Informações sobre as carteiras encontradas no sistema |

| SecurityUtils | Lista e status de todos os programas antivírus detectados |

| AvailableLanguages | Idiomas, compatíveis com a versão do sistema operacional no PC de destino |

| MachineName | Nome da máquina de destino |

| Monitor | A captura de tela da tela no momento da execução |

| OSVersion | Informações sobre a versão do sistema operacional |

| Nord | Credenciais para a NordVPN |

| Open | Credenciais para OpenVPN |

| Processes | Lista de processos em execução no sistema |

| SeenBefore | Verificar se a denúncia é sobre uma nova vítima ou sobre a que foi atacada anteriormente |

| TimeZone | Fuso horário do computador atacado |

| ZipCode | Código postal da vítima |

| Softwares | Lista dos programas instalados no PC atacado |

| SystemHardwares | Detalhes sobre a configuração do PC |

Diferentes pesquisas mostram que o RedLine não é totalmente compatível com todos os navegadores que ele ataca. A maior efetividade é observada nos navegadores Chrome, Opera, Chromium e Chromodo. Entre os aplicativos baseados em motores diferentes do Chromium está o navegador chinês baseado em WebKit 360Browser. Navegadores baseados no motor Gecko, como Firefox, Waterfox e outros, também são vulneráveis, mas o stealer às vezes tem problemas para extrair dados deles.

O malware RedLine tem como alvo ficar a longo prazo no sistema. Muitos stealers têm uma funcionalidade de auto-remoção quando não há mais dados para roubar. Enquanto isso, esse stealer oferece um mecanismo de spyware: um operador pode ordenar sua destruição, mas não há temporizadores internos.

IoC do RedLine Stealer

| Indicador | Tipo | Descrição |

|---|---|---|

| newlife957[.]duckdns[.]org[:]7225 | URL | URL C2 |

| 1741984cc5f9a62d34d180943658637523ac102db4a544bb6812be1e0507a348 | Hash | Hash SHA-256 – disfarce (não detectado) |

| ee4608483ebb8615dfe71924c5a6bc4b0f1a5d0eb8b453923b3f2ce5cd00784b | Hash | Hash SHA-256 da parte do malware |

| 9dc934f7f22e493a1c1d97107edc85ccce4e1be155b2cc038be8d9a57b2e430f | Hash | Hash SHA-256 da parte do malware |

| 76ca4a8afe19ab46e2f7f364fb76a166ce62efc7cf191f0f1be5ffff7f443f1b | Hash | Hash SHA-256 da parte do malware |

| 258445b5c086f67d1157c2998968bad83a64ca3bab88bfd9d73654819bb46463 | Hash | Hash SHA-256 do capturador de informações do sistema |

Variantes generalizadas do RedLine detectadas na natureza

RedLine Stealer Distribution

Como mencionei anteriormente, o RedLine Stealer pode vir como um malware isolado, bem como em um pacote com outros vírus. Sua atividade cresceu rapidamente nos últimos tempos, pois é conveniente para os criminosos e pode ser facilmente comprado até mesmo na web superficial. Por exemplo, seus desenvolvedores têm um grupo no Telegram messenger, onde esse malware é oferecido em diferentes tipos de assinatura. Como o ladrão tem uma funcionalidade excepcional, essas ofertas nunca ficam obsoletas.

Bot de marketing da RedLine no Telegram Messenger

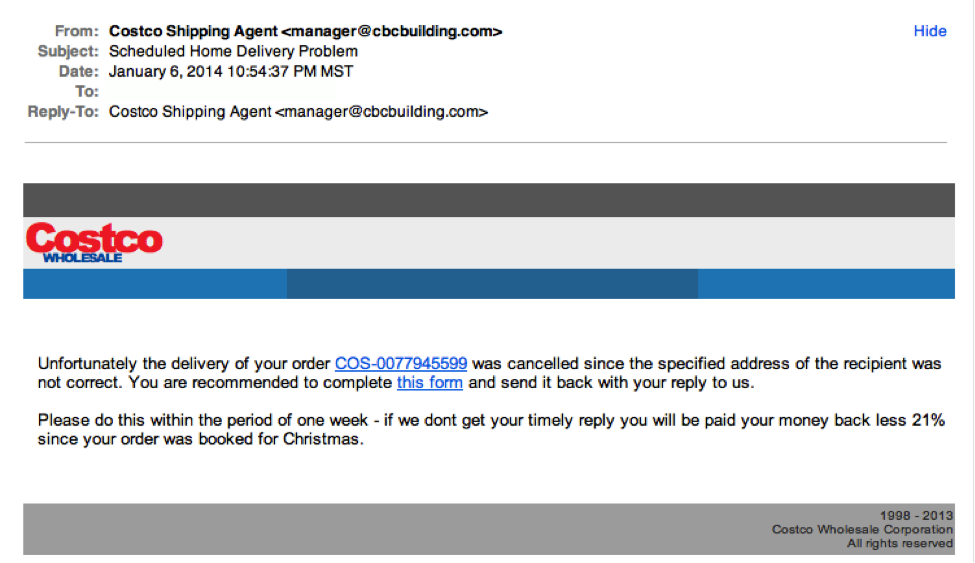

Na forma autônoma, o RedLine Stealer é geralmente espalhado por meio de phishing por e-mail. Alternativamente, pode ser disfarçado como arquivos de instalação de alguns programas populares, como Discord, Telegram, Steam e aplicativos crackeados. Em um caso específico, o RedLine apareceu como uma extensão do navegador, e seu link de download foi incorporado à descrição de um vídeo do YouTube. No entanto, as mensagens de e-mail de phishing permanecem as formas mais potentes e populares de distribuição de malware – e o RedLine Stealer não é uma exceção.

O exemplo de um e-mail típico de phishing

Quando se trata de se espalhar junto com outro malware, o RedLine muitas vezes se une a diferentes amostras de ransomware. No entanto, a maior parte da disseminação em pacote ocorre após o composto de RedLine com o ransomware Djvu. Na verdade, esse ransomware apresenta não apenas esse stealer, mas também outros dois malwares – o backdoor SmokeLoader e o stealer Vidar. Esse pacote pode levar embora cada pedaço de dados valiosos e inundar o computador com outros malwares. E não se esqueça do ransomware – isso já criará uma bagunça em seus arquivos.

What is Djvu ransomware?

O ransomware STOP/Djvu é um exemplo notável de um grupo cibercriminoso de longa data que aterroriza principalmente indivíduos. Eles rapidamente ganharam uma posição dominante no mercado de ransomware, atingindo mais de 75% das submissões totais de ransomware em certo ponto no tempo. Nos dias de hoje, eles perderam esse grande ímpeto, mas permanecem tão perigosos quanto sempre foram. O malware adicional que eles trazem para o dispositivo do usuário é provavelmente necessário para compensar a redução no número de novas vítimas. Anteriormente, eles estavam implantando o stealer Azorult, mas depois mudaram para o malware que mencionamos anteriormente.

How to stay protected?

Conhecer as formas de disseminação lhe dá ótimas instruções para evitá-la. Os métodos de combate ao spam de e-mail são bem conhecidos e têm uma grande variedade de abordagens possíveis. O mesmo acontece com a disseminação de malware disfarçado de aplicativo legítimo. Os métodos que apresentam formas únicas e ocasionais são os mais difíceis de evitar, mas ainda é possível.

E-mails de spam podem ser facilmente distinguíveis de mensagens genuínas. Quase toda mensagem suspeita tenta imitar uma empresa real ou um remetente familiar para você. No entanto, não pode falsificar o endereço do remetente, bem como prever se você está esperando aquela mensagem. Na verdade, eles podem reconhecer quais e-mails você pode receber por meio de phishing preliminar, mas essa situação é bastante rara. Portanto, se você receber uma carta estranha que não deveria receber com um endereço incomum do remetente, significa que alguém está tentando enganá-lo. Se a informação parecer convincente para você, é melhor verificar as coisas manualmente.

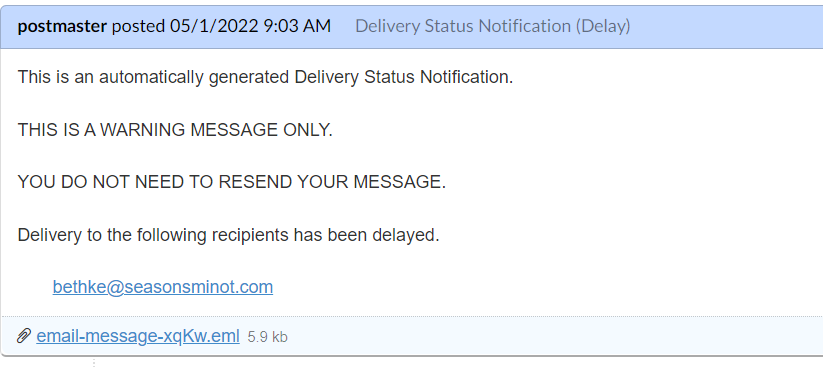

O exemplo típico de um e-mail de isca. O arquivo anexado contém malware

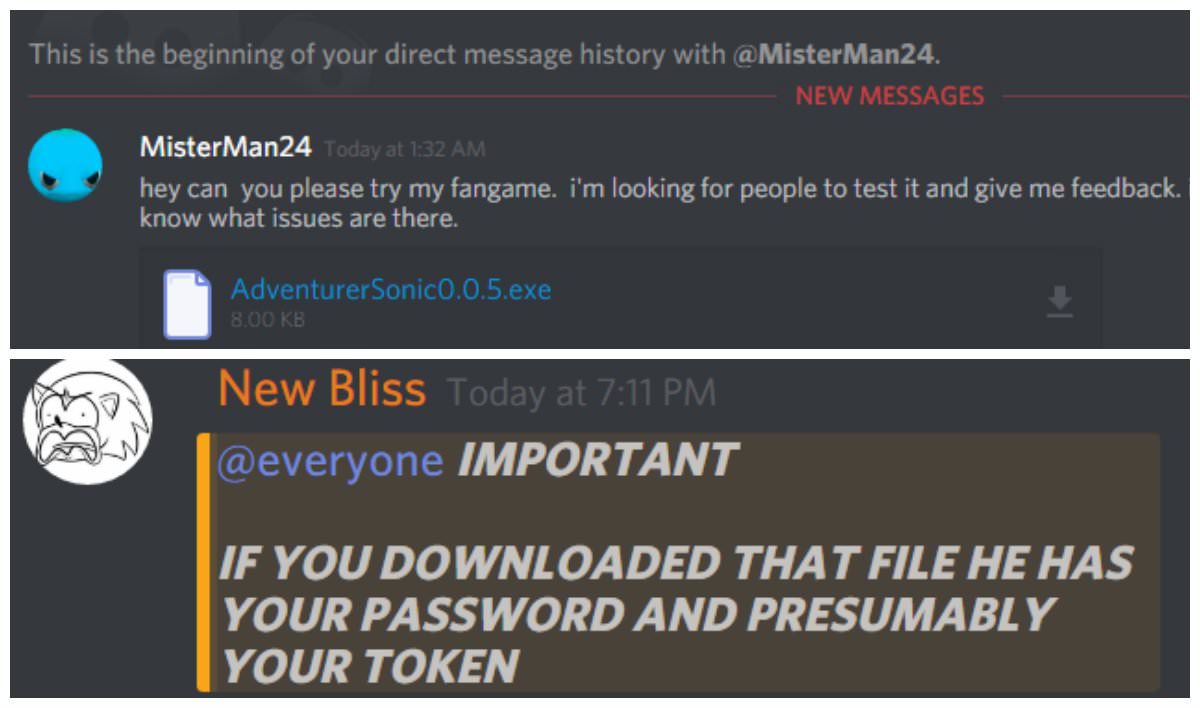

Instaladores falsos de aplicativos não exigem tanta atenção, mas precisam que você siga as regras. Por exemplo, essas falsificações geralmente são espalhadas em comunidades online, como Discord ou Reddit. Usá-las é arriscado, especialmente quando você pode obter o mesmo instalador gratuitamente no site oficial. Quando se trata de programas crackeados, isso é algo que você deve lembrar – nada é de graça debaixo do sol. Mesmo que o crack pareça legítimo e você tenha certeza sobre o remetente, é melhor verificar o arquivo com software anti-malware. Há uma grande tentação de monetizar a quebra de aplicativos adicionando malware – os hackers já quebram a lei de qualquer maneira. Outra solução é usar cópias genuínas de software – pagas e baixadas no site do fornecedor.

O exemplo da disseminação de malware pelo Discord

É quase impossível prever e detectar proativamente as maneiras complicadas. No entanto, os arquivos e as extensões não se iniciarão automaticamente. Quando você vir uma situação sobre a qual não tem certeza, a melhor decisão é iniciar uma verificação completa com uma solução de segurança eficiente. Se estiver equipado com um sistema de varredura moderno, ele certamente detectará atividades incomuns que não são visíveis ao olho humano.

User Review

( votes) ![]() Inglês

Inglês ![]() Alemão

Alemão ![]() Japonês

Japonês ![]() Espanhol

Espanhol ![]() Francês

Francês ![]() Turco

Turco ![]() Chinês (Tradicional)

Chinês (Tradicional) ![]() Coreano

Coreano ![]() Indonésio

Indonésio ![]() Hindi

Hindi ![]() Italiano

Italiano