SmokeLoader é um malware de backdoor sofisticado conhecido por seu design modular, concedendo a ele uma variedade de capacidades maliciosas dependentes dos módulos específicos incluídos em sua versão. Frequentemente associado a atividades criminosas, esse malware é implantado por meio de vários métodos, como explorar vulnerabilidades de software ou utilizar técnicas de phishing para enganar os usuários a executarem sua carga útil.

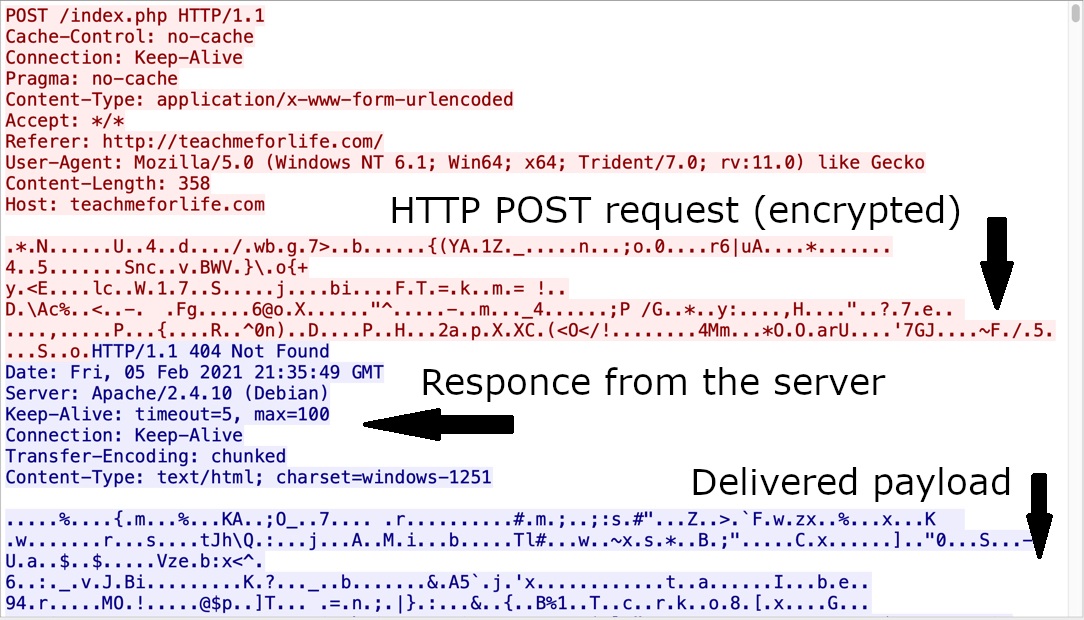

Notavelmente, o SmokeLoader emprega táticas para ocultar suas atividades de comando e controle (C2), incluindo a geração de solicitações a sites legítimos como microsoft.com e bing.com, auxiliando seus esforços para evitar detecção. Apesar das respostas de erro 404 desses sites, o corpo da resposta ainda contém dados relevantes para as operações do malware. Esses atributos contribuem coletivamente para a eficácia do SmokeLoader em facilitar o acesso não autorizado, roubo de dados e outras empreitadas cibercriminosas.

O backdoor SmokeLoader muitas vezes é distribuído por vários meios, incluindo emails de spam, sites maliciosos ou técnicas de engenharia social. Uma vez que ele se infiltra em um sistema, ele estabelece persistência e tenta entrar em contato com servidores de comando e controle remotos para receber instruções adicionais e baixar malwares adicionais.

As ações específicas realizadas pelo Trojan:Win32/SmokeLoader podem variar dependendo da versão e configuração do malware. As atividades comuns associadas ao SmokeLoader incluem:

- Baixar e instalar outros malwares, como trojans bancários, ransomware ou ladrões de informações.

- Modificar configurações do sistema para alcançar persistência e evitar detecção por software de segurança.

- Capturar informações sensíveis, como credenciais de login, teclas digitadas ou dados pessoais.

- Atualizar-se ou receber novas instruções de servidores de comando e controle.

O Trojan:Win32/SmokeLoader representa uma ameaça significativa para a segurança e privacidade dos sistemas infectados. É essencial ter um software antivírus atualizado instalado e verificar regularmente o sistema em busca de sinais de malware. Além disso, praticar hábitos de navegação seguros, ter cuidado com anexos de emails e downloads, e manter o sistema operacional e aplicativos atualizados podem ajudar a mitigar o risco de infecção.

Descrição do SmokeLoader

O backdoor SmokeLoader apareceu pela primeira vez em 2014 – no início da era do ransomware. Apenas alguns outros malwares podem se orgulhar de permanecer ativos por 8 anos após o lançamento. Este backdoor possui muitos recursos que permitem que ele permaneça atual, apesar de ser tão antigo. Em primeiro lugar, ele é extremamente pequeno – a carga útil tem apenas cerca de 30 kilobytes. Malwares regulares desse tipo geralmente têm um tamanho de arquivo de pelo menos 100 KB, normalmente em torno de 150-200 kilobytes. Isso já o torna muito mais fácil de lidar em um sistema protegido, pois algumas regras YARA usadas para detecção de malware prestam atenção ao tamanho do arquivo.

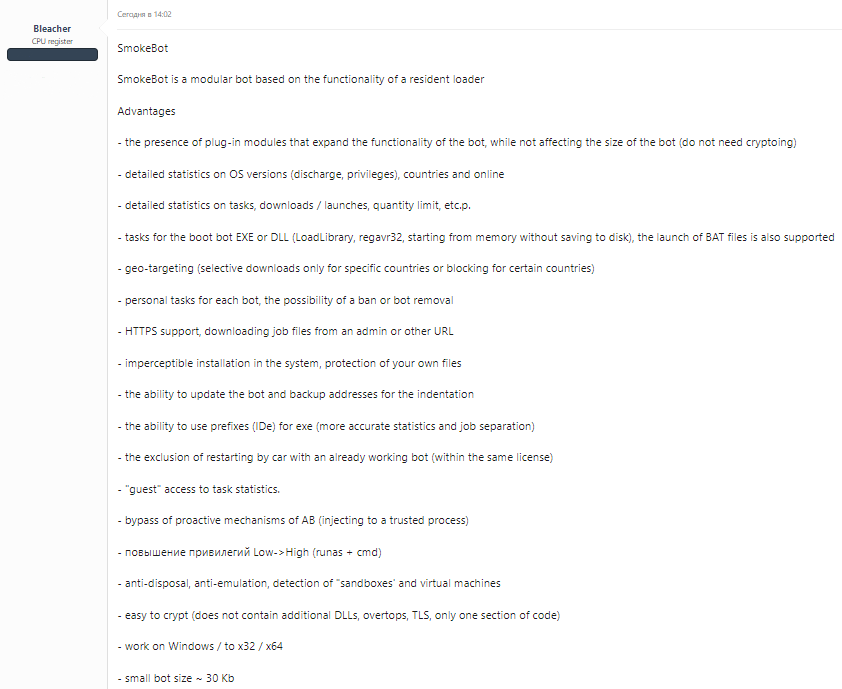

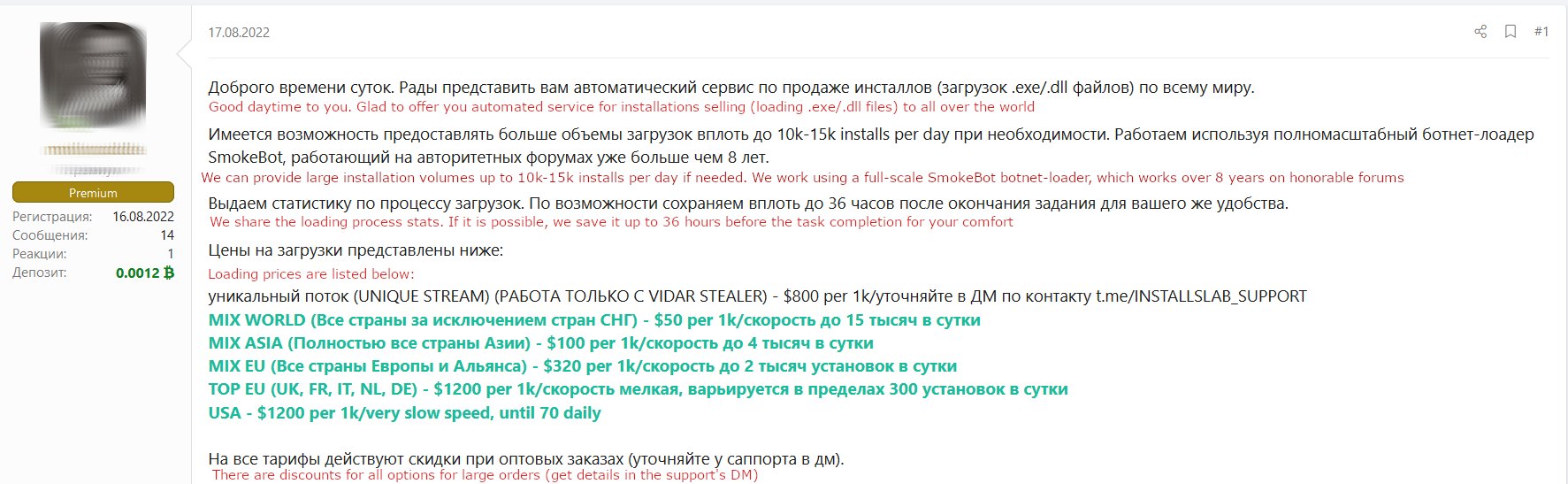

Oferta para comprar o SmokeLoader no fórum da Darknet

Outra característica que o distingue entre outros é que ele é escrito nas linguagens C e Assembly. Ambos são de baixo nível, o que aponta para sua capacidade de se aprofundar muito no sistema. O código exato desse backdoor é altamente ofuscado. Foi uma medida eficaz contra programas antimalware, mas nos dias de hoje qualquer tipo de obfuscação detectada é considerada perigosa. Atualmente, isso apenas torna a engenharia reversa desse malware muito mais difícil.

As principais características desse backdoor estão envolvidas em suas funções de carregamento, como você pode ter suposto pelo nome. A grande maioria do tempo, o SmokeLoader é usado para entregar outros malwares ao sistema infectado. Ainda assim, não é o único propósito desse malware – o desenvolvimento contínuo trouxe a capacidade de usá-lo como uma ferramenta de roubo. Também se adequa à implantação de botnets – mas há apenas alguns casos de tal uso. Ainda recebe atualizações a cada ano, então sua funcionalidade pode se estender no futuro.

O que é malware de backdoor?

Antes de entrar na análise do SmokeLoader, vamos dar uma olhada no que são backdoors. Esse tipo de malware tem uma história longa e sinuosa, e nos dias de hoje é uma eminência gris. O principal objetivo do malware de backdoor é criar um caminho para que cibercriminosos se conectem remotamente ao PC alvo e realizem todas as ações possíveis. Para isso, eles nunca hesitam em usar vulnerabilidades no sistema alvo, junto com a injeção no sistema como um trojan.

O principal uso para computadores infectados por backdoors é a participação em botnets. Grandes redes de sistemas zumbis que realizam ataques DDoS, enviam emails de spam e realizam outras atividades nefastas são bem conhecidas ao longo da última década. Para esse propósito, canalhas usam backdoors automatizados – aqueles que requerem comandos mínimos do servidor de comando e controle e podem funcionar por conta própria. A outra aplicação de um backdoor – exatamente, o controlado manualmente – é roubo de dados e implementação de malwares. Como no último caso, o backdoor age como uma locomotiva para a carga maliciosa, às vezes é classificado como um worm.

Análise técnica do SmokeLoader

O pacote inicial do malware SmokeLoader contém apenas funcionalidades básicas – fornecer a conexão remota ao PC infectado. A coleta de dados, monitoramento de processos, módulo DDoS e assim por diante devem ser instalados posteriormente. No geral, a engenharia reversa mostra que existem 9 módulos diferentes que o SmokeLoader pode manipular simultaneamente.

| Nome do Módulo | Funcionalidade |

| Captura de Formulários | Observa formulários nas janelas abertas para capturar credenciais |

| Sniffer de Senhas | Monitora os pacotes de entrada e saída da Internet para capturar credenciais |

| DNS Falso | Módulo para falsificar solicitações de DNS. Redireciona o tráfego para o site desejado |

| Keylogger | Registra todas as teclas digitadas no ambiente infectado |

| Procmon | Módulo de monitoramento de processos, registra os processos em execução no sistema |

| Busca de Arquivos | Ferramenta de busca de arquivos |

| Captura de Email | Captura a lista de contatos do Microsoft Outlook |

| PC Remoto | Habilidade de estabelecer um controle remoto semelhante a utilitários de acesso remoto (como TeamViewer) |

| DDoS | Obriga o PC infectado a participar de ataques DDoS no servidor designado |

O payload deste malware sempre é empacotado de maneira única. Um único exemplar é usado por um pequeno grupo de seus usuários, portanto encontrar amostras idênticas no mundo real não é tão fácil. No entanto, essa tecnologia não é algo novo – a maioria dos malwares faz a mesma coisa, e alguns até geram uma amostra empacotada de forma única para cada ataque. Além disso, após o empacotamento inicial, há uma exigência de seus distribuidores para fazer uma compressão ou criptografia adicional antes da injeção. Ou seja, exatamente a outra cadeia de medidas anti-detecção.

O sistema alvo recebe a amostra do SmokeLoader totalmente empacotada – é o que está no disco. Todas as etapas seguintes são executadas na memória do sistema, portanto as varreduras com softwares antimalware legados só detectarão uma amostra profundamente empacotada. A primeira etapa da execução do SmokeLoader inclui uma importante verificação obrigatória – a localização do sistema atacado. Esse malware não pode ser executado na Comunidade dos Estados Independentes (CEI), independentemente das configurações que você fez antes da injeção. Outras verificações incluem varredura de máquinas virtuais e detecção de sandbox. Se todas as etapas forem passadas, o malware é completamente desempacotado e lançado da maneira usual.

Ao executar, o SmokeLoader aplica uma técnica de obfuscação bastante única. Ele mantém quase 80% de seu código criptografado durante todo o período de execução. Uma vez que ele precisa usar outra função, ele a decifra enquanto cifra o elemento que ele usou anteriormente. As regras YARA, juntamente com a engenharia reversa clássica, são quase inúteis contra esse truque. Ele possui cargas de 32 bits e 64 bits que são carregadas nos sistemas com arquiteturas correspondentes durante a verificação do estágio inicial até a execução final.

Criptografia de código no SmokeLoader

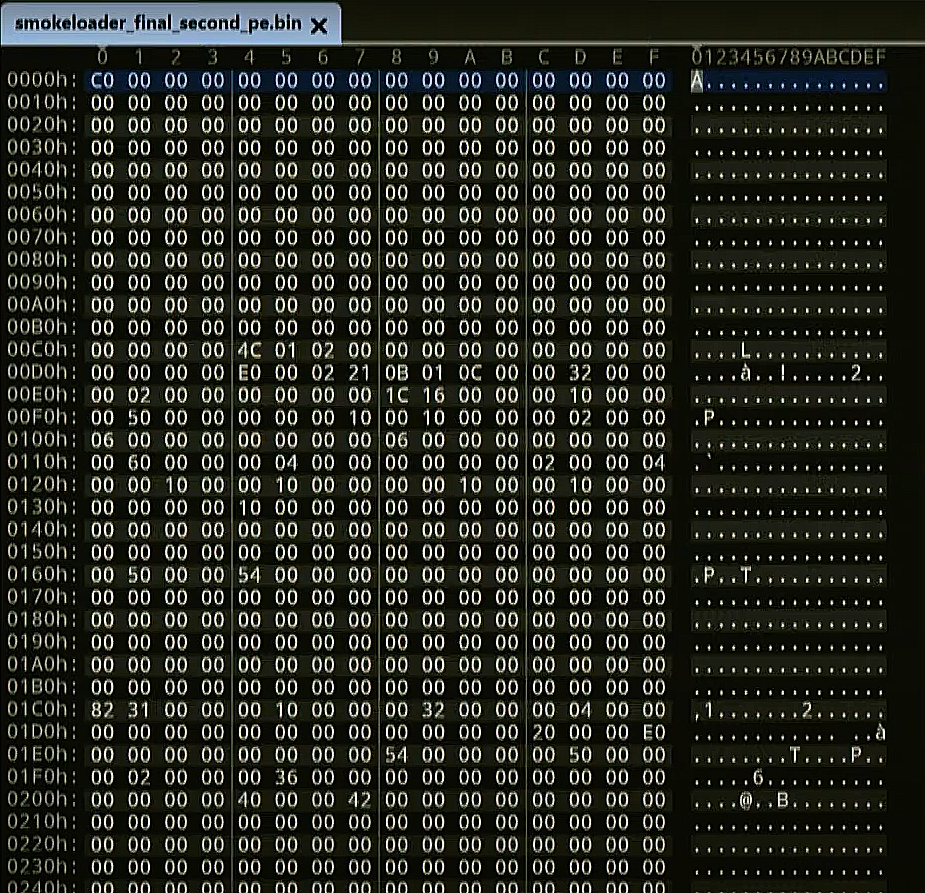

O arquivo exato que é mantido na memória durante a execução do SmokeLoader não é um arquivo executável válido, pois falta o cabeçalho PE. Na verdade, o código do backdoor é representado como um código de shell – e, portanto, deve encontrar uma maneira de ser executado manualmente. Geralmente, os comandos executados pelo SmokeLoader, como chamadas para C&C ou downloads, são feitos por meio de injeções de DLL. Obviamente, isso é necessário para manter o sigilo. Na maioria das vezes, essa etapa inclui injeção de DLL ou chamadas de console feitas em nome de outro programa. Hackers que gerenciam o SmokeLoader podem enviar o arquivo .exe do malware que desejam instalar e apenas especificar a URL onde o backdoor pode obter esse arquivo.

O cabeçalho do arquivo .exe do SmokeLoader está ausente – não é um arquivo executável válido

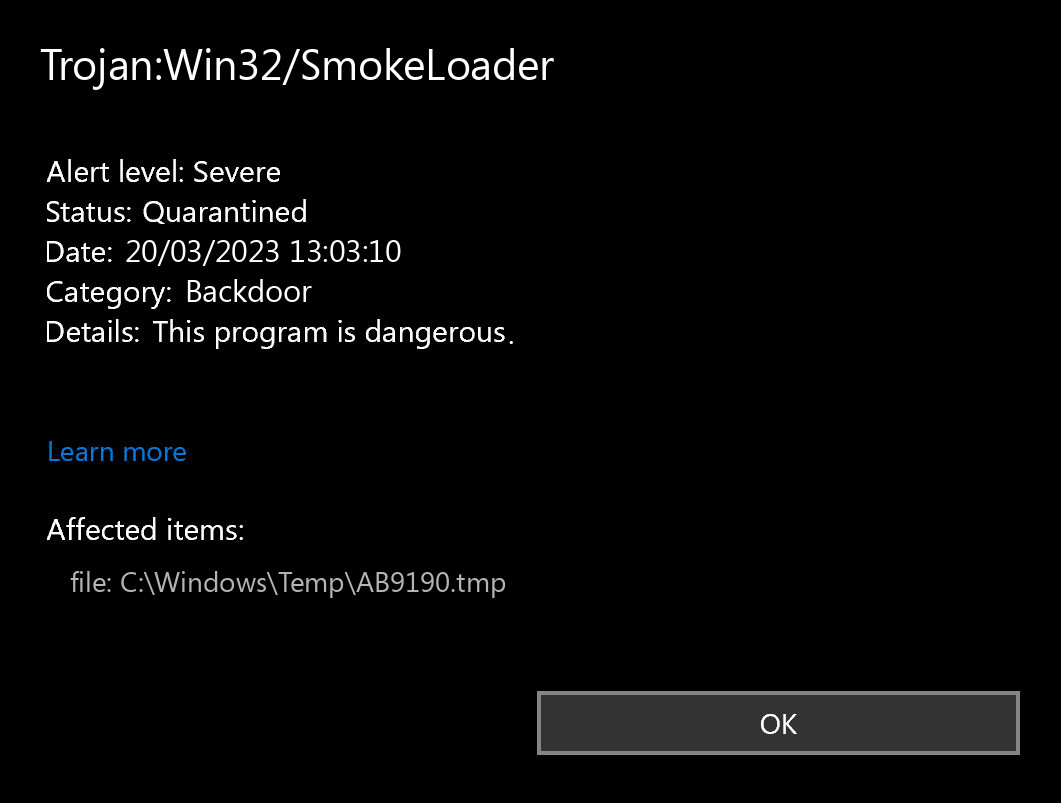

O que é a detecção Trojan:Win32/SmokeLoader?

A detecção do Trojan:Win32/SmokeLoader que você pode ver no canto inferior direito é demonstrada pelo Microsoft Defender. Esse programa antimalware é razoavelmente bom em varreduras, mas tende a ser basicamente pouco confiável. Ele é desprotegido contra ataques de malware e possui uma interface de usuário com falhas e recursos de remoção de malware com bugs. Portanto, o pop-up que indica o SmokeLoader é mais uma notificação de que o Defender o reconheceu. Para removê-lo, provavelmente será necessário usar outro programa antimalware.

O exato malware Trojan:Win32/SmokeLoader é algo muito desagradável. Esse malware é feito para ser um ladrão sorrateiro, que funciona como uma ferramenta de acesso remoto. Quando você concede acesso remoto a alguém voluntariamente, tudo bem, no entanto, o SmokeLoader não perguntará se você deseja conceder acesso. Após conectar-se ao seu computador, os criminosos estão livres para fazer o que quiserem – pegar seus arquivos, verificar suas mensagens, coletar dados pessoais e assim por diante. Backdoors frequentemente trazem um ladrão suplementar – o vírus que é feito para coletar todas as informações disponíveis sobre você. No entanto, o uso mais comum dos backdoors é formar uma botnet. Depois disso, a rede de computadores infectados pode ser usada para realizar ataques DDoS ou inflar os resultados de votações em diversos sites.

Resumo do Backdoor:

| Nome | Backdoor SmokeLoader |

| Deteção | Trojan:Win32/SmokeLoader |

| Dano | Ganha acesso ao sistema operacional para executar várias ações maliciosas. |

| Similar | Msil Androme, Lotok, Quasarrat, Asyncrat, Msil Dcrat, Rewritehttp, Msil Darkcommet |

| Ferramenta de Correção | Veja se seu sistema foi afetado pelo Backdoor SmokeLoader |

Características específicas do Backdoor SmokeLoader

- O binário provavelmente contém dados criptografados ou compactados. Nesse caso, a criptografia é uma maneira de ocultar o código do vírus de antivírus e analistas de vírus.

- O executável está compactado usando o UPX;

- Características binárias anômalas. Essa é uma maneira de ocultar o código do vírus de antivírus e analistas de vírus.

Resumidamente sobre backdoors

Backdoors são vírus que podem adquirir formas separadas e integradas. Uma vez que você pode descobrir que um programa legítimo de um desenvolvedor famoso tem uma capacidade que permite que alguém se conecte ao seu PC. Se será alguém dos criadores ou terceiros, ninguém sabe. Mas o escândalo quando esse detalhe é encontrado em um programa legítimo é provavelmente impossível de ser ignorado. Também há rumores de que há um backdoor baseado em hardware nos processadores Intel.

O Trojan:Win32/SmokeLoader é perigoso?

Como eu disse, não existem malwares inofensivos. E o Trojan:Win32/SmokeLoader não é exceção. Esse backdoor não causa muitos danos imediatamente após sua introdução. No entanto, provavelmente será uma surpresa muito desagradável quando um fórum aleatório ou página na Web não permitir que você entre, porque seu endereço IP foi banido após um ataque DDoS. No entanto, mesmo que isso não seja crucial para você – é positivo perceber que outra pessoa pode acessar facilmente seu computador, ler suas conversas, abrir seus documentos e observar o que você faz?

O spyware que frequentemente está presente como um complemento para o vírus Trojan:Win32/SmokeLoader provavelmente será apenas outro motivo para removê-lo o mais rápido possível. Hoje em dia, quando as informações dos usuários têm um valor extremamente alto, é muito ingênuo dar aos criminosos uma chance dessas. Ainda pior se o spyware conseguir de alguma forma roubar suas informações financeiras. Ver 0 em sua conta poupança é o pior pesadelo, na minha opinião.

Distribuição do malware SmokeLoader

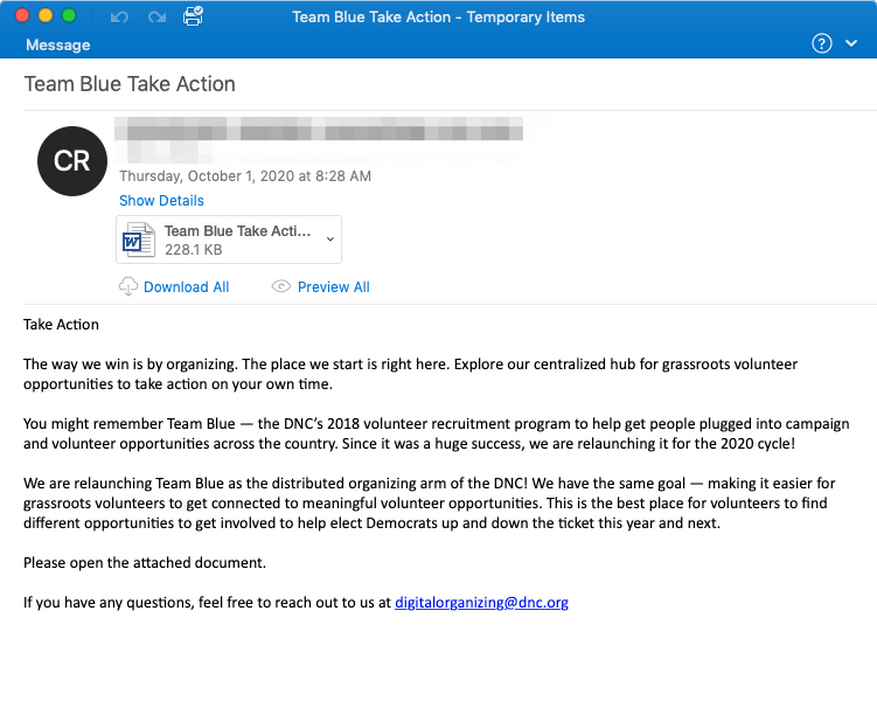

As principais formas de disseminação do SmokeLoader dependem de spam por e-mail, software pirata e keygens. O primeiro é comum, pois é mais fácil e ainda bastante eficaz. Nesse caso, o malware se esconde no anexo – geralmente um arquivo MS Word ou MS Excel. Esse arquivo contém macros e, se você permitir a execução de macros quando solicitado, ele se conectará a um servidor de comando e receberá a carga (na verdade, apenas um SmokeBot). No entanto, os analistas afirmam que o SmokeLoader aparece com mais frequência por meio do link malicioso anexado a essa mensagem. O site por esse link pode conter um exploit, em particular uma técnica de cross-site scripting.

Exemplo de spam por e-mail. O arquivo contém macro maliciosa

Ocultar malware dentro de aplicativos rachados ou keygens/hacktools é um pouco mais difícil, mas tem um potencial muito maior. Como o uso de software não licenciado ainda é muito comum, muitas pessoas podem estar em perigo. Nem todo aplicativo rachado contém malware – mas todos eles são ilegais, tanto para os usuários quanto para os criadores. Usar esse tipo de software pode fazer com que você enfrente processos por violação de direitos autorais. E ser infectado com malware nesse caso é ainda mais desagradável.

Quando se trata de infecção por malware, a presença do SmokeLoader geralmente leva à instalação de vários outros aplicativos maliciosos. Criminosos que conseguiram criar uma botnet então oferecem a outros distribuidores de malware a oportunidade de infectar esses computadores com o que quiserem. Isso pode ser adware, sequestradores de navegador, spyware, ransomware – não há literalmente restrições. Atrás de uma grande quantidade de vírus, os especialistas em segurança cibernética muitas vezes perdem a origem de toda essa confusão – assim, o SmokeLoader permanece indetectado.

O SmokeLoader é oferecido como uma ferramenta de distribuição de malware em fóruns

O SmokeLoader é oferecido como uma ferramenta de distribuição de malware em fórunsUm caso separado de disseminação, em que o SmokeLoader não atua como precursor, é sua combinação com o ransomware STOP/Djvu. Exatamente, o conjunto de malware entregue ao dispositivo inclui os steales RedLine e Vidar. O primeiro tem como alvo as credenciais bancárias, o segundo – informações de carteira de criptomoedas. De uma forma ou de outra, o Djvu tem uma participação significativa na prevalência do SmokeLoader, pois é um dos ransomwares mais comuns em sua classe.

Como remover o SmokeLoader?

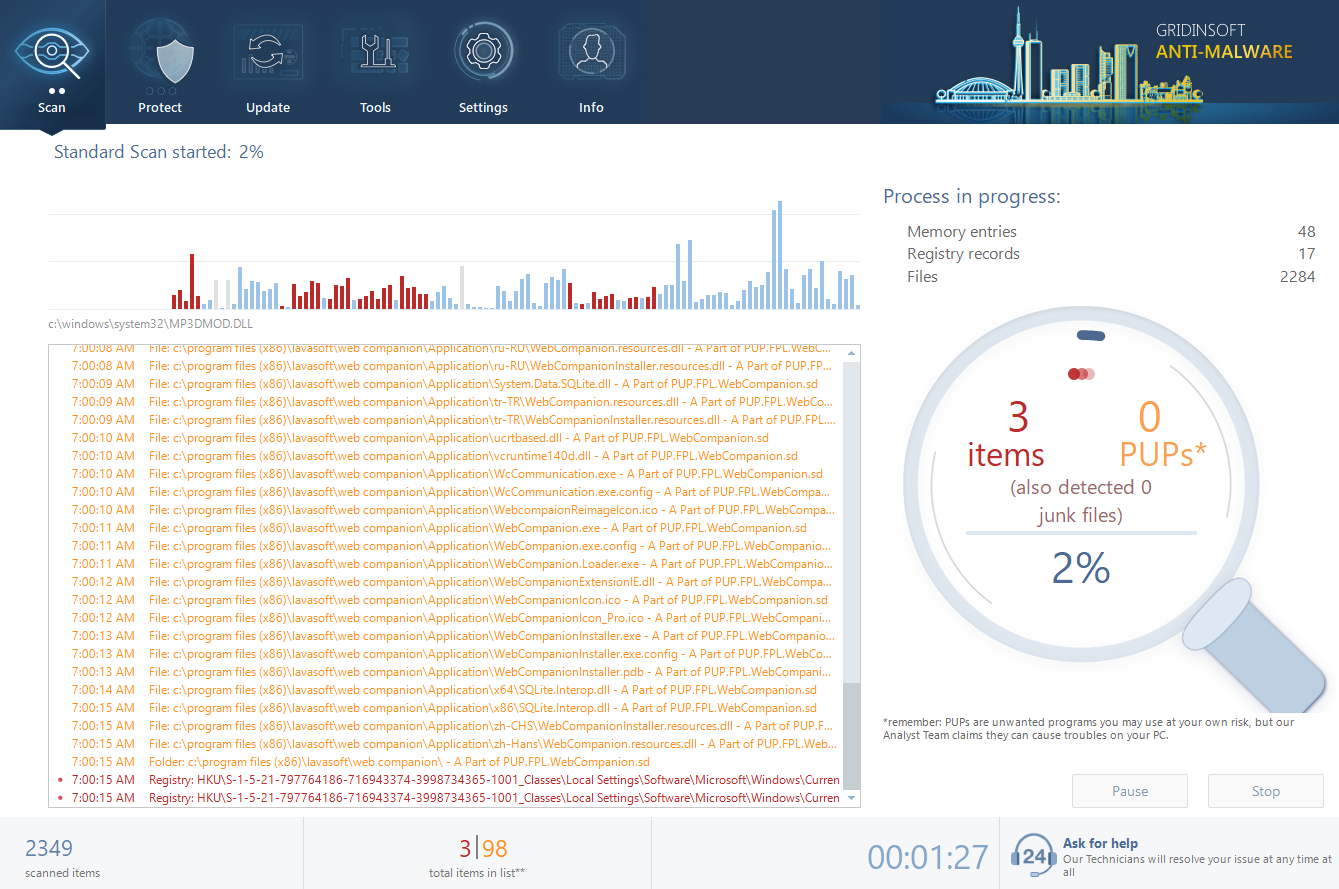

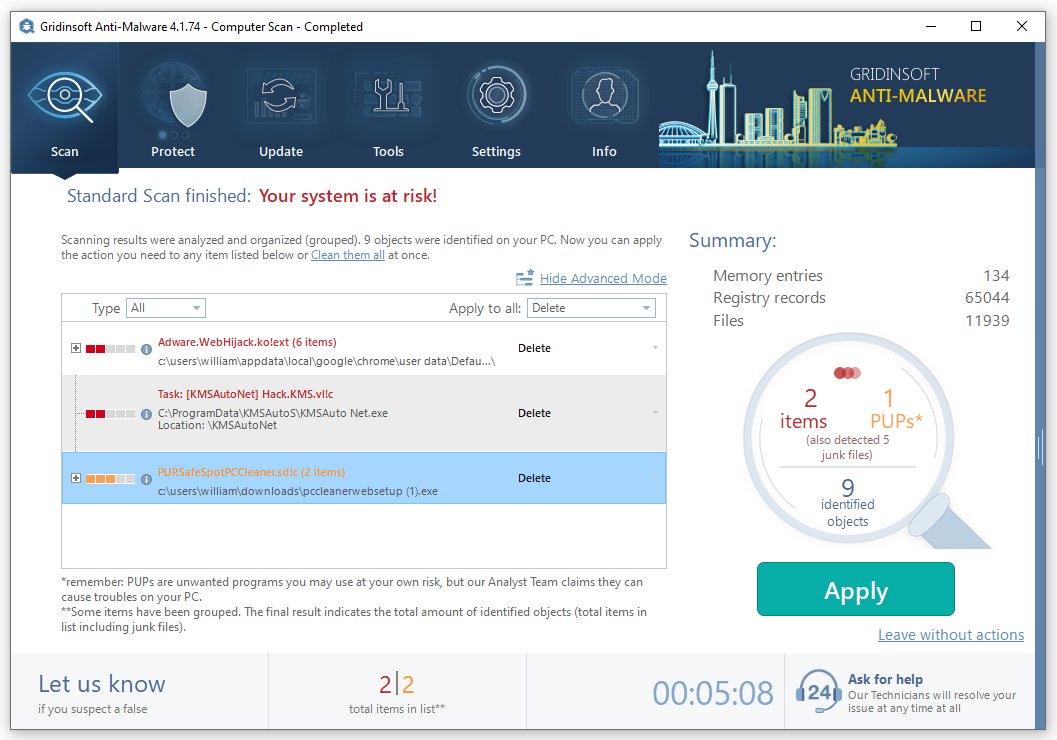

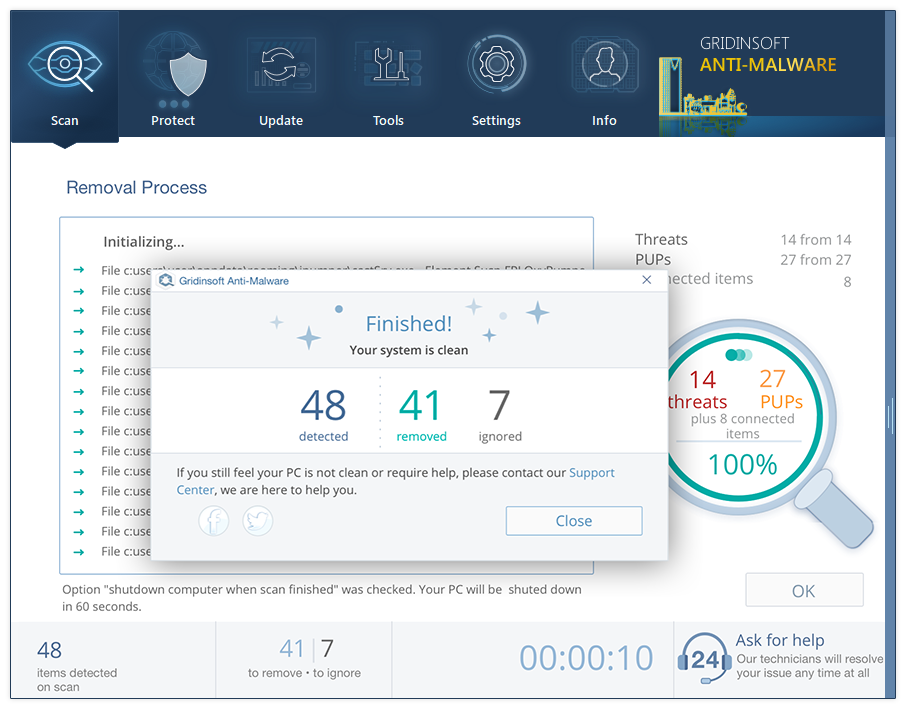

O malware Trojan:Win32/SmokeLoader é muito difícil de remover manualmente. Ele coloca seus arquivos em uma variedade de locais no disco e pode se restaurar a partir de uma das partes. Além disso, inúmeras modificações no registro do Windows, nas configurações de rede e nas Políticas de Grupo são bastante difíceis de localizar e reverter para o estado inicial. É melhor usar uma ferramenta específica – exatamente, um aplicativo anti-malware. O GridinSoft Anti-Malware certamente será o mais adequado para fins de remoção de malware.

Por que o GridinSoft Anti-Malware? Ele é muito leve e tem suas bases de detecção atualizadas a cada hora. Além disso, não possui problemas e vulnerabilidades como o Microsoft Defender. A combinação desses detalhes torna o GridinSoft Anti-Malware perfeito para remover malware de qualquer forma.

Remova os vírus com o GridinSoft Anti-Malware

SmokeLoader IoC

| Indicator | Value |

| С2 URL Addresses | azarehanelle19[.]top quericeriant20[.]top xpowebs[.]ga venis[.]ml paishancho17[.]top mizangs[.]tw mbologwuholing[.]co[.]ug Quadoil[.]ru ydiannetter18[.]top tootoo[.]ga eyecosl[.]ga host-file-host6[.]com host-host-file8[.]com fiskahlilian16[.]top bullions[.]tk |

| IP addresses | 216.128.137.31 8.209.71.53 |

| SHA-256 Hashes | 5318751b75d8c6152d90bbbf2864558626783f497443d4be1a003b64bc2acbc2 79ae89733257378139cf3bdce3a30802818ca1a12bb2343e0b9d0f51f8af1f10 Ebdebba349aba676e9739df18c503ab8c16c7fa1b853fd183f0a005c0e4f68ae Ee8f0ff6b0ee6072a30d45c135228108d4c032807810006ec77f2bf72856e04a D618d086cdfc61b69e6d93a13cea06e98ac2ad7d846f044990f2ce8305fe8d1b 6b48d5999d04db6b4c7f91fa311bfff6caee938dd50095a7a5fb7f222987efa3 B961d6795d7ceb3ea3cd00e037460958776a39747c8f03783d458b38daec8025 F92523fa104575e0605f90ce4a75a95204bc8af656c27a04aa26782cb64d938d 02083f46860f1ad11e62b2b5f601a86406f7ee3c456e6699ee2912c5d1d89cb9 059d615ce6dee655959d7feae7b70f3b7c806f3986deb1826d01a07aec5a39cf |

User Review

( vote) ![]() Inglês

Inglês ![]() Alemão

Alemão ![]() Japonês

Japonês ![]() Espanhol

Espanhol ![]() Francês

Francês ![]() Turco

Turco ![]() Chinês (Tradicional)

Chinês (Tradicional) ![]() Coreano

Coreano ![]() Indonésio

Indonésio ![]() Hindi

Hindi ![]() Italiano

Italiano