O malware Vidar pertence a ladrões – o tipo específico de software malicioso que visa roubar determinados tipos de dados. Ele pode ser distribuído como um malware autônomo e junto com vários outros vírus. Por exemplo, geralmente vem junto com Djvu ransomware, permitindo que os criminosos também coletem dados pessoais. Vamos realizar a análise do ladrão Vidar e descobrir o quão perigoso é.

O que é um Vidar Stealer?

Vidar Stealer é um aplicativo malicioso derivado de seu antecessor, Arkei Stealer, por volta de 2018. O principal recurso de qualquer ladrão é a capacidade de entrar furtivamente no sistema e capturar os dados de tipos predefinidos. Isso difere os ladrões de spyware – o último geralmente pega tudo o que pode alcançar, mesmo que não haja valor real nesta informação. Os ladrões tornaram-se frequentemente convidados em ataques cibernéticos, onde atuam como malware auxiliar, que complementa a carga útil principal.

O Vidar visa roubar informações bancárias e de carteiras criptográficas, bem como outras credenciais de login, endereços IP e histórico de navegação. Ele pode acessar com eficiência Chrome, Opera, navegadores baseados em Chromium e Firefox. Isso o torna bastante versátil, pois mesmo que não haja dados bancários ou carteiras criptográficas usadas no sistema, é possível pegar todas as outras coisas e vice-versa. O Vidar é distinto por apontar para as credenciais de conexão FTP/WinSCP – elas são frequentemente usadas por webmasters e trabalhadores remotos. no sistema atacado. Ainda assim, essas propriedades não são únicas – diferentes outros exemplos desse tipo de malware também podem agir de forma flexível.

Análise técnica do malware Vidar

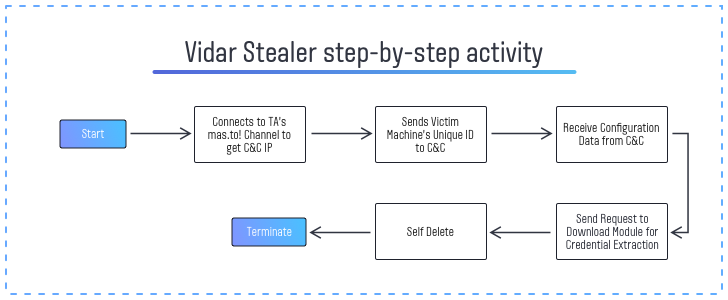

Depois de ser injetado e lançado no sistema visado, o ladrão Vidar tenta se conectar ao canal na rede social Mastodon. Esta rede finge ser o lugar para comunicações anônimas, e é pelo menos menos moderada do que outras. O ladrão tenta alcançar o canal hxxps://mas.to/@oleg98 para recuperar o endereço IP de um servidor de comando e controle (C&C). Além disso, ele atribui um ID exclusivo para cada máquina infectada e o anuncia ao centro de comando.

Quando a conexão com C&C é estabelecido, o malware recebe os dados de configuração. Esta informação serve para criar a cadeia de processos que ajudam o malware inicial a ser executado. Esses são Devil.exe (exatamente, o arquivo executivo do Vidar), taskkill.exe e timeout.exe. Ele também exige conhost.exe – o utilitário de console padrão do Windows. O processo Taskkill.exe provavelmente é responsável por desabilitar os processos que podem interromper a funcionalidade do malware. O processo Timeout.exe interrompe a execução do malware e o limpa do dispositivo após o limite de tempo. Todos os mecanismos e o próprio Vidar são escritos em C++.

Vidar stealer carrega a maioria das funções no fornecimento inicial, no entanto, sua funcionalidade de roubo de senha vai como um módulo separado. Solicita ao C&C que o envie uma vez que os dados de configuração sejam recebidos e os processos sejam executados. Possivelmente, o objetivo de tal manipulação é tornar o malware mais furtivo a menos que os mecanismos de segurança não sejam desativados. Os módulos de roubo de senhas são bastante fáceis de detectar por meio de mecanismos heurísticos, portanto, é melhor atrasar sua chegada. As bibliotecas usadas para extração de credenciais são as seguintes:

- freebl3.dll

- mozglue.dll

- msvcp140.dll

- nss3.dll

- softokn3.dll

- cnruntime140.dll

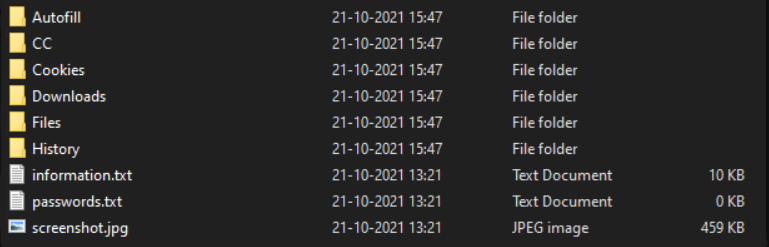

Durante sua atividade, ele cria os despejos de arquivos roubados que aguardam o processo de extração. Eles são armazenados em pastas temporárias no diretório C:\ProgramData. Esses despejos são armazenados como arquivos de texto ou, raramente, como arquivos zip. Quando o processo termina, esses arquivos são compactados em um único grande arquivo compactado com um nome aleatório e, dessa forma, enviados para um servidor de comando e controle. Ainda assim, não há criptografia ou senha aplicada para controlar o acesso a esse arquivo. Portanto, depois de interceptá-lo ou encontrar um não enviado em seu PC, você pode verificar o que o ladrão de Vidar tem sobre seu PC.

Arquivo de dados coletados pelo Vidar stealer

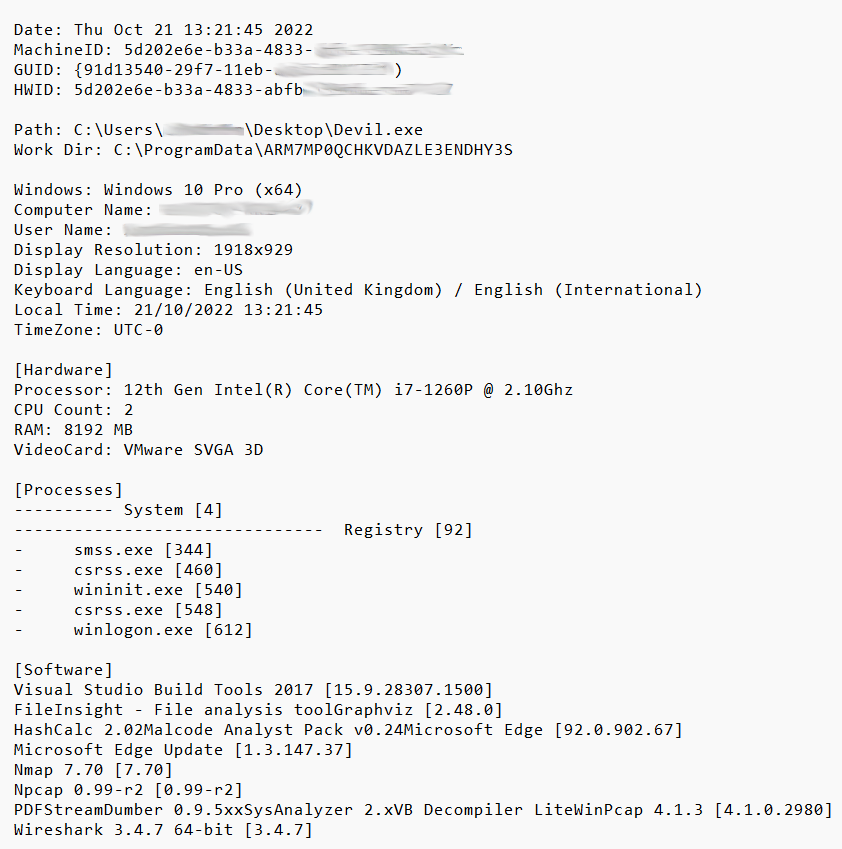

Além das categorias de dados mencionadas, Vidar também coleta certas informações do sistema. Em particular, o malware registra o caminho onde está instalado, data e hora da operação, informações de hardware e a lista de software instalado. O último provavelmente é necessário para entender se o computador era real ou uma máquina virtual usada para analisar o vírus. As VMs sempre deixam rastros específicos nos logs, e os dados de saída deles provavelmente são inúteis para criminosos.

Informações do sistema obtidas pelo Vidar

IoC de roubo de dados

| Indicator | Value | Note |

| Hash | c40c62b978908e0f5112eee4ae7370fb9c4cc1ed7c90a171be89f6fd8c10b376 | Arquivos do Vidar Stealer |

| Connection | @oleg98@mas.to | Bot na rede social Mastodon que envia de volta o IP de C&C |

| C&C address | hxxp[:]//65.100.80[.]190 | Endereço IP recebido do bot mencionado acima |

Variantes de Vidar amplamente difundidas na natureza

- Trojan:Win32/Vidar.PC!MTB

- Trojan:Win32/Vidar.NX!MTB

- PWS:Win32/VidarStealer.MR!MTB

- Trojan:Win32/Vidar.AA!MTB

Propagação do Vidar stealer

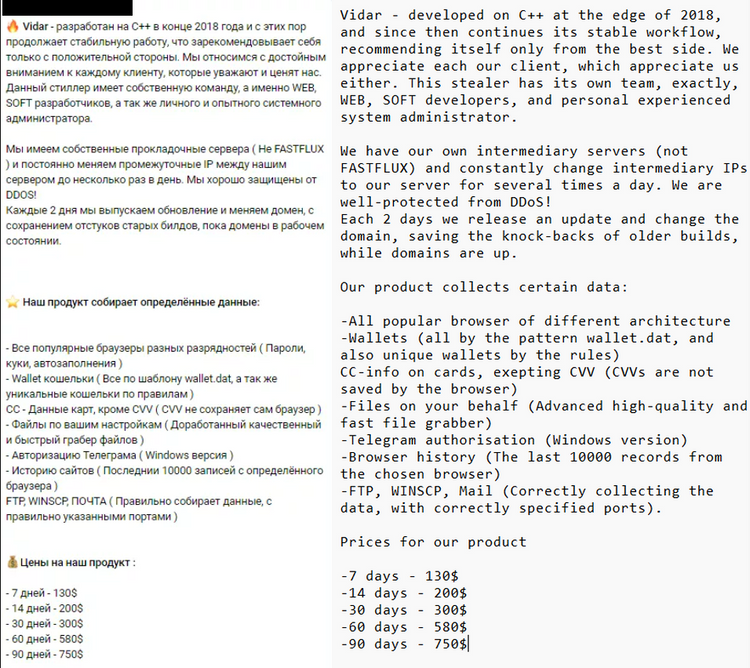

Antes de chegar aos computadores das vítimas, vale a pena verificar os canais pelos quais o Vidar é vendido. Além dos mercados habituais da Darknet e fóruns de hackers, os desenvolvedores do Vidar oferecem seu software por meio do Telegram. Este mensageiro tornou-se um ponto de interesse para diferentes bandidos ao longo do ano passado, pois promete mais anonimato do que os seus homólogos. Ainda assim, ninguém pode garantir que você receberá algo após a compra neste canal do Telegram.

Uma oferta de compra do Vidar stealer no grupo do Telegram

Quando o Vidar é distribuído como um malware autônomo, seus canais de disseminação são bastante semelhantes a outros malwares ladrões. A forma mais comum é o envio de spam por e-mail – mensagens que imitam uma empresa genuína, mas contêm elementos maliciosos. No caso do ladrão Vidar, essas mensagens têm um arquivo do MS Office anexado à carta. Assim que o anexo for aberto, o usuário verá a oferta para habilitar a execução de macros – e esta ação aciona o entrega de malware.

Raramente, o Vidar se espalha através de mensagens em diferentes plataformas de comunicação, como Facebook, Discord ou WhatsApp. Essa abordagem requer ganhar a confiança do destinatário, caso contrário, a eficiência será a mesma do spam de e-mail. Em combinação com baixo volume de mensagens e proteção mais complicada contra golpes, isso torna esses métodos menos eficazes.

Além da disseminação independente do ladrão de Vidar, há muitos casos em que esse malware foi distribuído como parte de um pacote de malware, junto com STOP/Djvu ransomware. Nos últimos meses, ele vem junto com este ransomware e fornece aos criminosos fontes adicionais de renda. Como eles não aplicam dupla extorsão, é provável que esses dados estejam à venda – há compradores suficientes na Darknet que ficariam felizes em comprá-los. Nesse caso, o ladrão Vidar tornou-se uma substituição para o spyware Azorult – outra ferramenta usada por patifes para pegar alguns dados pessoais. A conjunção com Djvu ransomware tem uma grande participação no número geral de infecções Vidar.

O que é o ransomware STOP/Djvu?

STOP/Djvu ransomware é um produto de um grupo cibercriminoso de mesmo nome. É oferecido como ransomware como serviço e ataca exclusivamente indivíduos. Apareceu por volta de 2019 e logo se tornou líder, assumindo mais de 75% de todos os ataques de ransomware contra usuários individuais em 2020. Esse sucesso é resultado de afiliados qualificados, campanhas de divulgação amplamente direcionadas e software bem feito. É famoso por ter um mecanismo de reempacotamento exclusivo que altera tanto as seções do arquivo que é impossível detectá-lo com um mecanismo baseado em assinatura. Hoje em dia, tem dificuldade em encontrar uma nova forma de distribuição, especialmente aquelas que podem fornecer taxas de infecção tão altas quanto antes.

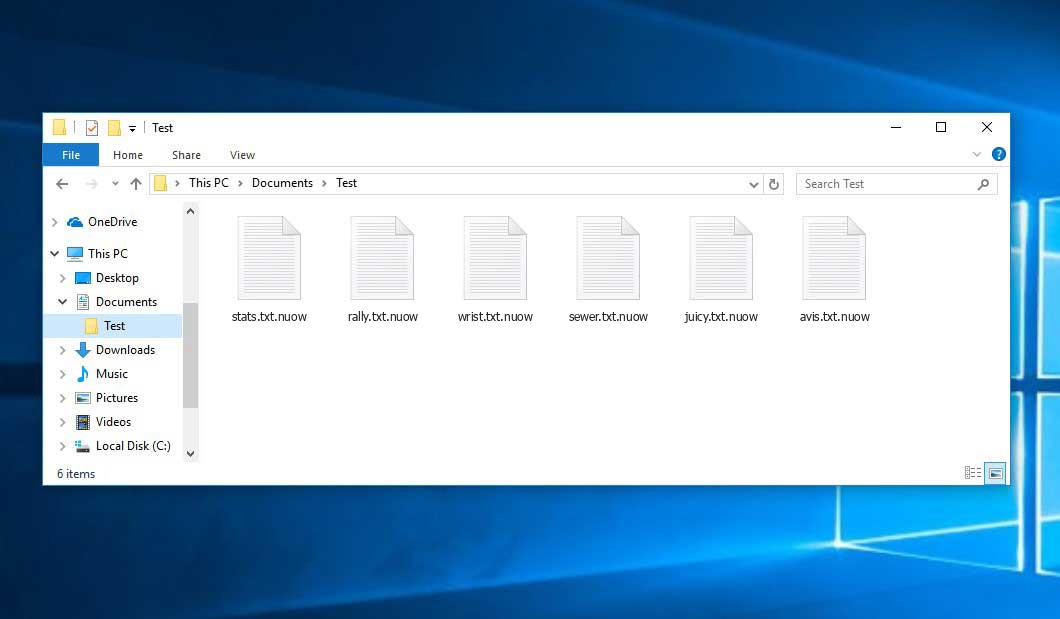

Arquivos criptografados pelo ransomware Djvu (variante NUOW)

Como se proteger do malware stealer?

Ladrões, assim como spyware, dependem de sua furtividade dentro do sistema infectado. Eles nunca mudam muito as coisas e raramente interrompem o fluxo de trabalho do sistema ao agirem sozinhos. Portanto, é melhor dar a ele chances mínimas de entrar. Vamos nos concentrar nisso e ver o que o ajudará a evitar esse malware.

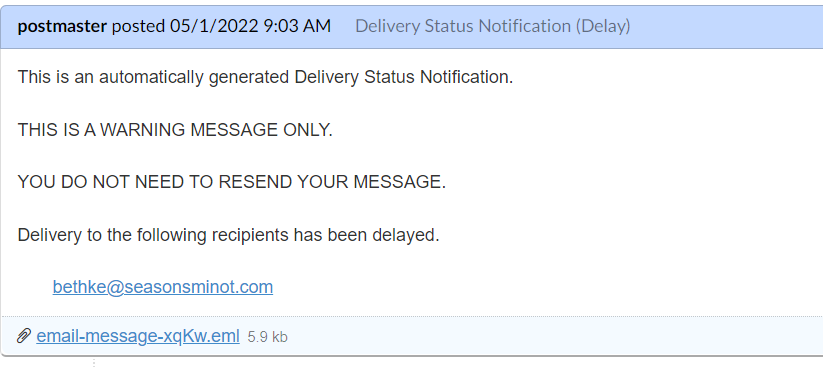

Nunca confie em anexos de e-mail. Como descrevi acima, a grande maioria das injeções do ladrão Vidar como único malware está relacionada a spam de e-mail. Interagir com seu conteúdo, seja um link para um site de terceiros ou um arquivo anexado, é uma má ideia. Felizmente, eles são muito fáceis de detectar – pelo endereço do remetente e texto estranho com conteúdo inesperado. Verificar esses dois sinais ajudará você a eliminar a grande maioria dos e-mails fraudulentos.

O exemplo típico de um e-mail de isca. O arquivo anexado contém malware

Evite conteúdo pirata. Isso está mais relacionado ao ransomware Djvu, que geralmente é acompanhado pelo ladrão Vidar. A maioria dos sites que oferecem jogos ou filmes piratas garantem que eles estão livres de malware. Apenas casos raros são limpos, embora nem todos contenham ransomware. Ainda assim, não há nada de agradável em instalar malware em seu computador, bem como em enfrentar processos por violação da lei de direitos autorais.

Use um software anti-malware decente. Como último recurso, você deve ter uma solução de segurança bem feita que efetivamente capture e exclua qualquer malware em seu computador. GridinSoft Anti-Malware se encaixará melhor para essa finalidade, pois possui um mecanismo de detecção perfeito que consiste em 3 elementos. Além disso, é muito leve – você não sentirá nenhuma carga em seu sistema quando ele for executado em segundo plano. Em um teste gratuito de 6 dias, você poderá testar todos os recursos que ele oferece.

User Review

( votes) ![]() Inglês

Inglês ![]() Alemão

Alemão ![]() Japonês

Japonês ![]() Espanhol

Espanhol ![]() Francês

Francês ![]() Turco

Turco ![]() Chinês (Tradicional)

Chinês (Tradicional) ![]() Coreano

Coreano ![]() Indonésio

Indonésio ![]() Hindi

Hindi ![]() Italiano

Italiano