Construído com os princípios Zero Trust no núcleo para proteger dados e acesso em qualquer lugar, mantendo você protegido e produtivo.

Introdução

A aceleração da transformação digital e a expansão de locais de trabalho remotos e híbridos trazem novas oportunidades para organizações, comunidades e indivíduos. Nossos estilos de trabalho se transformaram. E agora, mais do que nunca, os funcionários precisam de experiências de usuário simples e intuitivas para colaborar e se manter produtivo, onde quer que o trabalho aconteça. Mas a expansão do acesso e da capacidade de trabalhar em qualquer lugar também introduziu novas ameaças e riscos. De acordo com os novos dados do relatório Security Signals encomendado pela Microsoft, 75% dos tomadores de decisão de segurança no nível de vice-presidente e acima acham que a mudança para o trabalho híbrido deixa sua organização mais vulnerável a ameaças de segurança.

Na Microsoft, trabalhamos muito para capacitar todas as pessoas e organizações do planeta para realizar mais . Estamos empenhados em ajudar os clientes a ficarem seguros e a permanecerem protegidos. Com mais de $ 1 bilhão investido em segurança a cada ano , mais de 3.500 profissionais de segurança dedicados e cerca de 1,3 bilhão de dispositivos Windows 10 usados em todo o mundo, temos uma visão profunda das ameaças que nossos clientes enfrentam.

Nossos clientes precisam de soluções de segurança modernas que forneçam proteção ponta a ponta em qualquer lugar. O Windows 11 é uma construção com princípios de Zero Trust para a nova era de trabalho híbrido. Zero Trust é um modelo de segurança baseado na premissa de que nenhum usuário ou dispositivo em qualquer lugar pode ter acesso até que a segurança e integridade sejam comprovadas. O Windows 11 aumenta as linhas de base de segurança com novos requisitos incorporados ao hardware e ao software para proteção avançada do chip à nuvem . Com o Windows 11, nossos clientes podem permitir a produtividade híbrida e novas experiências sem comprometer a segurança.

Aproximadamente 80% dos tomadores de decisões de segurança dizem que o software por si só não é proteção suficiente contra ameaças emergentes. 1

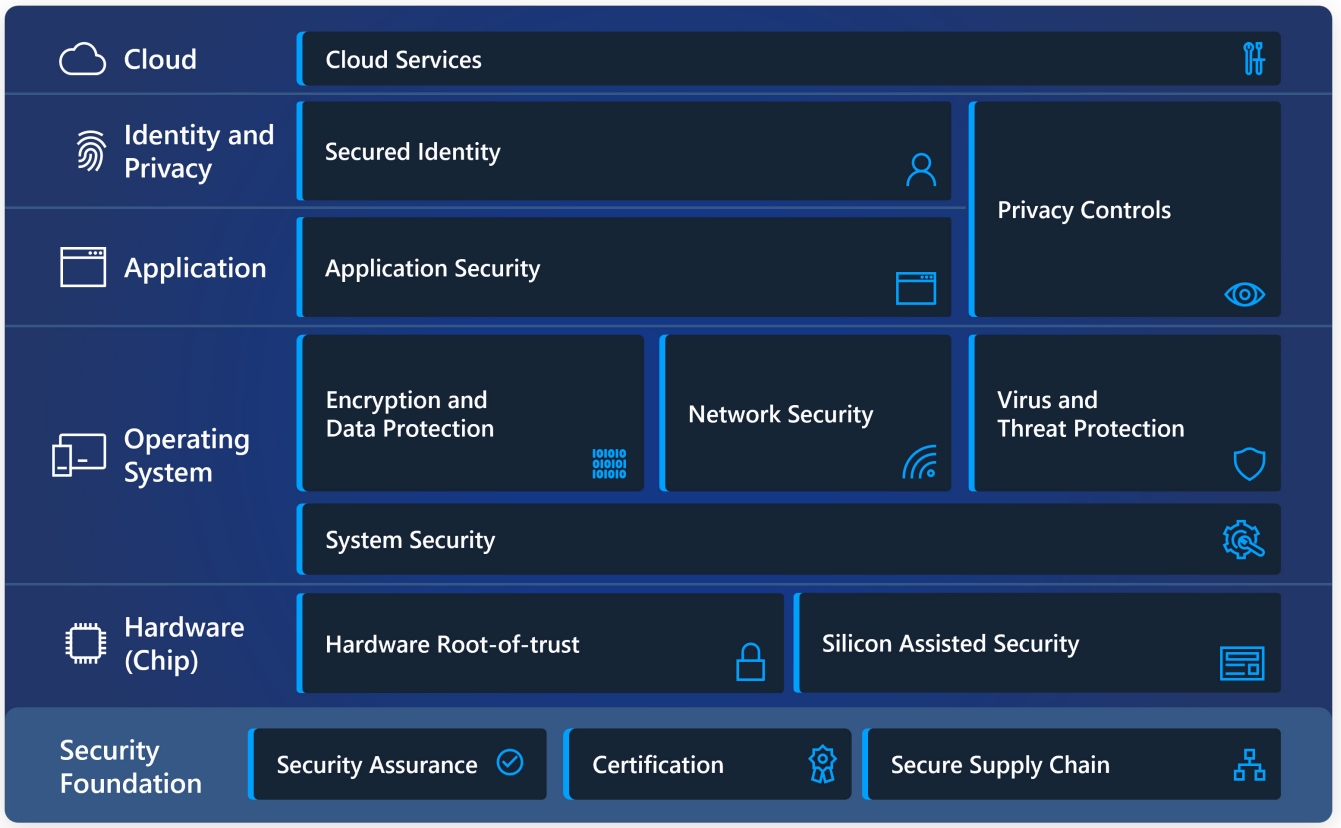

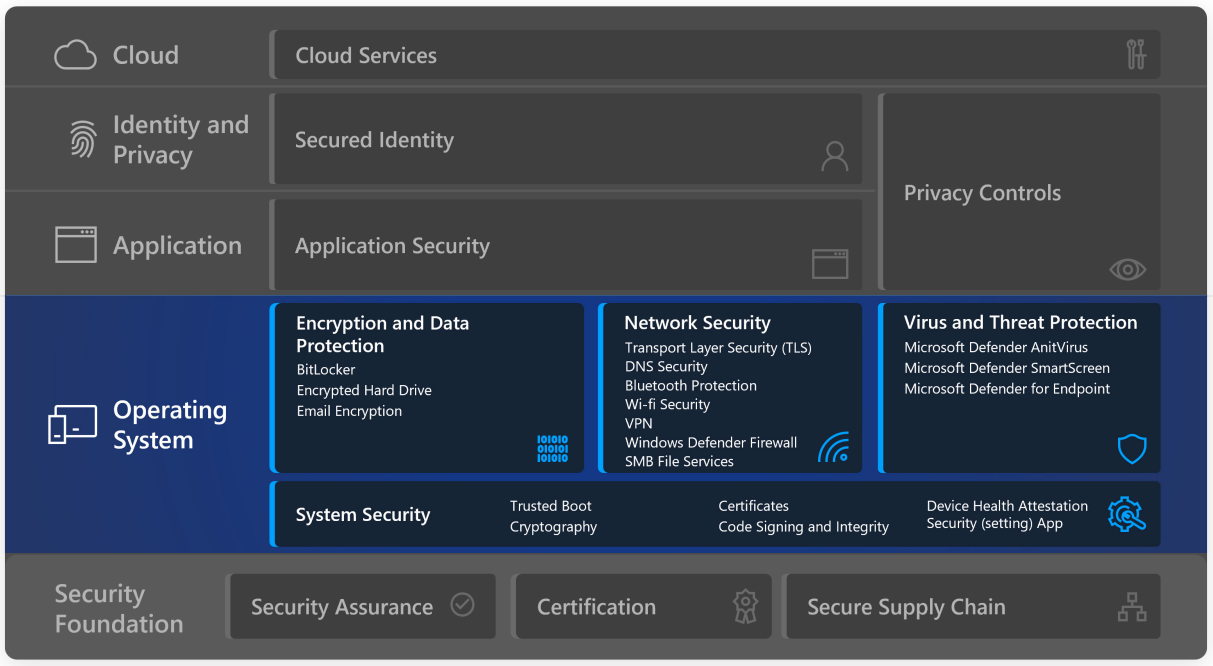

No Windows 11, hardware e software trabalham juntos para proteção da CPU até a nuvem. Veja as camadas de proteção neste diagrama simples e obtenha uma breve visão geral de nossas prioridades de segurança abaixo.

Como o Windows 11 ativa a proteção Zero Trust

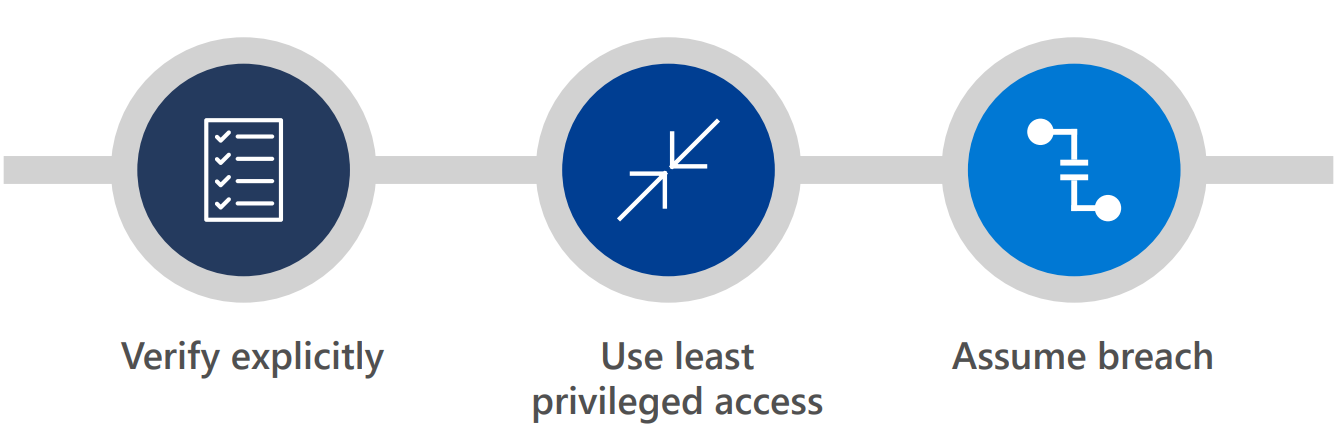

Os princípios do Zero Trust são triplos. Primeiro, verifique explicitamente. Isso significa sempre autenticar e autorizar com base em todos os pontos de dados disponíveis, incluindo identidade do usuário, localização, integridade do dispositivo, serviço ou carga de trabalho, classificação de dados e anomalias. O segundo usa o acesso menos privilegiado, o que limita o acesso do usuário com acesso just-in-time e apenas o suficiente, políticas adaptativas baseadas em risco e proteção de dados para ajudar a proteger os dados e a produtividade. E, por último, assuma a violação. Suponha que a violação opere de maneira a minimizar o raio da explosão e o acesso aos segmentos. Verifique a criptografia de ponta a ponta e use análises para obter visibilidade para melhorar a detecção de ameaças e as defesas.

Para o Windows 11, o princípio Zero Trust de verificação se aplica explicitamente aos riscos introduzidos por dispositivos e usuários. O Windows 11 oferece segurança de chip para nuvem, dando aos administradores de TI o atestado e as medidas para determinar se um dispositivo atende aos requisitos e é confiável. E o Windows 11 funciona imediatamente com o Microsoft Intune e o Azure Active Directory, para que as decisões de acesso e aplicação sejam ininterruptas. Além disso, os administradores de TI podem personalizar facilmente o Windows 11 para atender a requisitos específicos de usuários e políticas de acesso, privacidade, conformidade e muito mais.

Os usuários individuais também se beneficiam de proteções poderosas, incluindo novos padrões para segurança baseada em hardware e proteção sem senha. Agora, todos os usuários podem substituir senhas potencialmente arriscadas, fornecendo prova segura de identidade com o aplicativo Microsoft Authenticator, fazendo login com o rosto ou impressão digital, 2 uma chave de segurança ou um código de verificação enviado para um telefone ou e-mail.

Visão geral das prioridades de segurança do Windows 11

Segurança, por padrão

Quase 90% dos tomadores de decisão de segurança pesquisados dizem que hardware desatualizado deixa as organizações mais abertas a ataques e que hardware mais moderno ajudaria a proteger contra ameaças futuras. Com base nas inovações do Windows 10, trabalhamos com nossos fabricantes e parceiros de silício para fornecer recursos adicionais de segurança de hardware para atender ao cenário de ameaças em evolução e permitir um trabalho e aprendizado mais híbridos. O novo conjunto de requisitos de segurança de hardware que acompanha o Windows 11 foi projetado para construir uma base ainda mais forte e mais resistente a ataques.

Hardware aprimorado e segurança do sistema operacional

Com a segurança de isolamento baseada em hardware que começa no chip, o Windows 11 armazena dados confidenciais atrás de barreiras de segurança adicionais, separados do sistema operacional. Como resultado, as informações, incluindo chaves de criptografia e credenciais do usuário, são protegidas contra acesso não autorizado e adulteração. No Windows 11, o hardware e o software trabalham juntos para proteger o sistema operacional, com segurança baseada em virtualização (VBS) e inicialização segura integrados e habilitados por padrão em novas CPUs. Mesmo que os maus atores entrem, eles não vão longe. O VBS usa recursos de virtualização de hardware para criar e isolar uma região segura de memória do sistema operacional. Esse O ambiente isolado hospeda várias soluções de segurança, aumentando muito a proteção contra vulnerabilidades no sistema operacional e evitando o uso de explorações maliciosas. Em combinação com o atestado de integridade do dispositivo com serviços em nuvem, o Windows 11 está pronto para confiança zero.

Segurança robusta de aplicativos e controles de privacidade

Para ajudar a manter as informações pessoais e comerciais protegidas e privadas, o Windows 11 tem várias camadas de segurança de aplicativos para proteger dados críticos e integridade de código. Isolamento e controles de aplicativos, integridade de código, controles de privacidade e princípios de privilégios mínimos permitem que os desenvolvedores incorporem segurança e privacidade desde o início. Essa segurança integrada protege contra violações e malware, ajuda a manter a privacidade dos dados e fornece aos administradores de TI os controles de que precisam.

No Windows 11, Microsoft Defender Application Guard 3 usa Hyper-V tecnologia de virtualização para isolar sites não confiáveis e arquivos do Microsoft Office em contêineres, separados e impossibilitados de acessar o sistema operacional host e os dados corporativos. Para proteger a privacidade, o Windows 11 também oferece mais controles sobre quais aplicativos e recursos podem coletar e usar dados como localização do dispositivo ou acessar recursos como câmera e microfone.

Identidades protegidas

As senhas são inconvenientes de usar e alvos principais para os cibercriminosos – e têm sido uma parte importante da segurança digital há anos. Isso muda com a proteção sem senha disponível no Windows 11. Após um processo de autorização seguro, as credenciais são protegidas por camadas de segurança de hardware e software, oferecendo aos usuários acesso seguro e sem senha a seus aplicativos e serviços em nuvem.

Os usuários individuais podem remover a senha de sua conta da Microsoft e usar o Microsoft Aplicativo Authenticator, 4 Windows Hello, 5 uma chave de segurança FIDO2, um cartão inteligente ou um código de verificação enviado para o telefone ou e-mail. Administradores de TI e consumidores podem configurar o Windows 11 dispositivos sem senha prontos para uso, aproveitando as vantagens de tecnologias como o Windows Hello em alinhamento com os padrões Fast Identity Online (FIDO). O Windows 11 protege as credenciais com segurança de hardware em nível de chip, incluindo TPM 2.0 combinado com VBS e Microsoft Credential Guard.

Conectando-se a serviços em nuvem

A segurança do Windows 11 estende confiança zero por todo o caminho até a nuvem, permitindo políticas, controles, procedimentos e tecnologias que funcionam em conjunto para proteger seus dispositivos, dados, aplicativos e identidades de qualquer lugar. A Microsoft oferece serviços abrangentes de nuvem para gerenciamento de identidade, armazenamento e acesso, além de ferramentas para atestar que qualquer dispositivo Windows conectado à sua rede é confiável. Você também pode impor conformidade e acesso condicional com um serviço de gerenciamento de dispositivo moderno (MDM), como o Microsoft Intune, que funciona com o Azure Active Directory para controlar o acesso a aplicativos e dados por meio da nuvem. 6

Segurança de hardware

Ameaças modernas exigem segurança moderna com um forte alinhamento entre as técnicas de segurança de hardware e software para manter usuários, dados e dispositivos protegidos. O sistema operacional sozinho não pode proteger contra a ampla gama de ferramentas e técnicas que os cibercriminosos usam para comprometer um computador. Uma vez lá dentro, os intrusos podem ser difíceis de detectar durante o envolvimento em várias atividades nefastas, desde o roubo de dados ou credenciais importantes até a implantação de malware em firmware de dispositivo de baixo nível que se torna difícil de identificar e remover. Essas novas ameaças exigem hardware de computação seguro até o seu núcleo, incluindo chips de hardware e processadores que armazenam informações comerciais confidenciais. Ao construir recursos de segurança em hardware, podemos remover classes inteiras de vulnerabilidades que existia anteriormente apenas em software. Isso também muitas vezes fornece ganhos de desempenho significativos em comparação com a implementação do mesmo recurso de segurança no software, aumentando assim a segurança geral do sistema sem prejudicar o desempenho do sistema de forma mensurável.

Com o Windows 11, a Microsoft aumentou a barreira de segurança de hardware para projetar a versão mais segura do Windows de todos os tempos. Escolhemos cuidadosamente os requisitos de hardware e recursos de segurança padrão com base na inteligência de ameaças e informações dos principais especialistas em todo o mundo, incluindo DoD, NSA e NCSC do Reino Unido, e nossa própria equipe de segurança da Microsoft. Trabalhamos com nossos parceiros de fabricação de chips e dispositivos para integrar recursos avançados de segurança em software, firmware e hardware para criar uma integração estreita que protege desde o chip até a nuvem.

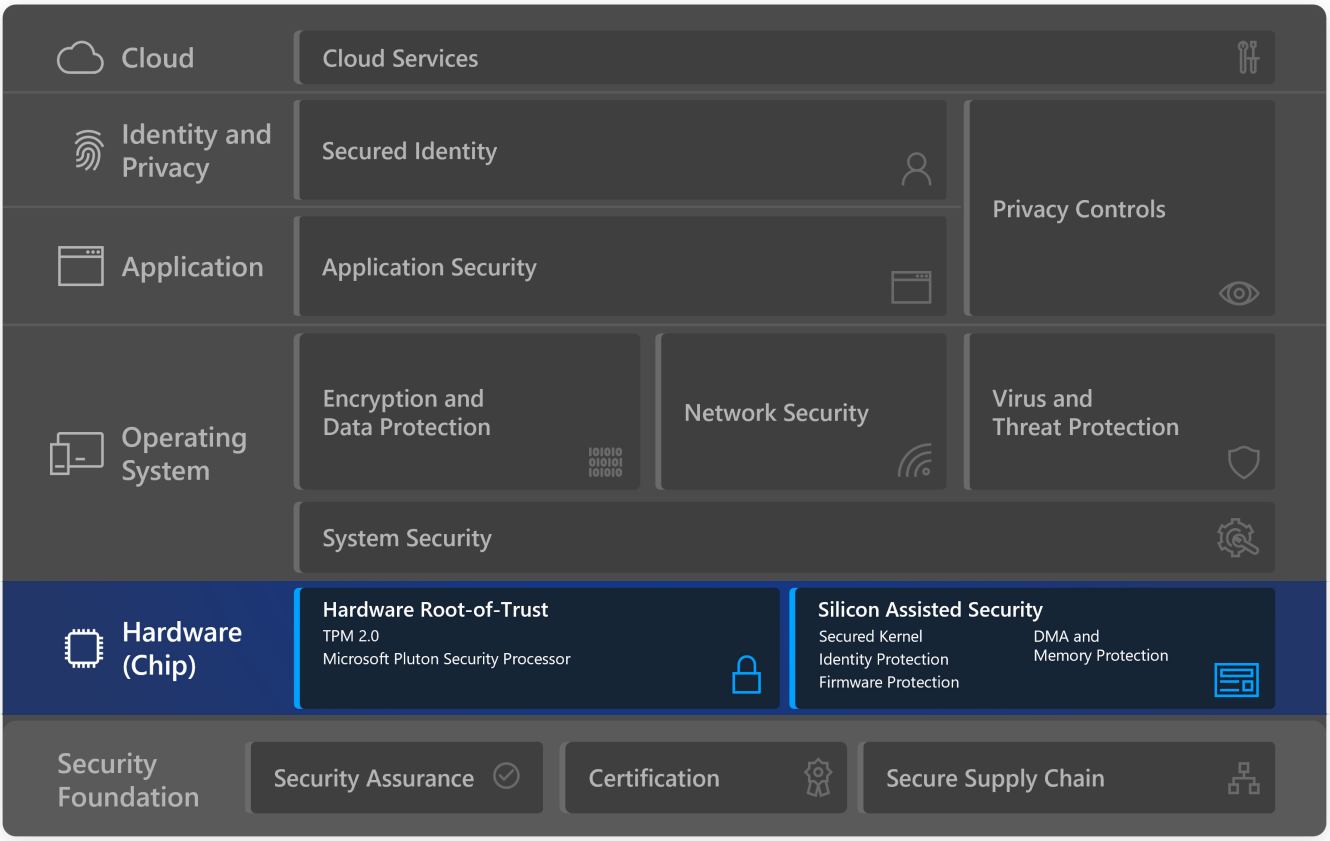

Embora seja uma combinação poderosa de segurança de raiz de confiança de hardware e segurança assistida por silício, o Windows 11 oferece proteção de hardware integrada pronta para usar.

Raiz de confiança do hardware

Uma raiz de confiança de hardware ajuda a proteger e manter a integridade do sistema conforme o hardware é ligado, carrega o firmware e, em seguida, inicia o sistema operacional. O hardware rootof-trust atende a duas metas de segurança importantes para o sistema. Ele mede com segurança o firmware e o código do sistema operacional que inicializa o sistema para que o malware não infecte o código de inicialização e oculte sua presença. A raiz de confiança do hardware também fornece uma área altamente segura isolada do sistema operacional e dos aplicativos para armazenar chaves criptográficas, dados e código. Essa proteção protege recursos críticos, como a pilha de autenticação do Windows, tokens de logon único, a pilha biométrica do Windows Hello e as chaves de criptografia de volume do BitLocker.

Módulo de plataforma confiável (TPM)

Um TPM é projetado para fornecer funções relacionadas à segurança baseadas em hardware e ajudar a prevenir adulterações indesejadas. Os TPMs fornecem benefícios de segurança e privacidade para hardware de sistema, proprietários de plataforma e usuários. O Windows Hello, o BitLocker, o Windows Defender System Guard e vários outros recursos do Windows contam com o TPM para geração de chaves, armazenamento seguro, criptografia, medidas de integridade de inicialização, atestado e vários outros recursos. Esses recursos, por sua vez, ajudam os clientes a fortalecer a proteção de suas identidades e dados.

A versão 2.0 da especificação TPM inclui melhorias importantes, como a flexibilidade do algoritmo criptográfico que permite algoritmos criptográficos mais fortes e a capacidade dos clientes de usar algoritmos alternativos preferidos. A partir do Windows 10, a certificação de hardware da Microsoft exigia que todos os novos PCs com Windows incluíssem o TPM 2.0 integrado e habilitado por padrão. Com o Windows 11, os dispositivos novos e atualizados devem ter o TPM 2.0. O requisito fortalece a postura de segurança em todos os dispositivos Windows 11 e ajuda a garantir que esses dispositivos possam se beneficiar de recursos de segurança futuros que dependem de uma raiz de confiança de hardware.

Saiba mais sobre as especificações de TPM do Windows 11 e ativando o TPM 2.0 em seu PC .

Processador de segurança Pluton

Processador de segurança Microsoft Pluton, fornece segurança no chip. Pluton é um hardware de raiz de confiança projetado pela Microsoft em parceria com nossos parceiros de silício que se destina a fornecer a robustez e flexibilidade necessárias para PCs modernos para lidar com o cenário de ameaças em evolução. O design do Pluton incorpora a confiança da raiz do hardware diretamente no mesmo substrato de silício que a CPU. Este importante princípio de design elimina uma fraqueza comum quando a raiz da confiança está localizada em outro chip discreto na placa-mãe que é separado da CPU. O ponto fraco é que, embora o chip da raiz de confiança em si possa ser muito seguro, há um elo fraco no caminho de comunicação entre a raiz de confiança discreta e a CPU que pode ser explorada por ataques físicos.

Pluton oferece suporte ao padrão da indústria TPM 2.0, permitindo que os clientes se beneficiem imediatamente da segurança aprimorada nos recursos do Windows que contam com TPMs, incluindo BitLocker, Windows Hello e Windows Defender System Guard. Além de ser um TPM 2.0, o Pluton também oferece suporte a outras funcionalidades de segurança além do que é possível com a especificação TPM 2.0, e esta extensibilidade permite que o firmware Pluton adicional e recursos do sistema operacional sejam entregues ao longo do tempo por meio do Windows Update.

Tal como acontece com outros TPMs, credenciais, chaves de criptografia e outras informações confidenciais não podem ser extraídas do Pluton, mesmo se um invasor tiver instalado malware ou possuir a posse física completa do PC. Armazenar dados confidenciais como chaves de criptografia com segurança dentro do processador Pluton, que é isolado do resto do sistema, ajuda a garantir que as técnicas de ataque emergentes, como a execução especulativa, não possam acessar o material da chave. O Pluton também inclui a tecnologia exclusiva Secure Hardware Cryptography Key (SHACK). SHACK ajuda a garantir que as chaves nunca sejam expostas fora do hardware protegido, mesmo para o próprio firmware Pluton, fornecendo um nível de segurança sem precedentes para clientes do Windows.

O Pluton também resolve o grande desafio de segurança de manter o firmware do sistema atualizado em todo o ecossistema do PC. Hoje, os clientes recebem atualizações para seu firmware de segurança de uma variedade de fontes diferentes que podem ser difíceis de gerenciar, resultando em problemas de atualização generalizados. Pluton fornece uma plataforma flexível e atualizável para a execução de firmware que implementa a funcionalidade de segurança ponta a ponta criada, mantida e atualizada pela Microsoft. O Pluton está integrado ao serviço Windows Update, beneficiando-se de mais de uma década de experiência operacional no fornecimento confiável de atualizações em mais de um bilhão de sistemas de endpoint.

O processador de segurança Microsoft Pluton será fornecido com novos PCs Windows selecionados a partir de 2022. 7

Segurança assistida por silício

Além de um hardware moderno de raiz de confiança, existem vários outros recursos nas CPUs mais recentes que protegem o sistema operacional contra ameaças, como proteger o processo de inicialização, salvaguardar a integridade da memória, isolar lógica de computação sensível à segurança e muito mais .

Kernel seguro

A segurança baseada em virtualização (VBS) , também conhecida como isolamento de núcleo, é um bloco de construção crítico em um sistema seguro. O VBS usa as instruções de virtualização de hardware da CPU para criar uma região segura de memória isolada do sistema operacional normal. O Windows usa esse ambiente VBS isolado para proteger funções de sistema operacional sensíveis à segurança, como kernel seguro, e ativos de segurança, como credenciais de usuário autenticado. Mesmo se o malware obtiver acesso ao kernel do sistema operacional principal, o VBS limita e contém explorações, porque o hipervisor e o hardware de virtualização ajudam a impedir que o malware execute código ou acesse os segredos da plataforma em execução no ambiente seguro VBS.

Integridade de código protegido por hipervisor (HVCI) , também chamada de integridade de memória, usa VBS para executar Kernel Mode Code Integrity (KMCI) dentro do ambiente VBS seguro em vez do kernel principal do Windows. Isso ajuda a evitar ataques que tentam modificar o código do modo kernel, como drivers. A função do KMCI é verificar se todo o código do kernel está devidamente assinado e não foi adulterado antes de ser executado.

HVCI garante que apenas o código validado pode ser executado no modo kernel. O hipervisor aproveita as extensões de virtualização do processador para impor proteções de memória que evitam que o software do modo kernel execute código que não foi validado primeiro pelo subsistema de integridade do código. O HVCI protege contra ataques comuns como o WannaCry, que contam com a capacidade de injetar código malicioso no kernel. O HVCI pode impedir a injeção de código malicioso no modo kernel, mesmo quando os drivers e outros softwares no modo kernel têm bugs.

Todos os dispositivos Windows 11 darão suporte a HVCI e a maioria dos novos dispositivos virão com proteção VBS e HVCI ativada por padrão.

PCs com núcleo seguro com Windows 11

O relatório Sinais de segurança de março de 2021 mostra que mais de 80% das empresas experimentaram pelo menos um ataque de firmware em nos últimos dois anos. Para clientes em setores de dados sensíveis, como serviços financeiros, governo e saúde, a Microsoft trabalhou com parceiros OEM para oferecer uma categoria especial de dispositivos chamada PCs com núcleo seguro . Os dispositivos são fornecidos com medidas de segurança adicionais ativadas na camada de firmware, ou núcleo do dispositivo, que sustenta o Windows.

Os PCs com núcleo seguro reforçam a proteção contra ameaças avançadas, como ataques de kernel de ransomware. Os PCs de núcleo seguro ajudam a prevenir ataques de malware e minimizar vulnerabilidades de firmware, entrando em um estado limpo e confiável na inicialização, com uma raiz de confiança reforçada por hardware, impedindo infecções em seus rastros. A segurança baseada em virtualização vem habilitada por padrão. E com integridade de código protegida por hipervisor embutida que protege a memória do sistema, os PCs Secured-core garantem que todo o código do sistema operacional seja confiável e que os executáveis sejam assinados apenas por autoridades conhecidas e aprovadas.

Os benefícios de um PC com Windows 11 de núcleo seguro incluem:

- Recursos de segurança poderosos integrados em software, hardware, firmware e proteção de identidade

- Integração profunda entre a Microsoft, fabricantes de dispositivos e fabricantes de chips para fornecer recursos de segurança poderosos que ajudam a prevenir infecções em software, firmware e hardware

- Os recursos de segurança em toda a pilha são ativados por padrão pelos fabricantes de dispositivos, ajudando a garantir que os clientes estejam seguros desde o início

Proteção de memória em PCs com núcleo seguro

Dispositivos PCIe hot plug, como Thunderbolt, USB4 e CFexpress, permitem que os usuários conectem novas classes de periféricos externos, incluindo placas gráficas ou outros dispositivos PCI, a seus PCs com uma experiência idêntica a USB. Como as portas PCI hot plug são externas e facilmente acessíveis, os PCs são suscetíveis a ataques de acesso direto à memória (DMA) drive-by. Proteção de acesso à memória (também conhecida como Kernel DMA Protection ) protege PCs contra ataques DMA drive-by que usam dispositivos PCIe hot plug, limitando a capacidade desses periféricos externos para copiar a memória diretamente quando o usuário tiver bloqueado seu PC.

Ataques DMA drive-by geralmente acontecem rapidamente enquanto o proprietário do sistema não está presente. Os ataques são executados com ferramentas de ataque simples a moderadas, criadas com hardware e software acessíveis e disponíveis no mercado, que não exigem a desmontagem do PC. Por exemplo, o proprietário de um PC pode deixar um dispositivo para uma pausa rápida para o café. Enquanto isso, um invasor conecta um dispositivo semelhante a USB e sai com todos os segredos da máquina ou injeta malware que dá ao invasor controle remoto total sobre o PC, incluindo a capacidade de ignorar a tela de bloqueio.

Saiba como verifique se o seu PC é compatível com a proteção Kernel DMA e sobre Requisitos de proteção Kernel DMA .

Proteção de firmware em PCs com núcleo seguro

Os PCs com núcleo seguro defendem no nível do firmware com várias camadas de proteção habilitadas, ajudando a garantir que os dispositivos sejam iniciados com segurança em um estado controlado por hardware.

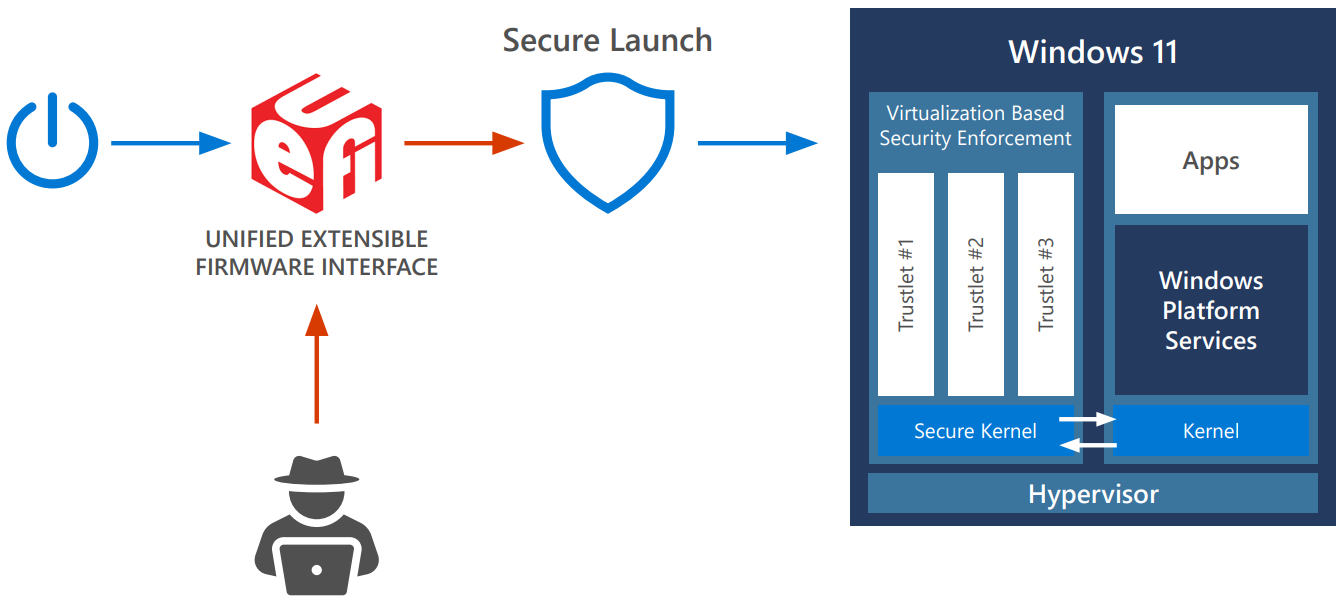

Ataques de malware sofisticados podem geralmente tentar instalar “bootkits” ou “rootkits” no sistema para evitar a detecção e obter persistência. Este software malicioso pode ser executado no nível do firmware antes de o Windows ser carregado ou durante o próprio processo de inicialização do Windows, permitindo que o sistema seja iniciado com o nível de privilégio mais alto. Como os subsistemas críticos do Windows aproveitam a segurança baseada em virtualização, proteger o hipervisor torna-se cada vez mais importante. Para garantir que nenhum firmware ou software não autorizado possa ser iniciado antes do carregador de inicialização do Windows, os PCs com Windows contam com o padrão UEFI (Unified Extensible Firmware Interface) Secure Boot. A inicialização segura ajuda a garantir que apenas firmware e software autorizados com assinaturas digitais confiáveis possam ser executados. Além disso, as medições de todos os componentes de inicialização são armazenadas com segurança no TPM para ajudar a estabelecer um registro de auditoria irrecusável da inicialização, denominado Raiz Estática de Confiança para Medição (SRTM).

Com milhares de fornecedores de PC produzindo vários modelos de PC com diversos componentes de firmware UEFI, torna-se um número incrivelmente grande de assinaturas SRTM e medições na inicialização que são inerentemente confiáveis pela inicialização segura, tornando mais desafiador restringir a confiança em qualquer dispositivo específico para apenas o que é necessário para inicializar esse dispositivo. Existem duas técnicas para restringir a confiança: manter uma lista de medições SRTM “ruins” conhecidas, também chamada de lista de bloqueio, que sofre da desvantagem de ser inerentemente frágil; ou manter uma lista de medições SRTM “boas” conhecidas, ou uma lista de permissões, que é difícil de manter atualizada em escala.

Em PCs com núcleo seguro, o Windows Defender System Guard Secure Launch aborda esses problemas com uma tecnologia conhecida como Raiz Dinâmica de Confiança para Medição (DRTM). O DRTM permite que o sistema siga o processo de inicialização segura UEFI normal inicialmente, mas antes que o Windows seja iniciado, o sistema entra em um estado confiável controlado por hardware que força a (s) CPU (s) a seguirem o caminho do código protegido por hardware. Se um rootkit / bootkit de malware contornou o UEFI Secure Boot e estava residente na memória, o DRTM o impedirá de acessar segredos e códigos críticos protegidos pelo ambiente de segurança baseado em virtualização. O isolamento do modo de gerenciamento de sistema (SMM) complementa as proteções fornecidas pelo DRTM, ajudando a reduzir a superfície de ataque do SMM, que é um modo de execução em processadores baseados em x86 que é executado com um privilégio efetivo mais alto do que o hipervisor. Contando com recursos fornecidos por fornecedores de silício como Intel e AMD, o isolamento SMM impõe políticas que impõem restrições, como impedir que o código SMM acesse a memória do sistema operacional. A política de isolamento SMM em vigor em um sistema também pode ser fornecida de forma confiável a um serviço de atestado remoto. 8

Segurança do sistema operacional

A proteção baseada em hardware é apenas um elo na cadeia de segurança do chip para a nuvem. A segurança e a privacidade também dependem de um sistema operacional que protege suas informações e o PC desde o momento em que é iniciado.

O Windows 11 é o Windows mais seguro até agora, com extensas medidas de segurança no sistema operacional projetadas para ajudar a mantê-lo seguro. Essas medidas incluem criptografia avançada integrada e proteção de dados, rede robusta e segurança do sistema e proteções inteligentes contra vírus e ameaças em constante evolução. O Windows 11 aprimora a proteção de hardware integrada com segurança do sistema operacional pronta para usar para ajudar a manter seu sistema, identidade e informações seguras.

Segurança do sistema

Inicialização confiável (inicialização segura UEFI + inicialização medida)

A primeira etapa para proteger o sistema operacional é garantir que ele inicialize com segurança depois que as sequências de inicialização do hardware e do firmware tenham concluído com segurança suas primeiras sequências de inicialização. A inicialização segura cria um caminho seguro e confiável da interface de firmware extensível unificada (UEFI) por meio da sequência de inicialização confiável do kernel do Windows. Os ataques de malware na sequência de inicialização do Windows são bloqueados pelos handshakes de imposição de assinatura em toda a sequência de inicialização entre UEFI, carregador de inicialização, kernel e ambientes de aplicativos.

Conforme o PC inicia o processo de inicialização, ele primeiro verifica se o firmware está assinado digitalmente, reduzindo o risco de rootkits de firmware. A inicialização segura então verifica todo o código executado antes do sistema operacional e verifica a assinatura digital do carregador de inicialização do sistema operacional para garantir que a política de inicialização segura confie nele e não tenha sido adulterado.

A inicialização confiável assume onde a inicialização segura foi interrompida. O carregador de inicialização do Windows verifica a assinatura digital do kernel do Windows antes de carregá-lo. O kernel do Windows, por sua vez, verifica todos os outros componentes do processo de inicialização do Windows, incluindo drivers de inicialização, arquivos de inicialização e o driver ELAM (early-launch antimalware) do seu produto antimalware. Se algum desses arquivos tiver sido adulterado, o carregador de inicialização detecta o problema e se recusa a carregar o componente corrompido. Ataques de adulteração ou malware na sequência de inicialização do Windows são bloqueados pelos handshakes de imposição de assinatura entre UEFI, carregador de inicialização, kernel e ambientes de aplicativos.

Freqüentemente, o Windows pode reparar automaticamente o componente corrompido, restaurando a integridade do Windows e permitindo que o PC inicie normalmente.

Para obter mais informações sobre esses recursos e como eles ajudam a evitar que root kits e kits de inicialização sejam carregados durante o processo de inicialização, consulte Proteja o processo de inicialização do Windows .

O Windows 11 requer que todos os PCs usem o recurso de inicialização segura da UEFI (Unified Extensible Firmware Interface).

Criptografia

A criptografia é um processo matemático para proteger os dados do usuário e do sistema, por exemplo, criptografando dados de forma que apenas um destinatário específico possa lê-los usando uma chave possuída apenas por esse destinatário. A criptografia é a base da privacidade para impedir que qualquer pessoa, exceto o destinatário pretendido, leia os dados, fornece verificações de integridade para garantir que os dados estejam livres de adulteração e autenticação que verifica a identidade para garantir que a comunicação seja segura. A pilha de criptografia no Windows se estende do chip à nuvem, permitindo que o Windows, os aplicativos e os serviços protejam os segredos do sistema e do usuário.

A criptografia no Windows 11 está sujeita à certificação Federal Information Processing Standards (FIPS) 140. A certificação FIPS 140 garante que os algoritmos aprovados pelo governo dos EUA sejam implementados corretamente (o que inclui RSA para assinatura, ECDH com curvas NIST para acordo de chave, AES para criptografia simétrica e SHA2 para hashing), testa a integridade do módulo para provar que nenhuma violação ocorreu e prova a aleatoriedade para fontes de entropia.

Os módulos criptográficos do Windows fornecem primitivas de baixo nível, como:

- Geradores de números aleatórios (RNG)

- Suporte para AES 128/256 com modos de operação XTS, ECB, CBC, CFB, CCM, GCM; Tamanhos de chave RSA e DSA 2048, 3072 e 4096; ECDSA sobre as curvas P-256, P-384, P-521

- Hashing (suporte para SHA1, SHA-256, SHA-384 e SHA-512)

- Assinatura e verificação (suporte de preenchimento para OAEP, PSS, PKCS1)

- Acordo de chave e derivação de chave (suporte para ECDH sobre curvas principais padrão NIST P-256, P-384, P-521 e HKDF)

Eles são expostos nativamente no Windows por meio da Crypto API (CAPI) e da Cryptography Next Generation API (CNG), que é alimentada pela biblioteca criptográfica de código aberto SymCrypt da Microsoft. Os desenvolvedores de aplicativos podem aproveitar essas APIs para realizar operações criptográficas de baixo nível (BCrypt), operações de armazenamento de chaves (NCrypt), proteger dados estáticos (DPAPI) e compartilhar segredos com segurança (DPAPI-NG).

Certificados

O Windows oferece várias APIs para operar e gerenciar certificados. Os certificados são cruciais para a infraestrutura de chave pública (PKI), pois fornecem os meios para proteger e autenticar informações. Os certificados são documentos eletrônicos, em conformidade com o padrão de formatação X.509v3, usados para reivindicar a propriedade de uma chave pública. As chaves públicas são usadas para provar a identidade do servidor e do cliente, validar a integridade do código e usadas em emails seguros. O Windows oferece aos usuários a capacidade de se inscrever automaticamente e renovar certificados no Active Directory com a Política de Grupo para reduzir o risco de possíveis interrupções devido à expiração ou configuração incorreta do certificado. O Windows valida os certificados por meio de um mecanismo de atualização automática que baixa listas de certificados confiáveis (CTL) semanalmente. Os certificados raiz confiáveis são usados por aplicativos como uma referência para hierarquias PKI confiáveis e certificados digitais. A lista de certificados confiáveis e não confiáveis é armazenada na CTL e pode ser atualizada pelo Microsoft Third Party Root Program. As raízes no programa Microsoft Third Party Root são regidas por auditorias anuais para garantir a conformidade com os padrões da indústria. Para revogação de certificado, um certificado é adicionado como um certificado não confiável ao CTL não permitido que é baixado diariamente, fazendo com que o certificado não confiável seja revogado globalmente nos dispositivos do usuário imediatamente.

O Windows também oferece fixação de certificado corporativo para ajudar a reduzir os ataques man-in-the-middle, permitindo que os usuários protejam seus nomes de domínio internos contra o encadeamento de certificados indesejados. A cadeia de certificados de autenticação de servidor de um aplicativo da web é verificada para garantir que corresponda a um conjunto restrito de certificados. Qualquer aplicativo da web que acionar uma incompatibilidade de nome iniciará o log de eventos e impedirá o acesso do usuário a partir do Microsoft Edge ou do Internet Explorer.

Assinatura e integridade do código

A assinatura de código, embora não seja um recurso de segurança por si só, é essencial para estabelecer a integridade do firmware, drivers e software na plataforma Windows. A assinatura de código cria uma assinatura digital criptografando o hash do arquivo com a parte da chave privada de um certificado de assinatura de código e incorporando a assinatura ao arquivo. Isso garante que o arquivo não foi adulterado, o processo de integridade do código do Windows verifica o arquivo assinado, descriptografando a assinatura para verificar a integridade do arquivo e confirmar que é de um editor confiável.

Todo o software escrito e publicado pela Microsoft é assinado por código para estabelecer que o código do Windows e da Microsoft tem integridade, autenticidade e reputação positiva. A assinatura de código é como o Windows pode diferenciar seu próprio código do código de criadores externos e evita a violação quando o código é entregue aos dispositivos do usuário.

A assinatura digital é avaliada em todo o ambiente do Windows no código de inicialização do Windows, código do kernel do Windows e aplicativos de modo de usuário do Windows. A inicialização segura e a integridade do código verificam a assinatura em carregadores de inicialização, ROMs opcionais e outros componentes de inicialização, para garantir que sejam confiáveis e de editores confiáveis. Para drivers não produzidos pela Microsoft, a integridade do código do kernel externo verifica a assinatura nos drivers do kernel e exige que os drivers sejam assinados pelo Windows ou certificados pelo Programa de compatibilidade de hardware do Windows (WHCP). Este programa testa drivers produzidos externamente para compatibilidade de hardware e Windows e garante que eles estejam livres de malware. Por último, o código do modo de usuário, aplicativos, aplicativos empacotados Appx / MSIX, atualizações de componentes do sistema operacional Windows, pacotes de instalação de driver e suas assinaturas são avaliados pelo WinVerifyTrust, que depende da API Crypto. Essas assinaturas são verificadas, confirmando que estão na CTL do Microsoft Third Party Root Program e, portanto, são confiáveis e não foram revogadas pela autoridade de certificação.

Atestado de integridade do dispositivo

O atestado de integridade do dispositivo e o acesso condicional são usados para conceder acesso a recursos corporativos. Isso ajuda a reforçar o paradigma Zero Trust que move as defesas corporativas de perímetros estáticos baseados em rede para enfocar usuários, ativos e recursos.

O acesso condicional avalia os sinais de identidade para confirmar se os usuários são quem dizem ser antes de terem acesso aos recursos corporativos. O Windows 11 oferece suporte para atestado remoto para ajudar a confirmar se os dispositivos estão em bom estado e não foram adulterados. Isso ajuda os usuários a acessar recursos corporativos, estejam eles no escritório, em casa ou quando estão viajando.

As informações sobre o firmware, processo de inicialização e software, que são criptograficamente armazenadas no coprocessador de segurança (TPM), são usadas para validar o estado de segurança do dispositivo. O atestado fornece garantia de confiança, pois pode verificar a identidade e o status de componentes essenciais e se o dispositivo, o firmware e o processo de inicialização não foram alterados. Esse recurso ajuda as organizações a gerenciar o acesso com confiança. Depois que o dispositivo é atestado, ele pode ter acesso aos recursos.

O atestado de integridade do dispositivo determina:

- Se o dispositivo é confiável. Isso é determinado com a ajuda de uma raiz de confiança segura, ou TPM. Os dispositivos podem atestar que o TPM está ativado e no fluxo de atestado.

- Se o sistema operacional inicializou corretamente. Muitos riscos de segurança podem surgir durante o processo de inicialização, pois este pode ser o componente mais privilegiado de todo o sistema.

- Se o sistema operacional tiver o conjunto certo de recursos de segurança habilitado.

O Windows inclui muitos recursos de segurança para ajudar a proteger os usuários contra malware e ataques. No entanto, os componentes de segurança são confiáveis apenas se a plataforma inicializar conforme o esperado e não tiver sido adulterada. Conforme observado acima, o Windows conta com o UEFI (Unified Extensible Firmware Interface) Secure Boot, ELAM, DRTM, Trusted Boot e outros recursos de segurança de hardware e firmware de baixo nível para proteger seu PC de ataques. Desde o momento em que você liga o PC até o início do seu antimalware, o Windows é compatível com as configurações de hardware apropriadas que ajudam a mantê-lo seguro. A inicialização medida e confiável, implementada por bootloaders e BIOS, verifica e registra criptograficamente cada etapa da inicialização de forma encadeada. Esses eventos são vinculados ao TPM que funciona como uma raiz de confiança do hardware. O atestado remoto é o mecanismo pelo qual esses eventos são lidos e verificados por um serviço para fornecer um relatório verificável, imparcial e resiliente à violação. O atestado remoto é o auditor confiável da inicialização do seu sistema, permitindo que as partes confiáveis vinculem a confiança ao dispositivo e sua segurança. Por exemplo, o Microsoft Intune se integra ao Microsoft Azure Attestation para revisar a integridade do dispositivo Windows de forma abrangente e conectar essas informações ao acesso condicional AAD. Essa integração é a chave para soluções Zero Trust que ajudam a vincular a confiança a um dispositivo não confiável.

Um resumo das etapas envolvidas na certificação e Zero Trust no dispositivo Windows são as seguintes:

- Durante cada etapa do processo de inicialização, como carregamento de arquivo, atualização de variáveis especiais e mais, informações como hashes de arquivo e assinatura são medidas no TPM Platform Configuration Register (PCRs). As medições são vinculadas a uma especificação do Trusted Computing Group que determina quais eventos podem ser gravado e o formato de cada evento.

- Assim que o Windows for inicializado, o atestador (ou verificador) solicita que o TPM obtenha as medições armazenadas em seus PCRs junto com o log de inicialização medido. Juntos, eles formam a evidência de atestado que é enviada ao Serviço de Atestado do Microsoft Azure.

- O TPM é verificado usando as chaves / material criptográfico disponível no chipset com um serviço de certificado do Azure.

- As informações acima são enviadas ao serviço Azure Attestation para verificar se o dispositivo é seguro.

O Microsoft Intune se integra ao Microsoft Azure Attestation para revisar a integridade do dispositivo Windows de forma abrangente e conectar essas informações com acesso condicional AAD – consulte Seção Serviço de Atestado do Microsoft Azure . Essa integração é a chave para soluções Zero Trust que ajudam a vincular a confiança a um dispositivo não confiável.

Configurações e auditoria da política de segurança do Windows

As configurações da política de segurança são uma parte crítica de sua estratégia geral de segurança. O Windows fornece um conjunto robusto de políticas de configuração de segurança que os administradores de TI podem usar para ajudar a proteger os dispositivos Windows e outros recursos em sua organização. As políticas de configurações de segurança são regras que você pode configurar em um dispositivo ou em vários dispositivos para controlar:

- Autenticação do usuário em uma rede ou dispositivo.

- Recursos que os usuários têm permissão para acessar.

- Se deve registrar as ações de um usuário ou grupo no registro de eventos.

- Associação em um grupo.

A auditoria de segurança é uma das ferramentas mais poderosas que você pode usar para manter a integridade de sua rede e ativos. A auditoria pode ajudar a identificar ataques, vulnerabilidades de rede e ataques contra alvos que você considera de alto valor. A auditoria pode ajudar a identificar ataques, vulnerabilidades de rede e ataques contra alvos que você considera de alto valor. Você pode especificar categorias de eventos relacionados à segurança para criar uma política de auditoria adaptada às necessidades de sua organização.

Todas as categorias de auditoria são desabilitadas quando o Windows é instalado pela primeira vez. Antes de habilitá-los, siga estas etapas para criar uma política de auditoria de segurança eficaz:

- Identifique seus recursos e atividades mais importantes.

- Identifique as configurações de auditoria de que você precisa para rastreá-las.

- Avalie as vantagens e os custos potenciais associados a cada recurso ou ambiente.

- Teste essas configurações para validar suas escolhas.

- Desenvolva planos para implantar e gerenciar sua política de auditoria.

Aplicativo de segurança do Windows

A visibilidade e a consciência da segurança e integridade do dispositivo são essenciais para qualquer ação realizada. O aplicativo de segurança integrado do Windows encontrado nas configurações fornece uma visão rápida do status de segurança e integridade do seu dispositivo. Esses insights ajudam a identificar problemas e tomar medidas para garantir que você esteja protegido. Você pode ver rapidamente o status da proteção contra vírus e ameaças, firewall e segurança de rede, controles de segurança do dispositivo e muito mais.

Saiba mais sobre o aplicativo de segurança do Windows .

Criptografia e proteção de dados

Quando as pessoas viajam com seus PCs, suas informações confidenciais viajam com elas. Onde quer que os dados confidenciais sejam armazenados, eles devem ser protegidos contra acesso não autorizado, seja por roubo de dispositivo físico ou de aplicativos maliciosos.

BitLocker

BitLocker Drive Encryption é um recurso de proteção de dados que se integra com o sistema operacional e aborda as ameaças de roubo de dados ou exposição de computadores perdidos, roubados ou descomissionados inadequadamente. O BitLocker usa o algoritmo AES no modo de operação XTS ou CBC com comprimento de chave de 128 ou 256 bits para criptografar dados no volume. O armazenamento em nuvem no Microsoft OneDrive ou Azure6 pode ser usado para salvar o conteúdo da chave de recuperação. O BitLocker pode ser gerenciado por qualquer solução MDM, como Microsoft Intune6 usando um provedor de serviços de configuração (CSP) .

O BitLocker fornece criptografia para o sistema operacional, dados fixos e unidades de dados removíveis, aproveitando tecnologias como interface de teste de segurança de hardware (HSTI), Modern Standby, UEFI Secure Boot e TPM. O Windows melhora consistentemente a proteção de dados, melhorando as opções existentes e fornecendo novas estratégias.

Disco rígido criptografado

O disco rígido criptografado usa a criptografia rápida fornecida pelo BitLocker Drive Encryption para aprimorar a segurança e o gerenciamento dos dados.

Ao descarregar as operações criptográficas para o hardware, os discos rígidos criptografados aumentam o desempenho do BitLocker e reduzem o uso da CPU e o consumo de energia. Como os discos rígidos criptografados criptografam dados rapidamente, a implantação do BitLocker pode ser expandida em dispositivos corporativos com pouco ou nenhum impacto na produtividade.

Os discos rígidos criptografados fornecem:

- Melhor desempenho: o hardware de criptografia, integrado ao controlador da unidade, permite que a unidade opere na taxa de dados total sem degradação do desempenho.

- Segurança forte baseada em hardware: a criptografia está sempre “ativada” e as chaves de criptografia nunca saem do disco rígido. A autenticação do usuário é realizada pela unidade antes de desbloquear, independentemente do sistema operacional.

- Facilidade de uso: a criptografia é transparente para o usuário e o usuário não precisa ativá-la. Os discos rígidos criptografados são facilmente apagados usando a chave de criptografia integrada; não há necessidade de criptografar novamente os dados na unidade.

- Menor custo de propriedade: não há necessidade de nova infraestrutura para gerenciar chaves de criptografia, uma vez que o BitLocker aproveita sua infraestrutura existente para armazenar informações de recuperação. Seu dispositivo opera com mais eficiência porque os ciclos do processador não precisam ser usados para o processo de criptografia.

Os discos rígidos criptografados são uma nova classe de discos rígidos que são criptografados automaticamente em um nível de hardware e permitem a criptografia de hardware de disco completo.

Criptografia de e-mail

A criptografia de e-mail (também conhecida como Windows S / MIME) permite que os usuários criptografem mensagens de e-mail de saída e anexos, de forma que apenas os destinatários pretendidos com identificação digital (ID) – também chamado de certificado – possam lê-los. Os usuários podem assinar digitalmente uma mensagem, o que verifica a identidade do remetente e garante que a mensagem não foi adulterada. Essas mensagens criptografadas podem ser enviadas por um usuário para pessoas em sua organização, bem como para contatos externos, se eles tiverem seus certificados de criptografia. No entanto, os destinatários que usam o aplicativo Windows 10 Mail só podem ler mensagens criptografadas se a mensagem for recebida em sua conta do Exchange e eles tiverem as chaves de descriptografia correspondentes.

As mensagens criptografadas podem ser lidas apenas por destinatários que possuem um certificado. Se uma mensagem criptografada for enviada para destinatário (s) cujo certificado de criptografia não estiver disponível, o aplicativo solicitará que você remova esses destinatários antes de enviar o e-mail.

Saiba mais sobre configurar S / MIME para Windows .

Segurança de rede

O Windows 11 eleva o nível de segurança de rede, trazendo uma ampla gama de melhorias, ajudando as pessoas a trabalhar, aprender e jogar em quase qualquer lugar com confiança. Novas versões de protocolo DNS e TLS fortalecem as proteções de ponta a ponta necessárias para aplicativos, serviços da Web e rede Zero Trust. O acesso ao arquivo adiciona um cenário de rede não confiável com SMB sobre QUIC, bem como novos recursos de criptografia e assinatura. Os avanços do Wi-Fi e do Bluetooth fornecem maior confiança nas conexões com outros dispositivos. As plataformas VPN e Windows Defender Firewall trazem novas maneiras de configurar facilmente e depurar rapidamente, garantindo que os administradores de TI e software de terceiros sejam mais eficazes.

Segurança da camada de transporte (TLS)

O Transport Layer Security (TLS) é o protocolo de segurança mais implantado da Internet, criptografando dados para fornecer um canal de comunicação seguro entre dois terminais. O Windows prefere as versões de protocolo mais recentes e conjuntos de criptografia fortes por padrão e oferece um conjunto completo de aplicativos de extensão, como autenticação de cliente para segurança aprimorada do servidor ou retomada da sessão para desempenho aprimorado do aplicativo.

O TLS 1.3 é a versão mais recente do protocolo e está habilitado por padrão no Windows 11. Esta versão elimina algoritmos criptográficos obsoletos, aumenta a segurança em relação às versões mais antigas e tem como objetivo criptografar o máximo possível do handshake. O handshake tem mais desempenho com uma viagem de ida e volta a menos por conexão, em média, e oferece suporte a apenas cinco conjuntos de criptografia fortes, que fornecem sigilo direto perfeito e menos risco operacional. Os clientes que usam o TLS 1.3 (ou componentes do Windows que o suportam, incluindo HTTP.SYS, WinInet, .NET, MsQUIC e mais) no Windows 11 terão mais privacidade e latências mais baixas para suas conexões online criptografadas. Observe que se o aplicativo cliente ou servidor em qualquer um dos lados da conexão não suportar TLS 1.3, o Windows voltará para TLS 1.2.

Segurança DNS

No Windows 11, o cliente DNS do Windows oferece suporte a DNS sobre HTTPS, um protocolo DNS criptografado. Isso permite que os administradores garantam que seus dispositivos protejam suas consultas de nome de invasores no caminho, sejam eles observadores passivos que registram o comportamento de navegação ou invasores ativos tentando redirecionar clientes para sites mal-intencionados. Em um modelo Zero Trust, em que não há confiança depositada em um limite de rede, é necessário ter uma conexão segura com um resolvedor de nomes confiável.

O Windows 11 fornece Política de Grupo, bem como controles programáticos para configurar o comportamento DNS sobre HTTP. Como resultado, os administradores de TI podem estender os modelos de segurança existentes para adotar novos modelos de segurança, como Zero Trust. O protocolo DNS sobre HTTP pode ser obrigatório, garantindo que os dispositivos que usam DNS inseguro não consigam se conectar aos recursos da rede. Os administradores de TI também têm a opção de não usar DNS sobre HTTP para implantações legadas em que os dispositivos de borda de rede são confiáveis para inspecionar o tráfego DNS de texto simples. Por padrão, o Windows 11 irá ceder para o administrador local no qual os resolvedores devem usar DNS sobre HTTP.

O suporte para criptografia DNS se integra às configurações DNS existentes do Windows, como a Tabela de Política de Resolução de Nomes (NRPT), o arquivo HOSTS do sistema, bem como resolvedores especificados por adaptador de rede ou perfil de rede. A integração ajuda o Windows 11 a garantir que os benefícios de uma maior segurança do DNS não regredam os mecanismos de controle do DNS existentes.

Proteção Bluetooth

O número de dispositivos Bluetooth conectados ao Windows continua aumentando. Os usuários do Windows conectam seus fones de ouvido, mouse, teclado e outros acessórios Bluetooth e melhorar a experiência do dia-a-dia com o PC, desfrutando de streaming, produtividade e jogos. O Windows oferece suporte a todos os protocolos de emparelhamento Bluetooth padrão, incluindo conexões clássicas e LE Secure, emparelhamento simples seguro e emparelhamento clássico e LE legado. O Windows também implementa privacidade LE baseada em host. As atualizações do Windows ajudam os usuários a se manterem atualizados com o sistema operacional e os recursos de segurança do driver de acordo com os relatórios de vulnerabilidade padrão do Bluetooth Special Interest Group (SIG), bem como problemas além daqueles exigidos pelos padrões principais da indústria do Bluetooth. A Microsoft recomenda enfaticamente que você também se certifique de que seu firmware e / ou software de seus acessórios Bluetooth sejam mantidos atualizados.

Os ambientes gerenciados por TI têm várias políticas de Bluetooth (MDM, Política de Grupo e PowerShell) que podem ser gerenciadas por meio de ferramentas de MDM, como o Microsoft Intune. Você pode configurar o Windows para usar a tecnologia Bluetooth enquanto oferece suporte às necessidades de segurança de sua organização. Por exemplo, você pode permitir a entrada e o áudio enquanto bloqueia a transferência de arquivos, forçar os padrões de criptografia, limitar a descoberta do Windows ou até mesmo desativar o Bluetooth inteiramente para os ambientes mais sensíveis.

Protegendo conexões Wi-Fi

O Windows Wi-Fi oferece suporte aos métodos de autenticação e criptografia padronizados da indústria ao se conectar a redes Wi-Fi. WPA (Wi-Fi Protected Access) é um padrão de segurança desenvolvido pela Wi-Fi Alliance para fornecer criptografia de dados sofisticada e melhor autenticação do usuário. O padrão de segurança atual para autenticação Wi-Fi é o WPA3, que fornece um método de conexão mais seguro e confiável e substitui o WPA2 e os protocolos de segurança mais antigos. Criptografia sem fio oportunista (OWE) é uma tecnologia que permite que dispositivos sem fio estabeleçam conexões criptografadas para redes públicas Pontos de acesso Fi.

WPA3 é compatível com Windows 11 (WPA3 Personal e WPA3 Enterprise 192-bit Suite B), bem como implementação OWE para mais segurança ao conectar-se a hotspots Wi-Fi.

O Windows 11 aprimora a segurança Wi-Fi habilitando elementos adicionais de segurança WPA3, como o novo protocolo H2E e WPA3 Enterprise Support, que inclui validação de certificado de servidor aprimorada e o TLS1.3 para autenticação usando autenticação EAP-TLS. O Windows 11 oferece aos parceiros da Microsoft a capacidade de oferecer a melhor segurança de plataforma em novos dispositivos.

WPA3 agora é um requisito obrigatório da WFA para qualquer certificação de Wi-Fi.

Firewall do Windows Defender

O Firewall do Windows Defender com Segurança Avançada é uma parte importante de um modelo de segurança em camadas. Ele fornece filtragem de tráfego de rede bidirecional baseada em host, bloqueando o tráfego não autorizado que entra ou sai do dispositivo local com base nos tipos de rede aos quais o dispositivo está conectado.

O Firewall do Windows Defender no Windows 11 oferece os seguintes benefícios:

- Reduz o risco de ameaças à segurança da rede: o Firewall do Windows Defender reduz a superfície de ataque de um dispositivo com regras para restringir ou permitir o tráfego de muitas propriedades, como endereços IP, portas ou caminhos de programa. Reduzir a superfície de ataque de um dispositivo aumenta a capacidade de gerenciamento e diminui a probabilidade de um ataque bem-sucedido.

- Protege dados confidenciais e propriedade intelectual: Com sua integração com o Internet Protocol Security (IPsec), o Windows Defender Firewall oferece uma maneira simples de impor comunicações de rede autenticadas de ponta a ponta. Ele fornece acesso escalonável em camadas a recursos de rede confiáveis, ajudando a reforçar a integridade dos dados e, opcionalmente, ajudando a proteger a confidencialidade dos dados.

- Amplia o valor dos investimentos existentes: como o Firewall do Windows Defender é um firewall baseado em host incluído com o sistema operacional, não é necessário nenhum hardware ou software adicional. O Firewall do Windows Defender também foi projetado para complementar as soluções existentes de segurança de rede não Microsoft por meio de uma interface de programação de aplicativos (API) documentada.

O Windows 11 torna o Firewall do Windows Defender mais fácil de analisar e depurar. O comportamento do IPsec foi integrado ao Packet Monitor (pktmon), um componente cruzado in-box ferramenta de diagnóstico de rede para Windows. Além disso, os logs de eventos do Firewall do Windows Defender foram aprimorados para garantir que uma auditoria possa identificar o filtro específico responsável por qualquer evento. Isso permite a análise do comportamento do firewall e a captura avançada de pacotes sem depender de ferramentas de terceiros.

Redes privadas virtuais (VPN)

As organizações há muito confiam no Windows para fornecer soluções de rede privada virtual (VPN) confiáveis, seguras e gerenciáveis. A plataforma de cliente VPN do Windows inclui protocolos VPN integrados, suporte de configuração, uma interface de usuário VPN comum e suporte de programação para protocolos VPN personalizados. Os aplicativos VPN estão disponíveis na Microsoft Store para VPNs empresariais e de consumidor, incluindo aplicativos para os gateways VPN empresariais mais populares.

No Windows 11, integramos os controles VPN mais comumente usados diretamente no painel de Ações Rápidas do Windows 11. No painel de ações rápidas, os usuários podem ver o status de sua VPN, inicie e pare os túneis VPN e, com um clique, vá para o moderno aplicativo Configurações para obter mais controle.

A plataforma VPN do Windows se conecta ao Azure Active Directory (Azure AD) e ao acesso condicional para logon único, incluindo autenticação multifator (MFA) por meio do Azure AD. A plataforma VPN também oferece suporte à autenticação clássica associada ao domínio. É compatível com o Microsoft Intune e outros provedores de gerenciamento de dispositivo móvel (MDM). O perfil VPN flexível oferece suporte a protocolos integrados e protocolos personalizados, pode configurar vários métodos de autenticação, pode ser iniciado automaticamente conforme necessário ou manualmente pelo usuário final e oferece suporte a VPN de túnel dividido e VPN exclusiva com exceções para sites externos confiáveis.

Com os aplicativos VPN da Plataforma Universal do Windows (UWP), os usuários finais nunca ficam presos a uma versão antiga de seu cliente VPN. Os aplicativos VPN da loja serão atualizados automaticamente conforme necessário. Naturalmente, as atualizações estão no controle de seus administradores de TI.

A plataforma de VPN do Windows foi ajustada e reforçada para provedores de VPN baseados em nuvem, como o Azure VPN. Recursos como autenticação AAD, integração de interface de usuário do Windows, seletores de tráfego IKE de encanamento e suporte a servidor estão todos integrados à plataforma VPN do Windows. o a integração com a plataforma Windows VPN leva a uma experiência de administrador de TI mais simples; a autenticação do usuário é mais consistente e os usuários podem localizar e controlar facilmente sua VPN.

Serviços de arquivo SMB

SMB e serviços de arquivo são a carga de trabalho do Windows mais comum no ecossistema do setor comercial e público. Os usuários e aplicativos contam com SMB para acessar os arquivos que executam organizações grandes e pequenas. No Windows 11, o protocolo SMB tem atualizações de segurança significativas para enfrentar as ameaças atuais, incluindo criptografia AES-256 bits, assinatura SMB acelerada, criptografia de rede RDMA (Remote Directory Memory Access) e cenário totalmente novo, SMB sobre QUIC para redes não confiáveis.

O SMB Encryption fornece criptografia de ponta a ponta dos dados SMB e protege os dados contra ocorrências de espionagem em redes internas. O Windows 11 apresenta AES-256-GCM e

Conjuntos criptográficos AES-256-CCM para criptografia SMB 3.1.1. O Windows negociará automaticamente esse método de criptografia mais avançado ao se conectar a outro computador que o exija e também pode ser obrigatório nos clientes.

O Windows 11 Enterprise, Education e Pro Workstation SMB Direct agora oferece suporte à criptografia. Para cargas de trabalho exigentes, como renderização de vídeo, ciência de dados ou arquivos extremamente grandes, agora você pode operar com a mesma segurança que o TCP tradicional e o desempenho de RDMA. Anteriormente, habilitar a criptografia SMB desabilitava o posicionamento direto de dados, tornando o RDMA tão lento quanto o TCP. Agora, os dados são criptografados antes da colocação, levando a uma degradação de desempenho relativamente pequena ao adicionar privacidade de pacote protegido AES-128 e AES-256.

O Windows 11 apresenta o AES-128-GMAC para assinatura SMB. O Windows negociará automaticamente este método de criptografia de melhor desempenho ao se conectar a outro computador que suporta isso. A assinatura evita ataques comuns como retransmissão, falsificação e é exigida por padrão quando os clientes se comunicam com os controladores de domínio do Active Directory.

Finalmente, o Windows 11 apresenta SMB sobre QUIC (Preview), uma alternativa ao transporte de rede TCP, fornecendo conectividade segura e confiável para servidores de arquivos de ponta em redes não confiáveis como a Internet, bem como comunicações altamente seguras em redes internas. QUIC é um protocolo padronizado pela IETF com muitos benefícios quando comparado ao TCP, mas o mais importante é que sempre requer TLS 1.3 e criptografia. SMB sobre QUIC oferece uma “VPN SMB” para trabalhadores à distância, usuários de dispositivos móveis e organizações de alta segurança. Todo o tráfego SMB, incluindo autenticação e autorização dentro do túnel, nunca é exposto à rede subjacente. O SMB se comporta normalmente dentro do túnel QUIC, o que significa que a experiência do usuário não muda. SMB sobre QUIC será um recurso revolucionário para o Windows 11 acessando servidores de arquivos do Windows e, eventualmente, Arquivos do Azure e terceiros.

Proteção contra vírus e ameaças

O cenário de ameaças cibernéticas de hoje está mais complexo do que nunca. Este novo mundo requer uma nova abordagem para prevenção, detecção e resposta a ameaças. O Microsoft Defender Antivirus, junto com muitos outros recursos integrados ao Windows 11, estão na linha de frente para proteger os clientes contra ameaças atuais e emergentes.

Microsoft Defender Antivirus

O Microsoft Defender Antivirus é uma solução de proteção de última geração incluída em todas as versões do Windows 10 e Windows 11. Desde o momento em que você inicializa o Windows, o Microsoft Defender Antivirus monitora continuamente a existência de malware, vírus e ameaças à segurança. Além dessa proteção em tempo real, as atualizações são baixadas automaticamente para ajudar a manter seu dispositivo seguro e protegê-lo contra ameaças. Se você tiver outro aplicativo antivírus instalado e ativado, o Microsoft Defender Antivirus será desativado automaticamente. Se você desinstalar o outro aplicativo, o Microsoft Defender Antivirus será ativado novamente.

O Microsoft Defender Antivirus inclui proteção antivírus em tempo real, baseada em comportamento e heurística. Essa combinação de varredura de conteúdo sempre ativa, monitoramento de comportamento de arquivos e processos e outras heurísticas evita ameaças de segurança com eficácia. O Microsoft Defender Antivirus verifica continuamente a existência de malware e ameaças e também detecta e bloqueia aplicativos potencialmente indesejados (PUA), que são considerados como impactantes negativamente em seu dispositivo, mas não são considerados malware. A prevenção sempre ativa do Microsoft Defender Antivirus está integrada à proteção fornecida pela nuvem, o que ajuda a garantir a detecção e o bloqueio quase instantâneos de ameaças novas e emergentes. 9

Redução da superfície de ataque

Disponível no Windows e no Windows Server, as regras de redução da superfície de ataque ajudam a evitar comportamentos de software que costumam ser usados de forma abusiva para comprometer seu dispositivo ou rede. Ao reduzir o número de superfícies de ataque, você pode reduzir a vulnerabilidade geral de sua organização. Os administradores podem configurar regras específicas de redução da superfície de ataque para ajudar a bloquear certos comportamentos, como:

- Lançamento de arquivos executáveis e scripts que tentam baixar ou executar arquivos

- Execução de scripts ofuscados ou suspeitos

- Executar comportamentos que os aplicativos geralmente não iniciam durante o trabalho normal do dia-a-dia

Por exemplo, um invasor pode tentar executar um script não assinado de uma unidade USB ou fazer com que uma macro em um documento do Office faça chamadas diretamente para a API do Win32. As regras de redução da superfície de ataque podem restringir esses tipos de comportamentos de risco e melhorar a postura defensiva do dispositivo.

Para proteção abrangente, siga as etapas para habilitar o isolamento baseado em hardware para o Microsoft Edge e reduzir a superfície de ataque em aplicativos, pastas, dispositivos, redes e firewalls.

Saiba mais sobre redução da superfície de ataque .

Proteção contra adulteração

Ataques como ransomware tentam desabilitar recursos de segurança, como proteção antivírus, em dispositivos direcionados. Os malfeitores gostam de desativar os recursos de segurança para obter acesso mais fácil aos dados do usuário, para instalar malware ou de outra forma explorar os dados, a identidade e os dispositivos dos usuários sem medo de serem bloqueados. A proteção contra adulteração ajuda a prevenir esses tipos de atividades.

Com a proteção contra adulteração, o malware é impedido de realizar ações como:

- Desativando proteção contra vírus e ameaças

- Desativando a proteção em tempo real

- Desligando o monitoramento de comportamento

- Desativação de antivírus (como IOfficeAntivirus (IOAV))

- Desativando a proteção fornecida pela nuvem

- Remoção de atualizações de inteligência de segurança

Saiba mais sobre proteção contra adulteração .

Proteção de rede

A proteção de rede no Windows ajuda a evitar que os usuários acessem endereços IP perigosos e domínios que podem hospedar golpes de phishing, explorações e outros conteúdos maliciosos na Internet. A proteção de rede faz parte da redução da superfície de ataque e ajuda a fornecer uma camada adicional de proteção para o usuário. Usando serviços baseados em reputação, a proteção de rede bloqueia o acesso a domínios e endereços IP potencialmente perigosos e de baixa reputação. Em ambientes corporativos, a proteção de rede funciona melhor com o Microsoft Defender for Endpoint, que fornece relatórios detalhados sobre eventos de proteção como parte de cenários de investigação maiores.

Saiba mais sobre como proteger sua rede .

Acesso a pasta controlada

Você pode proteger suas informações valiosas em pastas específicas, gerenciando o acesso do aplicativo a pastas específicas. Apenas aplicativos confiáveis podem acessar pastas protegidas, que são especificadas quando o acesso controlado a pastas é configurado. Normalmente, as pastas comumente usadas, como aquelas usadas para documentos, imagens, downloads, são incluídas na lista de pastas controladas.

O acesso controlado à pasta funciona com uma lista de aplicativos confiáveis. Os aplicativos incluídos na lista de softwares confiáveis funcionam conforme o esperado. Os aplicativos que não estão incluídos na lista de confiáveis são impedidos de fazer qualquer alteração nos arquivos dentro de pastas protegidas.

O acesso controlado à pasta ajuda a proteger os dados valiosos do usuário contra aplicativos maliciosos e ameaças, como ransomware. Saiba mais sobre acesso controlado a pastas .

Proteção de exploração

A proteção de exploração aplica automaticamente várias técnicas de mitigação de exploração a processos e aplicativos do sistema operacional. A proteção contra exploit funciona melhor com o Microsoft Defender for Endpoint, que fornece às organizações relatórios detalhados sobre eventos e bloqueios de proteção contra exploit como parte de cenários típicos de investigação de alerta. Você pode habilitar a proteção contra exploits em um dispositivo individual e, em seguida, usar a Política de Grupo para distribuir o arquivo XML a vários dispositivos simultaneamente.

Quando a mitigação é encontrada no dispositivo, uma notificação será exibida na Central de ações. Você pode personalizar a notificação com os detalhes de sua empresa e informações de contato. Você também pode ativar as regras individualmente para personalizar quais técnicas apresentam monitores.

Você pode usar o modo de auditoria para avaliar como a proteção contra exploits afetaria sua organização se fosse habilitada.

O Windows 11 oferece opções de configuração para proteção contra exploits. Você pode impedir que os usuários modifiquem essas opções específicas com a Política de Grupo.

Saiba mais sobre proteção de dispositivos contra exploits .

Microsoft Defender SmartScreen

O Microsoft Defender SmartScreen protege contra phishing, sites e aplicativos de malware e o download de arquivos potencialmente maliciosos.

O SmartScreen determina se um site é potencialmente malicioso por:

- Analisar páginas da web visitadas em busca de indícios de comportamento suspeito. Se determinar que uma página é suspeita, será exibida uma página de aviso para aconselhar cautela.

- Comparar os sites visitados com uma lista dinâmica de sites de phishing e sites de software malicioso relatados. Se encontrar uma correspondência, o Microsoft Defender SmartScreen mostra um aviso para informar ao usuário que o site pode ser malicioso.

O SmartScreen também determina se um aplicativo baixado ou instalador de aplicativo é potencialmente malicioso por:

- Verificação dos arquivos baixados em uma lista de sites de software mal-intencionado relatados e programas conhecidos como inseguros. Se encontrar uma correspondência, o SmartScreen avisa ao usuário que o site pode ser malicioso.

- Verificação dos arquivos baixados em uma lista de arquivos bem conhecidos e baixados por muitos usuários do Windows. Se o arquivo não estiver nessa lista, ele mostra um aviso que aconselha cautela.

A seção de controle de aplicativo e navegador contém informações e configurações do Windows Defender SmartScreen. Os administradores e profissionais de TI podem obter orientação de configuração no Biblioteca de documentação do Windows Defender SmartScreen .

Microsoft Defender para Endpoint

Os clientes do Windows E5 se beneficiam do Microsoft Defender for Endpoint, um recurso de detecção e resposta de endpoint corporativo que ajuda as equipes de segurança corporativa a detectar, investigar e responder a ameaças avançadas. Organizações com uma equipe de operações de segurança dedicada podem usar os dados de eventos ricos e percepções de ataque que o Defender for Endpoint fornece para investigar incidentes. O Defender for Endpoint reúne os seguintes elementos para fornecer uma imagem mais completa dos incidentes de segurança:

- Sensores comportamentais de endpoint: incorporados ao Windows, esses sensores coletam e processam sinais comportamentais do sistema operacional e enviam os dados do sensor para sua instância de nuvem privada e isolada do Microsoft Defender for Endpoint.

- Análise de segurança em nuvem: aproveitando big-data, aprendizado de dispositivo e ótica exclusiva da Microsoft em todo o ecossistema do Windows, produtos de nuvem corporativa, como Microsoft 365 e ativos online, sinais comportamentais são traduzidos em percepções, detecções e respostas recomendadas para ameaças.

- Inteligência de ameaças: a inteligência de ameaças da Microsoft é informada por trilhões de sinais de segurança todos os dias. Combinado com nossa equipe global de especialistas em segurança e inteligência artificial de ponta e aprendizado de máquina, podemos ver ameaças que outras pessoas não percebem. Nossa inteligência de ameaças ajuda a fornecer proteção incomparável para nossos clientes.

O Defender for Endpoint também faz parte do Microsoft 365 Defender, um pacote de defesa corporativa unificado pré e pós-violação que coordena nativamente detecção, prevenção, investigação e resposta em endpoints, identidades, e-mail e aplicativos para fornecer proteção integrada contra ataques sofisticados.

Saiba mais sobre Microsoft Defender for Endpoint e Microsoft 365 Defender .

© 2021 Microsoft Corporation. Todos os direitos reservados.

User Review

( votes)References

- Sinais de segurança da Microsoft, setembro de 2021.

- Requer hardware compatível com sensores biométricos.

- O Windows 10 Pro e superior oferecem suporte à proteção do Application Guard para Microsoft Edge. O Microsoft Defender Application Guard para Office requer Windows 10 Enterprise e Microsoft 365 E5 ou Microsoft 365 E5 Security

- Obtenha o aplicativo gratuito Microsoft Authenticator para Android ou iOS https://www.microsoft.com/en-us/security/mobile-authenticator-app

- O Windows Hello oferece suporte à autenticação multifator, incluindo reconhecimento facial, impressão digital e PIN. Requer hardware especializado, como leitor de impressão digital, sensor de TI iluminado ou outros sensores biométricos e dispositivos compatíveis.

- Assinatura vendida separadamente.

- Saiba mais: Conheça o processador Microsoft Pluton – O chip de segurança projetado para o futuro dos PCs com Windows

- Raiz dinâmica de medição de confiança e isolamento SMM

- Saiba mais sobre a proteção de última geração com Microsoft Defender Antivirus .

![]() Inglês

Inglês ![]() Alemão

Alemão ![]() Japonês

Japonês ![]() Espanhol

Espanhol ![]() Francês

Francês ![]() Turco

Turco ![]() Chinês (Tradicional)

Chinês (Tradicional) ![]() Coreano

Coreano