A maioria dos filtros de segurança de e-mail é excepcionalmente útil para garantir que e-mails de spam nunca se infiltrem na caixa de entrada. No entanto, eles são muito menos eficientes quando se trata de bloquear o phishing, que é conhecido como um problema mais complexo para resolver. Os métodos atuais de phishing são bastante enganosos, conseguem driblar os filtros de segurança de e-mail e estão atacando seus clientes e equipe.

Um e-mail de phishing bem elaborado muitas vezes parece quase idêntico a um e-mail real de uma empresa conhecida. Muitas vezes, as pessoas clicam em links de phishing, pensando que estão relacionados a gigantes conhecidos, como a Microsoft e o PayPal, acreditando que estão fazendo login em uma conta legítima. Em certos ataques de phishing, as vítimas transferem inadvertidamente suas credenciais para fraudadores online. Com maior frequência, as vítimas clicam em um link ou anexo de phishing que leva à injeção de malware ou ransomware em seus dispositivos.

Os métodos de phishing abaixo mencionados são abordagens de obfuscação extremamente sofisticadas que os fraudadores online usam com o objetivo de burlar a segurança do Office 365. Provavelmente, são extremamente difíceis de serem descobertos pelo cliente e, portanto, podem burlar a Proteção Online do Exchange (EOP) e os gateways de e-mail seguros (SEGs) sem complicações substanciais.

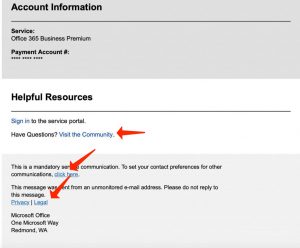

Aplicando links genuínos

A maioria dos filtros de e-mail analisa regularmente URLs maliciosos conhecidos. Para evitar a identificação, os phishers inserem links genuínos em seus e-mails de phishing. Muitos filtros de e-mail analisam uma série de links confiáveis e concluem que o e-mail é seguro. Nos e-mails mais recentes de phishing do Microsoft Office 3651 revelados pelo HowToFix.Guide, o phisher colou um endereço de e-mail confiável para resposta e links genuínos para as páginas de comunidade, jurídica e de privacidade da Microsoft. Eles também adicionaram um link para a página de preferências de contato da Microsoft, onde os clientes podem atualizar seus parâmetros de comunicação escolhidos para programas como o SharePoint e o OneDrive.

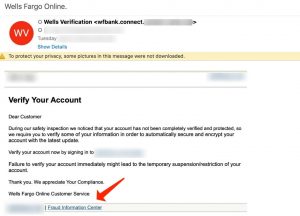

No caso abaixo de um e-mail de phishing do Wells Fargo identificado pela Vade Secure, o phisher até mesmo colou um link para o centro de dados de fraude do banco.

Misturando códigos genuínos e maliciosos

Um e-mail de phishing conhecido ou infecção por malware possui uma assinatura que pode ser identificada pelo EOP. Um método para ofuscar a assinatura é misturar código genuíno e malicioso. Páginas de phishing sofisticadas da Microsoft, por exemplo, possuem CSS e JavaScript de páginas reais da Microsoft, como a página de login do Office 365. Outros métodos podem envolver a codificação de caracteres aleatórios, a inserção de texto invisível, a colagem de espaços em branco e a especificação de parâmetros aleatórios para atributos HTML. O objetivo de misturar código confiável e malicioso é garantir que cada e-mail seja considerado único para o filtro.

Aplicando redirecionamentos e encurtadores de links

O tempo é crucial quando se trata de phishing. Para enganar as vítimas em potencial e fazê-las acreditar que nada está fora do comum, os phishers tendem a redirecioná-las para uma página da web confiável após o ataque de phishing. Por exemplo, quando uma vítima fornece os detalhes de login do Office 365 em uma página da web perigosa, ela é redirecionada para o Office365.com ou outro recurso de propriedade da Microsoft.

Outro exemplo de abuso de redirecionamento, “detonação cronometrada”, é uma abordagem de phishing que está relacionada à elaboração de um redirecionamento de URL de um recurso legítimo para uma página da web de phishing. A “detonação cronometrada” é extremamente eficaz porque o e-mail inclui um link confiável da Microsoft no momento da entrega, quando é escaneado pela primeira vez por um filtro de e-mail; o redirecionamento para o site de phishing é formado após o e-mail ter alcançado com sucesso o dispositivo da vítima.

Em outro método aplicado com o objetivo de ofuscar um link de phishing bem conhecido, os phishers recorrem ao uso de encurtadores de URL, como o TinyURL e o Bitly. Essas ferramentas gratuitas transformam URLs longos em links encurtados – alias que não têm semelhança com o URL original. A maioria dos filtros de e-mail que examina uma assinatura não o reconheceria em um URL de phishing encurtado.

Obfuscando logotipos da empresa

Assim como outros componentes de páginas de phishing conhecidas, os logotipos podem ter atributos HTML específicos que podem ser identificados por um filtro de e-mail que está procurando assinaturas. Para evitar a detecção, os phishers modificam os logotipos da empresa para garantir que eles sejam invisíveis ao olho humano, mas únicos para um filtro. Por exemplo, alterando um parâmetro HTML, como cor ou forma, por um único caractere, a assinatura será quase idêntica a uma página conhecida de phishing, assim totalmente única. Essa modificação insignificante é suficiente para enganar um filtro de e-mail que inspeciona dados maliciosos, mas não consegue analisar a exibição de uma imagem como um humano faria.

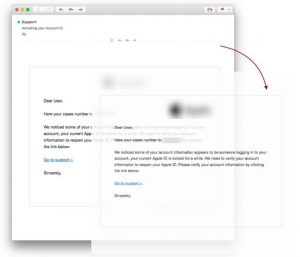

Enganando o filtro com pouco conteúdo ou ruído excessivo

Certos fraudadores online evitam a detecção ao adicionar pouco ou nenhum conteúdo em seus e-mails de phishing. Um tipo desse ataque que revelamos com bastante frequência é a aplicação de uma imagem em vez de texto, embora isso nem sempre seja claro para o cliente. Essa é uma abordagem comum aplicada em e-mails de sextorsão, com sua grande campanha revelada em 2018. Sem conteúdo para analisar, o filtro pode ser enganado a acreditar que o e-mail não representa nenhum risco. No caso abaixo, o texto que você vê é na verdade uma imagem.

O método oposto é carregar um e-mail com conteúdo excessivo ou “ruído”. Essa abordagem é frequentemente bem-sucedida devido à aleatoriedade do código.

O que você pode fazer para defender seus clientes?

A crescente sofisticação das campanhas de phishing exige reações mais sofisticadas. Filtros de e-mail comuns já não são mais suficientes. Os clientes que usam o Office 365 precisam adicionar segurança com EOP2.

User Review

( votes)References

- Proteção contra phishing no Microsoft 365: https://docs.microsoft.com/pt-br/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide

- Proteção contra phishing no EOP: https://docs.microsoft.com/pt-br/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide#anti-phishing-protection-in-eop

![]() Inglês

Inglês ![]() Alemão

Alemão ![]() Japonês

Japonês ![]() Espanhol

Espanhol ![]() Francês

Francês ![]() Turco

Turco ![]() Chinês (Tradicional)

Chinês (Tradicional) ![]() Coreano

Coreano ![]() Indonésio

Indonésio ![]() Hindi

Hindi ![]() Italiano

Italiano