O vírus Held é uma família STOP/DJVU de infecções do tipo ransomware. Este vírus criptografa seus arquivos (vídeos, fotos, documentos) que podem ser rastreados por uma extensão “.held” específica. Ele usa um método de criptografia forte, o que torna impossível calcular a chave de qualquer maneira.

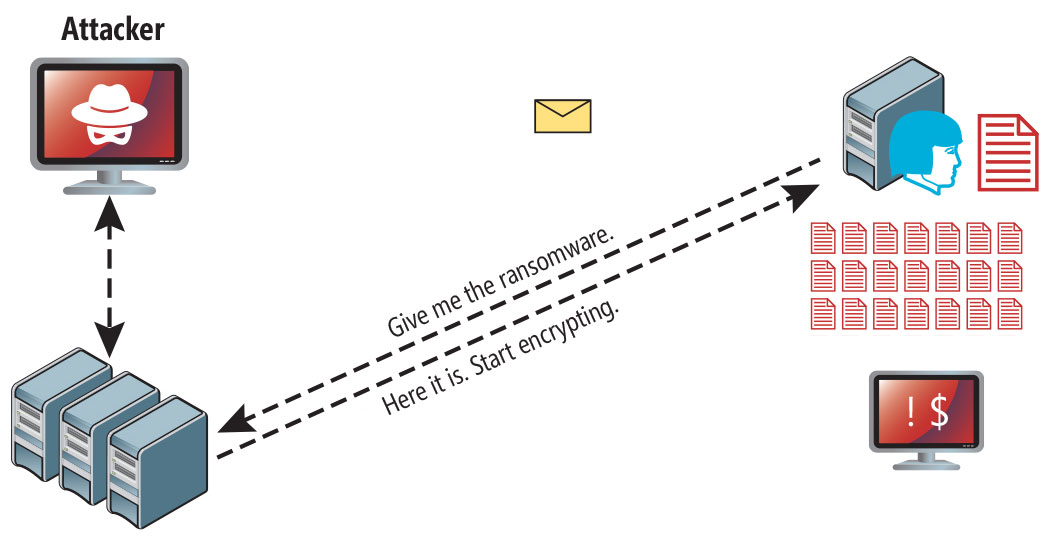

O Held usa uma chave única para cada vítima, com uma exceção:

- Se o Held não puder estabelecer uma conexão com seu servidor de comando e controle (C&C Server) antes de iniciar o processo de criptografia, ele usará a chave offline. Essa chave é a mesma para todas as vítimas, possibilitando descriptografar arquivos criptografados durante um ataque de ransomware.

Reuni uma coleção completa de todas as soluções, dicas e práticas possíveis para neutralizar o vírus Held e descriptografar arquivos. Em alguns casos, é fácil recuperar seus arquivos. E às vezes é simplesmente impossível.

Existem vários métodos universais para recuperar arquivos .held criptografados, que serão demonstrados abaixo. É vital ler todo o manual de instruções com atenção e certificar-se de que compreendeu tudo. Não pule nenhuma etapa. Cada uma dessas etapas é muito importante e deve ser concluída por você.

Vírus Held?

☝️ O Held pode ser identificado corretamente como uma infecção por ransomware STOP/DJVU.

Held

🤔 O vírus Held é um ransomware originário da família DJVU/STOP. Seu objetivo principal é criptografar arquivos que são importantes para você. Depois que o vírus ransomware pede às suas vítimas uma taxa de resgate ($999 – $1999) em BitCoin.

O ransomware Held é um tipo específico de malware que criptografa seus arquivos e força você a pagar para restaurá-los. A família Djvu/STOP ransomware foi revelada e analisada pela primeira vez pelo analista de vírus Michael Gillespie.

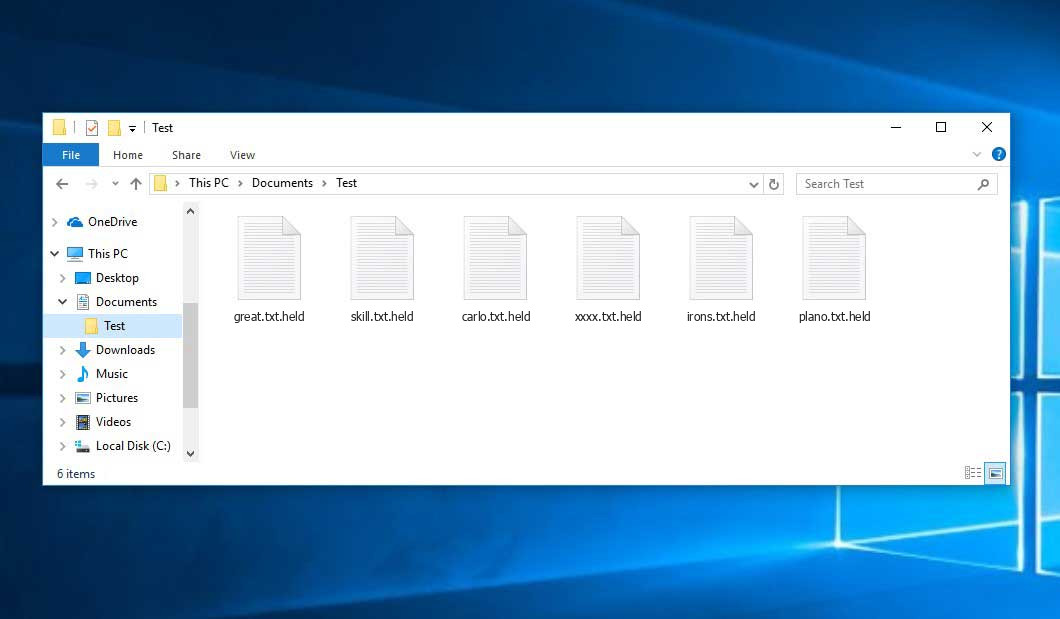

O vírus Held é semelhante a outros ransomwares DJVU, como: Hlas, Qual, Sarut. Este vírus criptografa todos os tipos de arquivos populares e adiciona sua extensão particular “.held” a todos eles. Por exemplo, o arquivo “1.jpg” será alterado para “1.jpg.held“. Assim que a criptografia é concluída, o vírus gera um arquivo de mensagem especial “_readme.txt” e o deixa em todas as pastas que contêm os arquivos modificados.

A imagem abaixo dá uma visão clara de como ficam os arquivos com extensão “.held”:

| Nome | Vírus Held |

| Família Ransomware1 | DJVU/STOP2 ransomware |

| Extensão | .held |

| Nota de ransomware | _readme.txt |

| Resgate | De $999 a $1999 (em Bitcoins) |

| Contato | [email protected], [email protected] |

| Detecção | Trojan:Win32/Tnega!MSR Removal, Win32:Adware-DNA [Adw] Virus Removal, Win32:Secat [Trj] Virus Removal |

| Sintomas |

|

| Ferramenta de correção | Para remover possíveis infecções por malware, verifique seu PC: 6 dias de teste gratuito disponível. |

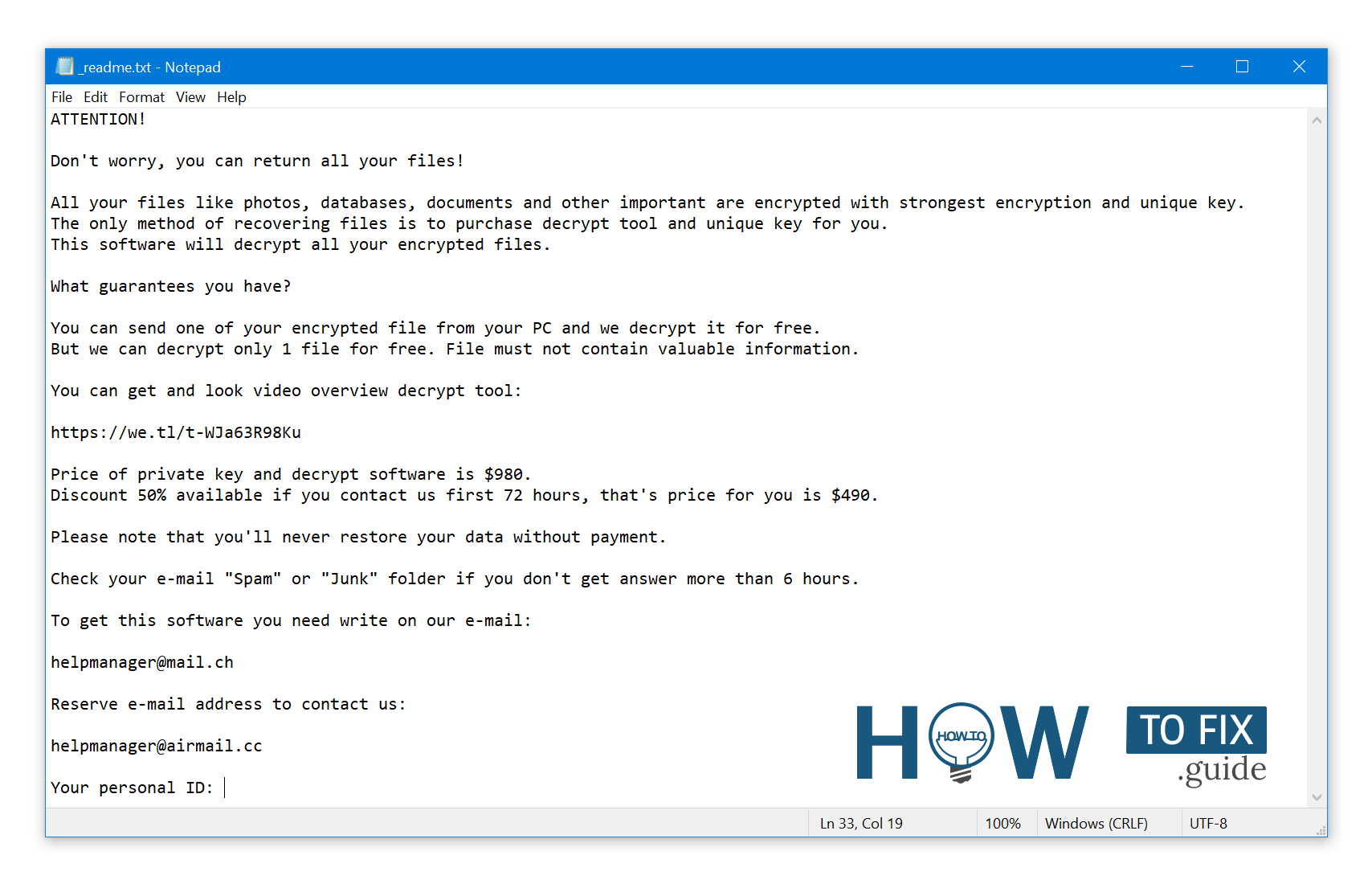

Este texto solicitando o pagamento é para recuperar os arquivos via chave de descriptografia:

_readme.txt (STOP/DJVU Ransomware) – O alerta assustador exigindo que os usuários paguem o resgate para descriptografar os dados codificados contém esses avisos frustrantes

O Held ransomware chega como um conjunto de processos destinados a realizar diferentes tarefas no computador da vítima. Um dos primeiros a serem lançados é o winupdate.exe, um processo complicado que exibe um falso prompt de atualização do Windows durante o ataque. Isso serve para convencer a vítima de que uma desaceleração repentina do sistema é causada por uma atualização do Windows. No entanto, ao mesmo tempo, o ransomware executa outro processo (geralmente nomeado por quatro caracteres aleatórios) que inicia a varredura do sistema em busca de arquivos de destino e os criptografa. Em seguida, o ransomware exclui as cópias de sombra de volume do sistema usando o seguinte comando CMD:

vssadmin.exe Delete Shadows /All /Quiet

Uma vez excluído, torna-se impossível restaurar o estado anterior do computador usando pontos de restauração do sistema. O problema é que os operadores de ransomware estão se livrando de qualquer método baseado no sistema operacional Windows que possa ajudar a vítima a restaurar arquivos gratuitamente. Além disso, os criminosos modificam o arquivo HOSTS do Windows adicionando uma lista de domínios a ele e mapeando-os para o IP localhost. Como resultado, a vítima encontrará um erro DNS_PROBE_FINISHED_NXDOMAIN ao acessar um dos sites bloqueados.

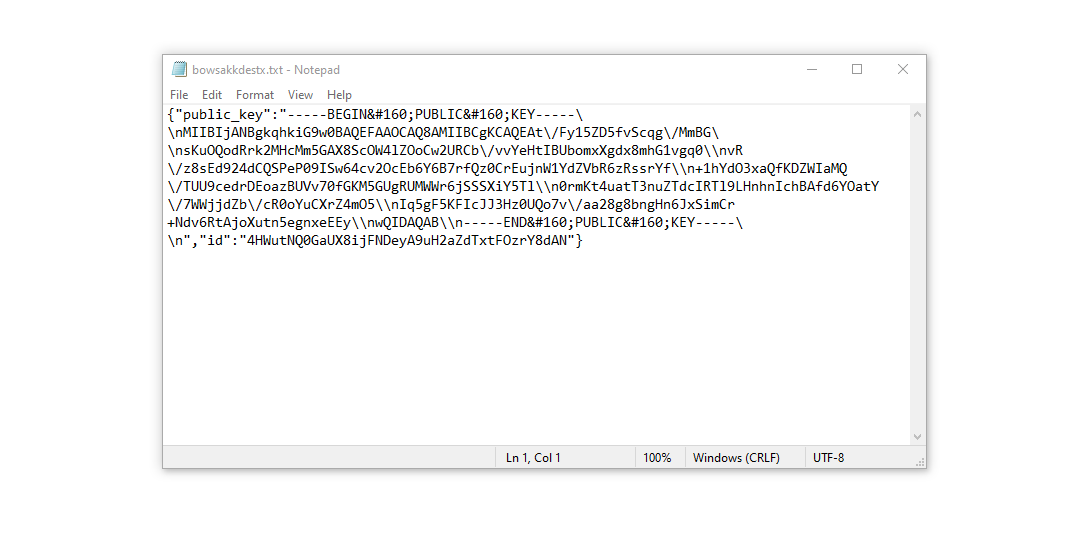

Percebemos que o ransomware tenta bloquear sites que publicam vários guias de instruções para usuários de computador. É evidente que, ao restringir domínios específicos, os criminosos estão tentando impedir que a vítima acesse informações relevantes e úteis relacionadas a ataques de ransomware online. O vírus também salva dois arquivos de texto no computador da vítima que fornecem detalhes relacionados ao ataque – a chave de criptografia pública e o ID pessoal da vítima. Esses dois arquivos são chamados de bowsakkdestx.txt e PersonalID.txt.

Depois de todas essas modificações, o malware não para. Variantes do STOP/DJVU tendem a soltar o Trojan de roubo de senha Vidar em sistemas comprometidos. Essa ameaça tem uma longa lista de recursos, como:

- Roubar Steam, Telegram, login/senha do Skype;

- Roubar carteiras de criptomoedas;

- Baixar malware no computador e executá-lo;

- Roubar cookies do navegador, senhas salvas, histórico de navegação e muito mais;

- Visualizar e manipular arquivos no computador da vítima;

- Permitir que os hackers executem outras tarefas remotamente no computador da vítima.

O algoritmo de criptografia usado pelo ransomware DJVU/STOP é o AES-256. Portanto, se seus documentos foram criptografados com uma chave de descriptografia online, isso é totalmente diferente. A triste realidade é que é impossível descriptografar os arquivos sem a chave exclusiva.

Caso o Held funcione no modo online, é impossível para você obter acesso à chave AES-256. Ele é armazenado em um servidor remoto de propriedade dos fraudadores que promovem o vírus Held.

Para receber a chave de descriptografia, o pagamento deve ser de $1999. Para obter os detalhes do pagamento, as vítimas são incentivadas pela mensagem a entrar em contato com as fraudes por e-mail ([email protected]).

Não pague pelo Held!

Por favor, tente usar os backups disponíveis ou a ferramenta Decrypter

O arquivo _readme.txt também indica que os proprietários do computador devem entrar em contato com os representantes do Held durante 72 horas a partir do momento em que os arquivos foram criptografados. Com a condição de entrar em contato em até 72 horas, os usuários terão um desconto de 50%. Assim, o valor do resgate será minimizado para $ 490. No entanto, fique longe de pagar o resgate!

Eu recomendo fortemente que você não entre em contato com essas fraudes e não pague. A solução de trabalho mais real para recuperar os dados perdidos – apenas usando os backups disponíveis ou use o Decrypter ferramenta.

A peculiaridade de todos esses vírus aplica um conjunto semelhante de ações para gerar a chave de descriptografia exclusiva para recuperar os dados criptografados.

Assim, a menos que o ransomware ainda esteja em fase de desenvolvimento ou possua algumas falhas difíceis de rastrear, recuperar manualmente os dados criptografados é algo que você não pode realizar. A única solução para evitar a perda de seus dados valiosos é fazer backups regulares de seus arquivos cruciais.

Observe que, mesmo que você mantenha esses backups regularmente, eles devem ser colocados em um local específico sem vadiagem, não sendo conectados à sua estação de trabalho principal.

Por exemplo, o backup pode ser mantido na unidade flash USB ou em algum armazenamento de disco rígido externo alternativo. Opcionalmente, você pode consultar a ajuda do armazenamento de informações online (nuvem).

Desnecessário mencionar, quando você mantém seus dados de backup em seu dispositivo comum, eles podem ser criptografados da mesma forma, assim como outros dados.

Por esse motivo, localizar o backup em seu PC principal certamente não é uma boa ideia.

Como fui infectado?

Ransomware tem vários métodos para serem incorporados ao seu sistema. Mas realmente não importa qual método foi usado no seu caso.

Ataque Held após uma tentativa de phishing bem-sucedida.

No entanto, estes são os vazamentos comuns através dos quais ele pode ser injetado em seu PC:

- instalação oculta junto com outros aplicativos, principalmente os utilitários que funcionam como freeware ou shareware;

- link duvidoso em e-mails de spam que levam ao instalador de vírus

- recursos de hospedagem on-line gratuitos;

- usando recursos ilegais ponto a ponto (P2P) para baixar software pirata.

Houve casos em que o vírus Held foi disfarçado como alguma ferramenta legítima, por exemplo, nas mensagens exigindo iniciar algum software indesejado ou atualizações do navegador. Normalmente, é assim que algumas fraudes online tentam forçá-lo a instalar o ransomware Held manualmente, fazendo com que você participe diretamente desse processo.

Certamente, o alerta de atualização falso não indicará que você realmente vai injetar o ransomware. Esta instalação será ocultada sob algum alerta mencionando que supostamente você deve atualizar o Adobe Flash Player ou algum outro programa duvidoso.

Claro, os aplicativos quebrados também representam o dano. O uso de P2P é ilegal e pode resultar na injeção de malware grave, incluindo o ransomware Held.

Para resumir, o que você pode fazer para evitar a injeção do ransomware Held em seu dispositivo? Mesmo que não haja 100% de garantia para evitar que seu PC seja danificado, existem algumas dicas que quero dar a você para evitar a penetração do Held. Você deve ser cauteloso ao instalar software livre hoje.

Certifique-se de sempre ler o que os instaladores oferecem além do programa principal gratuito. Evite abrir anexos de e-mail duvidosos. Não abra arquivos de destinatários desconhecidos. Obviamente, seu programa de segurança atual deve estar sempre atualizado.

O malware não fala abertamente sobre si mesmo. Ele não será mencionado na lista de seus programas disponíveis. No entanto, ele será mascarado por algum processo malicioso executado regularmente em segundo plano, a partir do momento em que você iniciar seu PC.

Como remover vírus Held?

Além de codificar os arquivos da vítima, o vírus Held também começou a instalar o Vidar Stealer no computador para roubar credenciais de contas, carteiras de criptomoedas, arquivos de desktop e muito mais.3

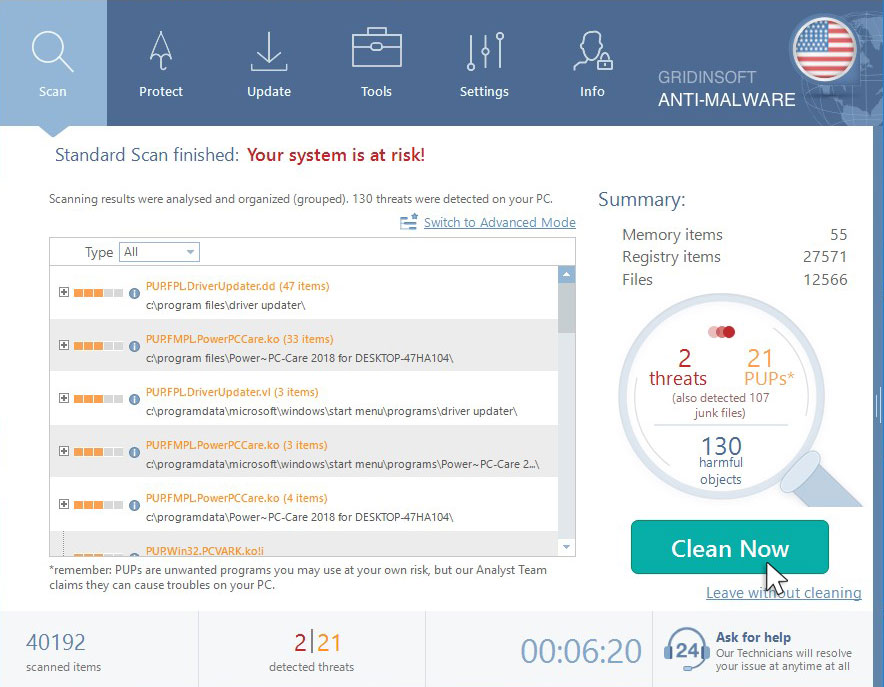

Razões pelas quais eu recomendaria o GridinSoft4

Não há melhor maneira de reconhecer, remover e prevenir ransomware do que usar um software anti-malware da GridinSoft5.

Baixe a ferramenta de remoção.

Você pode baixar o GridinSoft Anti-Malware clicando no botão abaixo:

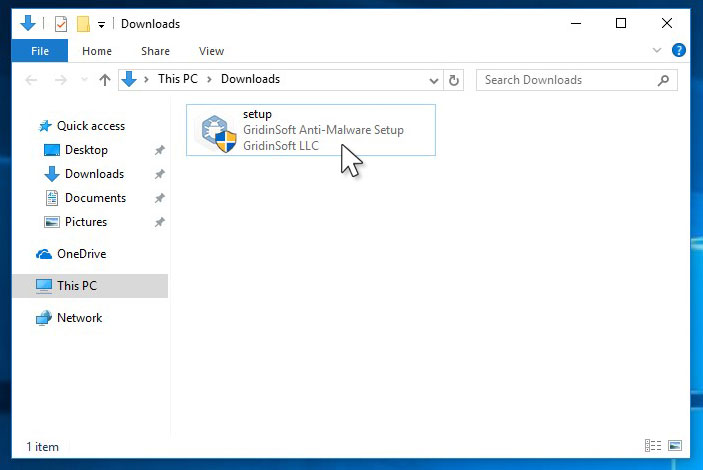

Execute o arquivo de configuração.

Quando o download do arquivo de instalação terminar, clique duas vezes no arquivo setup-antimalware-fix.exe para instalar o GridinSoft Anti-Malware em seu sistema.

Um Controle de Conta de Usuário solicitando que você permita que o GridinSoft Anti-Malware faça alterações em seu dispositivo. Então, você deve clicar em “Sim” para continuar com a instalação.

Pressione o botão “Instalar”.

Uma vez instalado, o Anti-Malware será executado automaticamente.

Aguarde a conclusão.

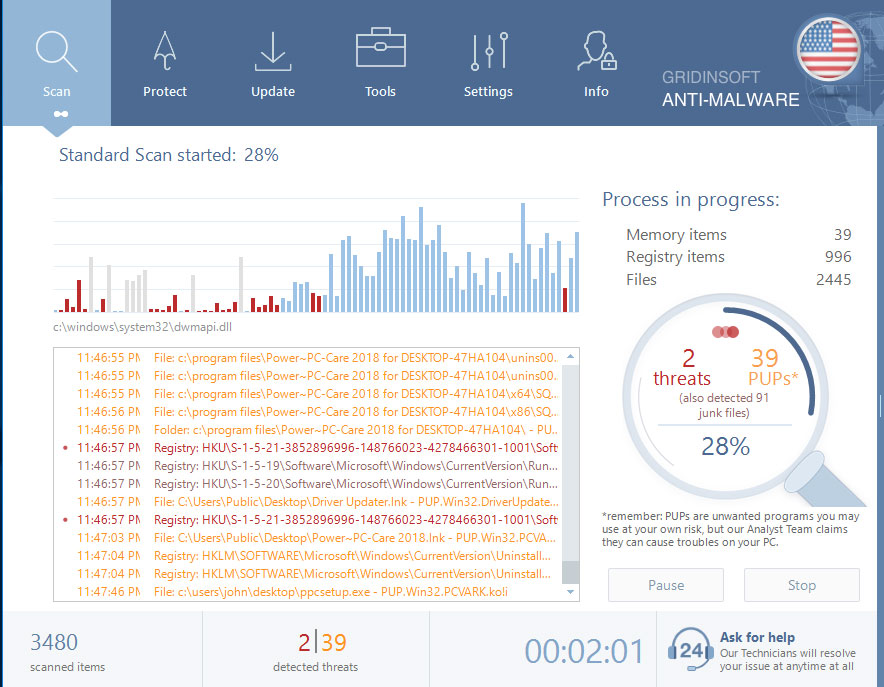

O GridinSoft Anti-Malware começará automaticamente a escanear seu computador em busca de infecções Held e outros programas maliciosos. Esse processo pode levar de 20 a 30 minutos, então sugiro que você verifique periodicamente o status do processo de verificação.

Clique em “Limpar agora”.

Quando a verificação for concluída, você verá a lista de infecções que o GridinSoft Anti-Malware detectou. Para removê-los, clique no botão “Limpar agora” no canto direito.

Trojan Killer para instâncias especiais

Em alguns casos, o Held ransomware pode bloquear a execução de arquivos de instalação de diferentes programas anti-malware. Nessa situação, você precisa utilizar a unidade removível com uma ferramenta antivírus pré-instalada.

Há um número muito pequeno de ferramentas de segurança que podem ser configuradas nas unidades USB, e os antivírus que podem fazê-lo na maioria dos casos exigem a obtenção de uma licença bastante cara. Para este caso, posso recomendar que você use outra solução do GridinSoft – Trojan Killer Portable. Tem um modo de teste gratuito de 14 dias que oferece todos os recursos da versão paga 6. Este termo definitivamente será 100% suficiente para eliminar o malware.

Guia de vídeo

Como descriptografar arquivos .held?

Solução de restauração para grandes “arquivos .held“

Tente remover a extensão .held em alguns arquivos GRANDES e abri-los. Ou o ransomware Held leu e não criptografou o arquivo, ou bugou e não adicionou o marcador de arquivo. Se seus arquivos forem muito grandes (2 GB+), o último é o mais provável. Por favor, deixe-me saber nos comentários se isso funcionará para você.

As extensões mais recentes foram lançadas no final de agosto de 2019, depois que os criminosos fizeram alterações. Isso inclui Watz, Waqa, Veza, etc.

Como resultado das alterações feitas pelos criminosos, o STOPDecrypter não é mais suportado. Ele foi removido e substituído pelo Emsisoft Decryptor for STOP Djvu Ransomware desenvolvido pela Emsisoft e Michael Gillespie.

Você pode baixar a ferramenta de descriptografia gratuita aqui: Decodificador para STOP Djvu.

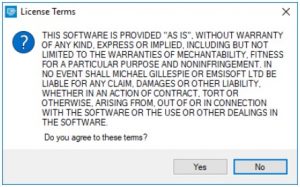

Baixe e execute a ferramenta de descriptografia.

Comece a baixar a ferramenta de descriptografia.

Certifique-se de iniciar o utilitário de descriptografia como administrador. Você precisa concordar com os termos de licença que surgirão. Para isso, clique no botão “Sim“:

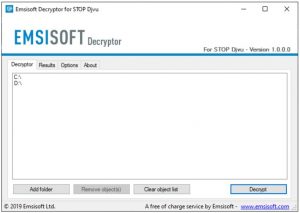

Assim que você aceitar os termos da licença, a interface principal do usuário do decodificador será exibida:

Selecione as pastas para descriptografia.

Com base nas configurações padrão, o decodificador preencherá automaticamente os locais disponíveis para descriptografar as unidades atualmente disponíveis (as conectadas), incluindo as unidades de rede. Locais extras (opcionais) podem ser selecionados com a ajuda do botão “Adicionar”.

Os desencriptadores normalmente sugerem várias opções, considerando a família de malware específica. As opções atuais possíveis são apresentadas na guia Opções e podem ser ativadas ou desativadas lá. Você pode localizar uma lista detalhada das opções atualmente ativas abaixo.

Clique no botão “Descriptografar”.

Assim que você adicionar todos os locais desejados para descriptografia na lista, clique no botão “Descriptografar” para iniciar o procedimento de descriptografia.

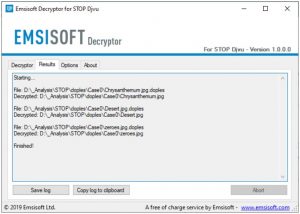

Observe que a tela principal pode transformá-lo em uma visualização de status, informando sobre o processo ativo e as estatísticas de descriptografia de seus dados:

O decodificador irá notificá-lo assim que o procedimento de descriptografia for concluído. Se você precisar do relatório para seus documentos pessoais, poderá salvá-lo selecionando o botão “Salvar registro”. Observe que também é possível copiá-lo diretamente para a área de transferência e colá-lo em e-mails ou mensagens aqui, se necessário.

O Emsisoft Decryptor pode exibir mensagens diferentes após uma tentativa fracassada de restaurar seus arquivos held:

✓ Error: Unable to decrypt file with ID: [your ID]

✓ No key for New Variant online ID: [your ID]

Aviso: este ID parece ser um ID online, a descriptografia é impossível

✓ Result: No key for new variant offline ID: [example ID]

Este ID parece ser um ID offline. A descriptografia pode ser possível no futuro.

Pode levar algumas semanas ou meses até que a chave de descriptografia seja encontrada e carregada no decodificador. Siga as atualizações sobre as versões descriptografáveis do DJVU aqui.

✓ O nome remoto não pôde ser resolvido

Como restaurar arquivos .held?

Em alguns casos, o Held ransomware não é uma desgraça para seus arquivos…

O recurso de mecanismo de criptografia do ransomware Held é o próximo: ele criptografa cada arquivo byte por byte e, em seguida, salva uma cópia do arquivo, excluindo (e não substituindo!) o arquivo original. Assim, as informações da localização do arquivo no disco físico são perdidas, mas o arquivo original não é excluído do disco físico. A célula, ou o setor onde esse arquivo foi armazenado, ainda pode conter esse arquivo, mas ele não é listado pelo sistema de arquivos e pode ser substituído por dados que foram carregados nesse disco após a exclusão. Assim, é possível recuperar seus arquivos usando um software especial.

Enfim, depois de perceber que se tratava de um algoritmo online, foi impossível recuperar meus arquivos criptografados. Eu também tinha conectado minha unidade de backup no momento em que o vírus atacou, e ela também foi infectada, ou pelo menos pensei que sim. Todas as pastas dentro da minha unidade de backup foram infectadas e criptografadas. No entanto, apesar de perder alguns arquivos importantes, consegui recuperar quase 80% do meu armazenamento de 2TB.

Quando comecei a revisar as pastas, notei o arquivo readme.txt em forma de resgate em todas elas. Abri algumas pastas e descobri que todos os arquivos que não estavam dentro de uma subpasta tinham sido criptografados. No entanto, encontrei uma falha e uma esperança quando entrei nas subpastas de outras pastas e percebi que esses arquivos não haviam sido criptografados. Todas as pastas dentro das minhas unidades c e d, incluindo as subpastas, foram criptografadas, mas esse não foi o caso da unidade de backup. Ter subpastas criadas dentro de uma pasta salvou 80% dos meus dados.

Como disse, acredito que isso seja apenas uma pequena falha em uma unidade de backup. Desde então, encontrei mais 10% dos meus dados em outro disco rígido em um computador diferente. Então, meu conselho é: se você usa uma unidade de backup, crie subpastas. Acho que tive sorte, mas também tive azar do vírus atacar enquanto eu estava transferindo alguns arquivos do meu backup.

Espero que isso possa ajudar outras pessoas em minha situação.

Jamie NewlandRecuperando seus arquivos com PhotoRec

PhotoRec é um programa de código aberto, criado originalmente para recuperação de arquivos de discos danificados ou para recuperação de arquivos caso sejam excluídos. No entanto, com o passar do tempo, este programa conseguiu recuperar os arquivos de 400 extensões diferentes. Portanto, ele pode ser usado para recuperação de dados após o ataque de ransomware.

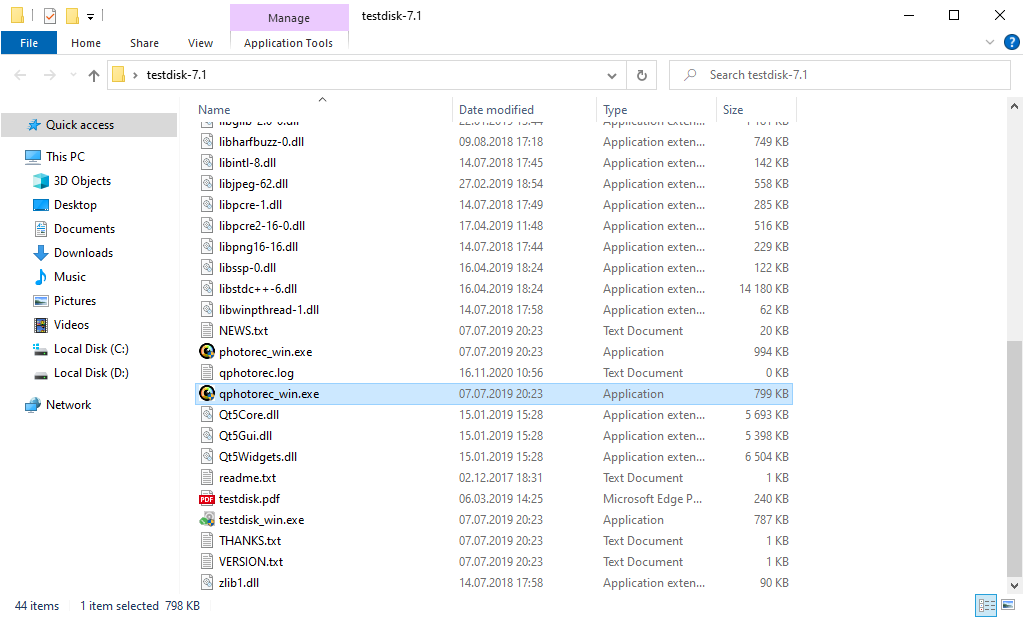

Primeiro, você precisa baixar este aplicativo. É 100% gratuito, mas o desenvolvedor afirma que não há garantia de que seus arquivos serão recuperados. PhotoRec é distribuído em um pacote com outro utilitário do mesmo desenvolvedor – TestDisk. O arquivo baixado terá o nome TestDisk, mas não se preocupe. Os arquivos PhotoRec estão dentro.

Para abrir o PhotoRec, você precisa encontrar e abrir o arquivo “qphotorec_win.exe”. Nenhuma instalação é necessária – este programa tem todos os arquivos necessários dentro do arquivo, portanto, você pode encaixá-lo em sua unidade USB e tentar ajudar seu amigo/pais/qualquer pessoa que foi atacada por DJVU/STOP ransomware.

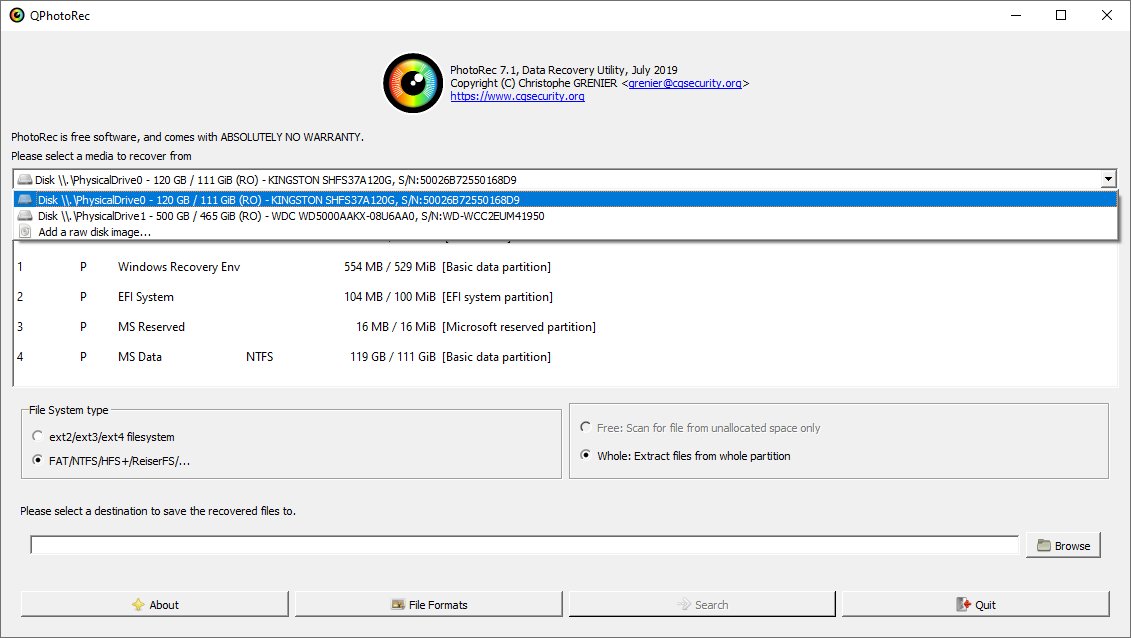

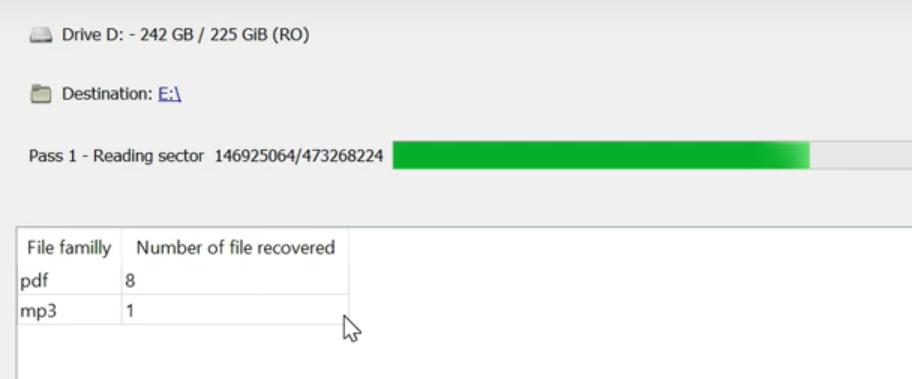

Após o lançamento, você verá a tela mostrando a lista completa de seus espaços em disco. No entanto, essas informações provavelmente são inúteis, porque o menu necessário é colocado um pouco mais alto. Clique nesta barra e escolha o disco que foi atacado pelo ransomware.

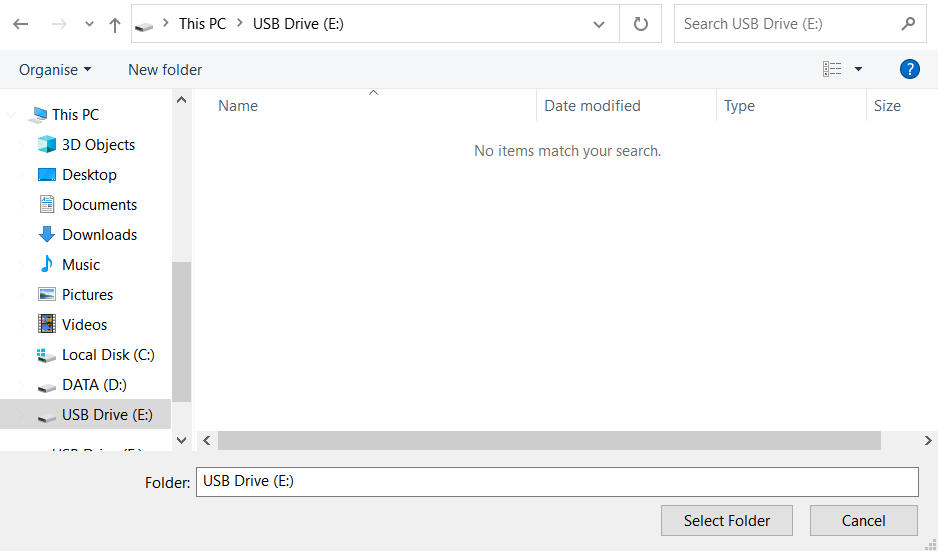

Depois de escolher o disco, você precisa escolher a pasta de destino para os arquivos recuperados. Este menu está localizado na parte inferior da janela do PhotoRec. A melhor decisão é exportá-los em pen drive ou qualquer outro tipo de disco removível.

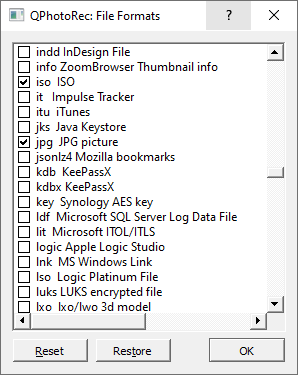

Em seguida, você precisa especificar os formatos de arquivo. Essa opção também está localizada na parte inferior. Como foi mencionado, PhotoRec pode recuperar os arquivos de cerca de 400 formatos diferentes.

Finalmente, você pode iniciar a recuperação de arquivos pressionando o botão “Pesquisar”. Você verá a tela onde os resultados da verificação e recuperação são mostrados.

Guia de recuperação de arquivos Held

Frequently Asked Questions

Sem chance. Esses arquivos são criptografados por ransomware. O conteúdo dos arquivos .held não está disponível até que sejam descriptografados.

Se seus dados permaneceram nos arquivos .held são muito valiosos, provavelmente você fez uma cópia de backup.

Caso contrário, você pode tentar restaurá-los por meio da função do sistema – Ponto de restauração.

Todos os outros métodos exigirão paciência.

Claro que não. Seus arquivos criptografados não representam uma ameaça ao computador. O que aconteceu já aconteceu.

Você precisa do GridinSoft Anti-Malware para remover infecções ativas do sistema. O vírus que criptografou seus arquivos provavelmente ainda está ativo e executa periodicamente um teste de capacidade de criptografar ainda mais arquivos. Além disso, esses vírus instalam keyloggers e backdoors para outras ações maliciosas (por exemplo, roubo de senhas, cartões de crédito) com frequência.

Nesta situação, você precisa preparar o memory stick com um Trojan Killer pré-instalado.

Tenha paciência. Você está infectado com a nova versão do ransomware STOP/DJVU e as chaves de descriptografia ainda não foram lançadas. Acompanhe as novidades em nosso site.

Manteremos você informado quando novas chaves Held ou novos programas de descriptografia aparecerem.

O Held ransomware criptografa apenas os primeiros 150 KB de arquivos. Portanto, os arquivos MP3 são bastante grandes, alguns players de mídia (Winamp, por exemplo) podem reproduzir os arquivos, mas – os primeiros 3-5 segundos (a parte criptografada) estarão ausentes.

Você pode tentar encontrar uma cópia de um arquivo original que foi criptografado:

- Arquivos que você baixou da Internet que foram criptografados e você pode baixar novamente para obter o original.

- Fotos que você compartilhou com familiares e amigos que eles podem enviar de volta para você.

- Fotos que você carregou em mídias sociais ou serviços em nuvem, como Carbonite, OneDrive, iDrive, Google Drive etc.

- Anexos em e-mails que você enviou ou recebeu e salvou.

- Arquivos em um computador antigo, unidade flash, unidade externa, cartão de memória da câmera ou iPhone em que você transferiu dados para o computador infectado.

Preciso de sua ajuda para compartilhar este artigo.

É a sua vez de ajudar outras pessoas. Eu escrevi este artigo para ajudar pessoas como você. Você pode usar os botões abaixo para compartilhar isso em sua mídia social favorita Facebook, Twitter ou Reddit.

Brendan SmithUser Review

( votes)References

- Meus arquivos são criptografados por ransomware, o que devo fazer agora?

- Sobre DJVU (STOP) Ransomware.

- Vulnerabilidade de senhas do Windows (Mimikatz HackTool): https://howtofix.guide/mimikatz-hacktool/

- Revisão do GridinSoft Anti-Malware do site HowToFix: https://howtofix.guide/gridinsoft-anti-malware/

- Mais informações sobre os produtos GridinSoft: https://pt.gridinsoft.com/comparison

- Revisão do Trojan Killer: https://howtofix.guide/trojan-killer-2020-review/

![]() Inglês

Inglês ![]() Alemão

Alemão ![]() Japonês

Japonês ![]() Espanhol

Espanhol ![]() Francês

Francês ![]() Turco

Turco ![]() Chinês (Tradicional)

Chinês (Tradicional) ![]() Coreano

Coreano ![]() Indonésio

Indonésio ![]() Hindi

Hindi ![]() Italiano

Italiano